การพิสูจน์ตัวตน (Authentication)

บทนำ

ปกติแล้วดิฉันจะต่ออินเตอร์เน็ตผ่าน air card โดยใช้ซิมการ์ดของ AIS เมื่อเข้าอินเตอร์เน็ตจะมีช่วงหนึ่งที่มีคำว่า Authenticated ขึ้นมา ดังภาพที่ 1

Free TextEditor

ภาพที่ 1 การต่ออินเตอร์เน็ตผ่าน air card ที่มีการ Authenticated ก่อนเข้าระบบ

ด้วยความสงสัยจึงไปสืบค้นข้อมูลเกี่ยวกับการพิสูจน์ตัวตน (Authenticated) และนำมาสรุปในรูปของบทความนี้

ความสำคัญของการพิสูจน์ตัวตน

ตามพระราชบัญญัติว่าด้วยการกระทำความผิดทางคอมพิวเตอร์ พ.ศ. 2550 ซึ่งสรุปได้สั้น ๆ ว่าต้องการให้มีการระบุด้วยหลักฐานว่ามีใคร ทำอะไร ที่ไหน เมื่อไหร่ อย่างไร ? เพื่อเอาไว้ตอบคำถามกรณีมีการกรทำความผิดเกิดขึ้น จะได้ระบุว่าผู้ที่กระทำความผิดนั้นเป็นผู้ใด ทำอะไร ที่ไหน เมื่อไหร่ และอย่างไร ซึ่งหลักฐานนั้นจะเก็บไว้ในรูปของข้อมูลล็อก (Log File) ของระบบ หรือที่ปรากฏใน พ.ร.บ. ว่า ข้อมูลจราจรคอมพิวเตอร์ โดยที่ในพ.ร.บ. ให้ความหมายขิงข้อมูลจราจรทางคอมพิวเตอร์ไว้ดังนี้ ข้อมูลจราจรทางคอมพิวเตอร์ หมายความว่า ข้อมูลเกี่ยวกับการติดต่อสื่อสารของระบบคอมพิวเตอร์ ซึ่งแสดงถึงแหล่งกำเนิด ต้นทาง ปลายทาง เส้นทาง เวลา วันที่ ปริมาณ ระยะเวลา ชนิดของบริการ หรืออื่น ๆ ที่เกี่ยวข้องกับการติดต่อสื่อสารของระบบ คอมพิวเตอร์นั้น

ซึ่งเมื่อสืบค้นไปในอดีตจะพบว่ามีการจัดเก็บข้อมูล Log แต่สามารถระบุได้เพียง IP address ผู้ใช้ IP address จะเป็นใครก็ได้ ขอให้มานั่งหน้าคอมพิวเตอร์ตัวนั้น ซึ่งตามพ.ร.บ. ต้องการรู้มากไปกว่านั้น คือ การกระทำนั้นเป็นการกระทำของใครอีกด้วยนั่นเอง ดังนั้นเพื่อให้ตอบคำถามที่ว่า " ใคร ? " การเก็บ Log หรือข้อมูลจราจรจึงต้องมีอีกระบบหนึ่งเข้ามาช่วยเหลือ นั่นก็คือ ระบบพิสูจน์ตัวตน หรือ Authentication

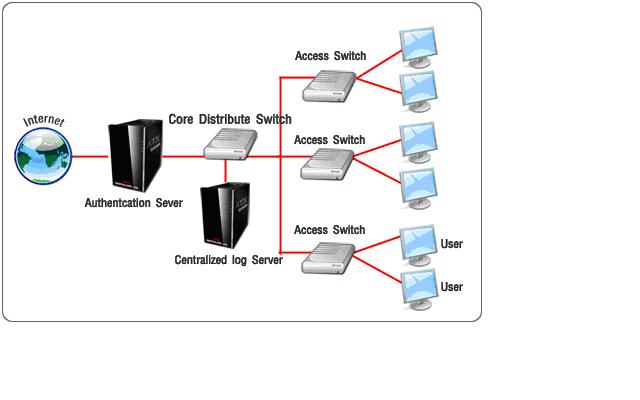

ภาพที่ 2 การติดตั้งระบบพิสูจน์ตัวตน

ทั้งนี้หากจะให้ครบสมบูรณ์ในการตอบคำถามตาม พ.ร.บ. จะต้องประกอบด้วย 3 ระบบ คือ ระบบจัดเก็บ Log และระบบพิสูจน์ตัวตน ซึ่งจะทำให้ระบุได้ว่าความผิดทางคอมพิวเตอร์ที่เกิดขึ้นผู้กระทำเป็นใคร ทำเมื่อไหร่ ที่ ไหน อย่างไรแล้ว และระบบสุดท้ายที่จะทำให้การจัดเก็บข้อมูลจราจรมีความถูกต้องและนำมาใช้ประโยชน์ได้จริง คือ ระบบ NTP Server เพื่อใช้ตั้งค่านาฬิกาของระบบทั้งองค์กรให้ตรงกัน โดยอ้างอิงจาก Stratum 0 และ ปรับแต่งค่าเครื่องแม่ข่ายและอุปกรณ์เครือข่ายให้อ้างอิงเวลากับ NTP Server ดังกล่าว

เพราะฉะนั้นอาจสรุปได้ว่าระบบโครงสร้างพื้นฐานสารสนเทศ (IT infrastructure) หรือระบบต่าง ๆ ที่ พ.ร.บ. กำหนดให้มี คือ

1. ระบบโครงสร้างพื้นฐานสำหรับระบบการพิสูจน์ตัวตน (Identification and Authentication System)

2. ระบบโครงสร้างพื้นฐานสำหรับการเก็บปูมระบบที่ส่วนกลาง (Centralized Log Management

System) หรือระบบ SEM (Security Event Management System)

3. ระบบโครงสร้างพื้นฐานสำหรับการกำหนดเวลาให้ตรงกับเวลาอ้างอิงสากล (Stratum 0) โดยใช้ NTP

(Network Time Protocol)

การพิสูจน์ตัวตนเป็นการปกป้องความมั่นคงปลอดภัยของระบบและข้อมูลภายในองค์กร เพื่อไม่ให้เกิดการถูกคุกคามโดยผู้ไม่ประสงค์ดีหรือจากโปรแกรมบางประเภทได้เพิ่มมากขึ้นและอาจนำมาซึ่งความเสียหายอย่างมากต่อองค์กร ดังนั้นถ้าภายในระบบมีการควบคุมความปลอดภัยที่ดีจะช่วยลดโอกาสเสี่ยงต่อการถูกคุกคามได้

ความหมายของการพิสูจน์ตัวตน

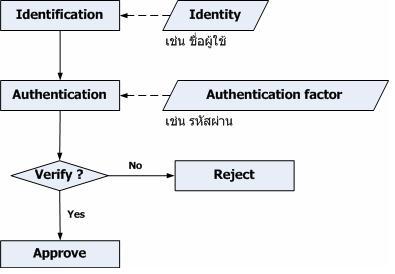

การพิสูจน์ตัวตน คือ ขั้นตอนการยืนยัน(identify) ความถูกต้องของการเป็นบุคคลที่กล่าวอ้างจริง ในทางปฏิบัติจะแบ่งออกเป็น 2 ขั้นตอน

การระบุตัวตน (Identification) คือ ขั้นตอนที่ผู้ใช้แสดงหลักฐานว่าตนเองคือใครเช่น ชื่อผู้ใช้ (username)

การพิสูจน์ตัวตน (Authentication) คือ ขั้นตอนที่ตรวจสอบหลักฐานเพื่อแสดงว่าเป็นบุคคลที่กล่าวอ้างจริง

เช่น รหัสผ่าน (Password)

การพิสูจน์ตัวตนจัดเป็นการตรวจสอบหลักฐานขั้นพื้นฐานที่สำคัญที่สุดใน 5 ระดับชั้นของการควบคุมความปลอดภัย ดังนั้นการพิสูจน์ตัวตนดีจะช่วยเพิ่มความมั่นคงปลอดภัยขั้นพื้นฐานให้กับระบบมากยิ่งขึ้น

ภาพที่ 3 แผนผังแสดงกระบวนการพิสูจน์ตัวตน

จากภาพที่ 3 ในขั้นแรกผู้ใช้จะทำการแสดงหลักฐานที่ใช้ในการพิสูจน์ตัวตนต่อระบบ ซึ่งในขั้นนี้คือการ

ระบุตัวตน และในขั้นตอนต่อมาระบบจะทำการตรวจสอบหลักฐานที่ผู้ใช้นำมากล่าวอ้างซึ่งก็คือการพิสูจน์ตัวตน หลังจากระบบได้ทำการตรวจสอบหลักฐานเรียบร้อยแล้วถ้าหลักฐานที่นำมากล่าวอ้างถูกต้องจึงอนุญาตให้เข้าสู่ระบบได้ หากหลักฐานที่นำมากล่าวอ้างไม่ถูกต้องผู้ใช้จะถูกปฎิเสธจากระบบ

หลักฐานที่ผู้ใช้นำมากล่าวอ้างที่เกี่ยวกับเรื่องของความปลอดภัยนั้นสามารถจำแนกได้ 2 ชนิด

Actual identity คือหลักฐานที่สามารถบ่งบอกได้ว่าในความเป็นจริงบุคคลที่กล่าวอ้างนั้นเป็นใคร

Electronic identity คือหลักฐานทางอิเล็กทรอนิกส์ซึ่งสามารถบ่งบอกข้อมูลของบุคคลนั้นได้ แต่ละบุคคลอาจมีหลักฐานทางอิเล็กทรอนิกส์ได้มากกว่า 1 หลักฐาน ตัวอย่างเช่น บัญชีชื่อผู้ใช้

กลไกของการพิสูจน์ตัวตน (Authentication mechanisms)

สามารถแบ่งออกได้เป็น 3 คุณลักษณะคือ

Possession factor เช่น กุญแจหรือเครดิตการ์ด เป็นต้น

Knowledge factor เช่น รหัสผ่าน (passwords) หรือการใช้พิน (PINs) เป็นต้น

Biometric factor เช่น ลายนิ้วมือ รูปแบบเรตินา (retinal patterns) หรือใช้รูปแบบเสียง (voice patterns) เป็นต้น

ความรู้เพิ่มเติมเกี่ยวกับ Biometric

Biometric เป็นการศึกษาคุณลักษณะที่ไม่สามารถเปลี่ยนแปลงได้ ที่มีลักษณะเฉพาะตัวบุคคล เช่นลายพิมพ์นิ้วมือ หรือม่านตา Biometric จะสามารถประยุกต์ใช้ได้หลากหลายที่ เช่น บริษัท รัฐบาล การควบคุมเขตแดน โรงพยาบาล และธนาคารเป็นต้น เพื่ออนุญาตให้บุคคลเข้าถึงพื้นที่จำกัด พื้นที่เฉพาะ ไฟล์เฉพาะ เขตแดนเฉพาะ หรือยืนยันตัวตนเพื่อเข้าถึงข้อมูลที่ทำการเก็บไว้ เช่นข้อมูลอาชญากร

กระบวนการพิสูจน์ตัวตนนั้นจะนำ 3 ลักษณะข้างต้นมาใช้ในการยืนยันหลักฐานที่นำมากล่าวอ้าง ทั้งนี้ขึ้นอยู่กับระบบ วิธีการที่นำมาใช้เพียงลักษณะอย่างใดอย่างหนึ่ง (Single-factor authentication) นั้นมีข้อจำกัดในการใช้ ตัวอย่างเช่นPossession factor นั้นอาจจะสูญหายหรือถูกขโมยได้ Knowledge factor อาจจะถูกดักฟัง เดา หรือขโมยจากเครื่องคอมพิวเตอร์ Biometric factor จัดได้ว่าเป็นวิธีที่มีความปลอดภัยสูงอย่างไรก็ตามการที่จะใช้เทคโนโลยีนี้ได้นั้นจำเป็นต้องมีการลงทุนที่สูง เป็นต้น

ดังนั้นจึงได้มีการนำแต่ละคุณลักษณะมาใช้ร่วมกัน (multi-factor authentication) ตัวอย่างเช่น ใช้ Possession factor กับ Knowledge factor มาใช้ร่วมกัน เช่น การใช้ลายมือชื่อร่วมกับการใช้บัตรเครดิตหรือการใช้รหัสผ่านร่วมกับการใช้บัตร ATMเป็นต้น การนำแต่ละลักษณะของการพิสูจน์ตัวตนมาใช้ร่วมกันมากกว่า 1 ลักษณะ จะช่วยเพิ่มประสิทธิภาพในการรักษาความปลอดภัยของข้อมูล

ลักษณะของการควบคุมความมั่นคงปลอดภัย (Security Controls)

การพิสูจน์ตัวตน (Authentication) คือส่วนที่สำคัญที่สุดเพราะเป็นขั้นตอนแรกของการเข้าใช้ระบบ ผู้เข้าใช้ระบบต้องถูกยอมรับจากระบบว่าสามารถเข้าสู่ระบบได้ การพิสูจน์ตัวตนป็นการตรวจสอบหลักฐานเพื่อแสดงว่าเป็นบุคคลนั้นจริง

การกำหนดสิทธิ์ (Authorization) คือข้อจำกัดของบุคคลที่เข้ามาในระบบ ว่าบุคคลคนนั้นสามารถทำอะไรกับระบบได้บ้าง

การบันทึกการใช้งาน (Accountability) คือ การบันทึกรายละเอียดของการใช้ระบบและรวมถึงข้อมูลต่างๆที่ผู้ใช้กระทำลงไปในระบบ เพื่อผู้ตรวจสอบจะได้ตรวจสอบได้ว่า ผู้ใช้ที่เข้ามาใช้บริการได้เปลี่ยนแปลงหรือแก้ไขข้อมูลในส่วนใดบ้าง

การพิสูจน์ตัวตนด้วยวิธีการต่างๆ

การพิสูจน์ตัวตนด้วย Biometric

วิธีพิสูจน์ตนด้วย Biometric สามารถแบ่งได้เป็น 2 ประเภท คือ

- แบบที่ตรวจสอบจากลักษณะทางกายภาพ ดูจากของอวัยวะของร่างกายอย่างเช่น ลายนิ้วมือ ม่านตา เรติน่า รวมทั้งหน้าตาและลายมือด้วย

- การตรวจสอบจากพฤติกรรม ดูจากรูปแบบการกดคีย์บอร์ด ลายเซ็น และเสียง

ลักษณะการทำงานของระบบ Biometric นั้นคือ ตัวเซ็นเซอร์จะอ่านข้อมูลดิจิตอลเกี่ยวกับ Biometric เข้ามา เช่น รูปร่างของมือของผู้ใช้ จากนั้นข้อมูลจากเซ็นเซอร์ก็จะได้รับการประมวลผลและมีการดึงเอาคุณลักษณะพิเศษที่ไม่เหมือนกันของแต่ละคนออกมา เช่น ขนาดของนิ้วและมือ จากนั้นข้อมูลเกี่ยวกับคุณลักษณะพิเศษนี้จะถูกใช้ในการสร้างเทมเพลต ซึ่งเป็นการสังเคราะห์ข้อมูลชิ้นใหม่ เพื่อใช้แทนตัวลายนิ้วมือจริงๆ ที่อ่านได้จากเซ็นเซอร์ จากนั้น การพิสูจน์ตนก็จะเปรียบเทียบเทมเพลตที่สร้างขึ้นมาใหม่นี้กับไฟล์ที่มีอยู่แล้ว ถ้าเหมือนก็จะอนุญาตหรือ accept แต่ถ้าไม่เหมือนก็จะทำการปฏิเสธ หรือ reject

ภาพที่ 4 ตัวอย่างของคุณลักษณะทางกายภาพที่นิยมนำมาใช้ ได้แก่ ลายนิ้วมือ ม่านตา ช่องตาดำ ฝ่ามือ และรูปหน้า เป็นต้น

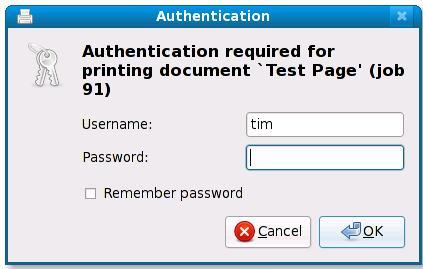

การพิสูจน์ตัวตนโดยใช้รหัสผ่าน (Authentication by Passwords)

รหัสผ่านเป็นวิธีการที่ใช้มานานและนิยมใช้กันแพร่หลาย รหัสผ่านควรจำกัดให้เฉพาะผู้ใช้ที่มีสิทธิเท่านั้นที่ทราบ

แต่ว่าในปัจจุบันนี้ การใช้แค่รหัสผ่านไม่มีประสิทธิภาพมากพอที่จะรักษาความมั่นคงปลอดภัยให้กับระบบคอมพิวเตอร์หรือระบบเครือข่ายคอมพิวเตอร์ เนื่องจากการตั้งรหัสผ่านที่ง่ายเกินไป และวิทยาการและความรู้ที่ก้าวหน้าทำให้รหัสผ่านอาจจะถูกขโมยโดยระหว่างการสื่อสารผ่านเครือข่ายได้

ภาพที่ 5 ตัวอย่าง Dialog ของ Authentication รูปแบบต่าง ๆ

การพิสูจน์ตัวตนโดยใช้ PIN (Authentication by PIN)

PIN (Personal Identification Number) เป็นรหัสลับส่วนบุคคลที่ใช้เป็นรหัสผ่านเพื่อเข้าสู่ระบบ ซึ่ง PIN ใช้อย่างแพร่หลายโดยเฉพาะการทำธุรกรรมทางด้านธนาคาร เช่นบัตร ATM และเครดิตการ์ดต่างๆ การใช้ PIN ทำให้มีความปลอดภัยในการสื่อสารข้ามระบบเครือข่ายสาธารณะมากขึ้น เนื่องจาก PIN จะถูกเข้ารหัสเอาไว้และจำเป็นต้องมีเครื่องมือที่สามารถถอดรหัสนี้ออกมาได้ เช่นฮาร์ดแวร์ที่ออกแบบมาโดยเฉพาะ และถูกติดตั้งไว้ในเครื่องของผู้รับและผู้ส่งเท่านั้น

ภาพที่ 6 เครื่องอ่านรหัส PIN ATM

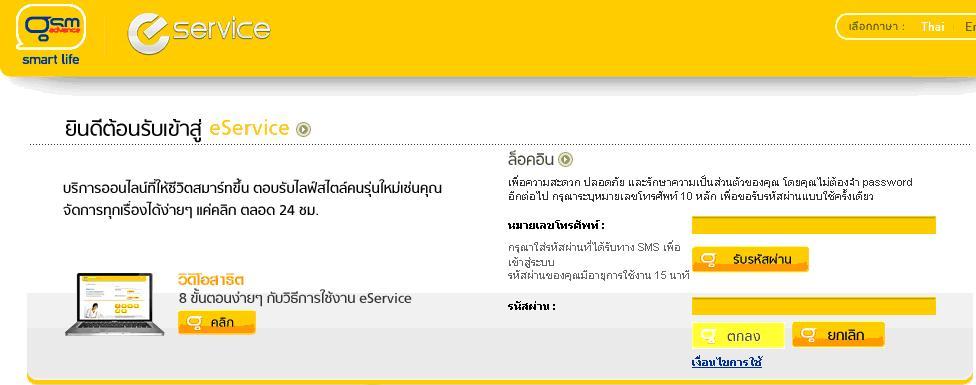

การพิสูจน์ตัวตนโดยใช้รหัสผ่านที่ใช้เพียงครั้งเดียว (One-Time Password: OTP)

One-Time Password ถูกพัฒนาขึ้นเพื่อหลีกเลี่ยงปัญหาที่เกิดจากการใช้รหัสผ่านเพียงตัวเดียวซ้ำๆกัน OTP จะทำให้ระบบมีความปลอดภัยมากขึ้น เพราะรหัสผ่านจะถูกเปลี่ยนทุกครั้งก่อนที่ผู้ใช้จะเข้าสู่ระบบ

การทำงานของ OTP คือเมื่อผู้ใช้ต้องการจะเข้าใช้ระบบ ผู้ใช้จะทำการร้องขอไปยังเซิร์ฟเวอร์ จากนั้นเซิร์ฟเวอร์จะส่ง challenge string กลับมาให้ผู้ใช้ จากนั้นผู้ใช้จะนำ challenge string และรหัสลับที่มีอยู่กับตัวของผู้ใช้นำไปเข้าแฮชฟังก์ชันแล้วออกมาเป็นค่า response ผู้ใช้ก็จะส่งค่านั้นกลับไปยังเซิร์ฟเวอร์ เซิร์ฟเวอร์จะทำการตรวจสอบค่าที่ผู้ใช้ส่งมาเปรียบเทียบกับค่าที่เซิร์ฟเวอร์เองคำนวณได้ โดยเซิร์ฟเวอร์ก็ใช้วิธีการคำนวณเดียวกันกับผู้ใช้ เมื่อได้ค่าที่ตรงกันเซิร์ฟเวอร์ก็จะยอมรับให้ผู้ใช้เข้าสู่ระบบ

ภาพที่ 7 ตัวอย่างเวปเพจที่ใช้ OTP โดยส่งไปที่โทรศัพท์มือถือ

การพิสูจน์ตัวตนโดยการเข้ารหัสโดยใช้ Public-key

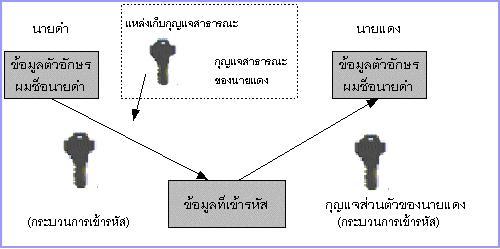

Public key เกิดจากหลักคณิตศาสตร์ที่เรียกว่า ฟังก์ชั่นทางเดียว (One way function) กลุ่มของฟังก์ชั่นทางเดียวส่วนหนึ่งมีความเกี่ยวข้องกับเลขจำนวนเฉพาะ (prime number) เนื่องจากเลขเหล่านี้จะมีตัวเลขที่เป็นตัวประกอบ (คูณกันแล้วได้เลขจำนวนนี้) เพียง 2 ตัว สมมุติคือ 249,310,081 เลขที่คูณกันได้ 249,310,081 คือ 11,927 และ 20,903 ทีนี้ก็กำหนดให้เลขตัวหนึ่ง 11,927 เป็น Public key และ 20,903 เป็น Private Key การเข้ารหัสโดยใช้กุญแจสาธารณะ ประกอบไปด้วยกุญแจ 2 ชนิด ที่ต้องใช้คู่กันเสมอในการเข้ารหัสและถอดรหัสคือ

public key เป็นกุญแจที่ผู้สร้างจะส่งออกไปให้ผู้ใช้อื่นๆ ทราบหรือเปิดเผยได้

private key เป็นกุญแจที่ผู้สร้างจะเก็บไว้ โดยไม่เปิดเผยให้คนอื่นรู้

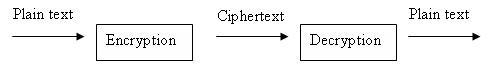

กระบวนการของการเข้ารหัสแบบคู่รหัสกุญแจ มีดังนี้

ผู้ใช้แต่ละคนจะสร้างคู่รหัสกุญแจของตัวเองขึ้นมา เพื่อใช้สำหรับการเข้ารหัสและการถอดรหัส ข้อมูลจะถูกแปลงข้อมูลคือการเข้ารหัส (encrypt ) อยู่ในรูปของข้อมูลที่ไม่สามารถอ่านได้โดยตรง โดย Public key และข้อมูลจะถูกถอดรหัส (decryption) โดย Private Key ผู้ใช้จะประกาศให้ผู้อื่นทราบถึง Public key เพื่อนำไปใช้ในการเข้ารหัส และจะทำการส่งข้อมูลที่เข้ารหัสแล้วมาให้ หลังจากนั้นข้อมูลจะถูกถอดรหัสด้วย Private Key ที่ผู้ใช้เก็บไว้จะถูกเก็บที่ตนเอง จึงจะเห็นได้ว่ามีเพียงผู้รับเท่านั้นที่จะสามารถถอดรหัสออกมาได้

รูปที่ 6 ระบบของการเข้ารหัสแบบใช้คู่รหัสกุญแจ

การประยุกต์ใช้ในการพิสูจน์ตัวตน (Authentication) เป็นการนำข้อมูลที่ผู้ส่งต้องการส่งมาเข้ารหัสด้วยกุญแจส่วนตัวของผู้ส่ง แล้วนำข้อมูลนั้นส่งไปยังผู้รับ ซึ่งผู้รับจะใช้กุญแจสาธารณะซึ่งเป็นคู่รหัสกันถอดรหัสออกมา ผู้รับก็สามารถรู้ได้ว่าข้อความนั้นถูกส่งมาจากผู้ส่งคนนั้นจริง ถ้าสามารถถอดรหัสข้อมูลได้อย่างถูกต้อง

>

รูปที่ 7 ระบบของการเข้ารหัสแบบใช้คู่รหัสกุญแจเพื่อการพิสูจน์ตัวตน

การพิสูจน์ตัวตนโดยการใช้ลายเซ็นดิจิตัล (Digital Signature)

Digital Signature เป็นสิ่งที่แสดงยืนยันตัวบุคคล (เจ้าของ email) และ email (ข้อความใน email) ว่า email นั้นได้ถูกส่งมาจากผู้ส่ง คนนั้นจริงๆ และข้อความไม่ได้ถูกเปลี่ยนแปลงและแก้ไข

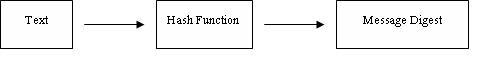

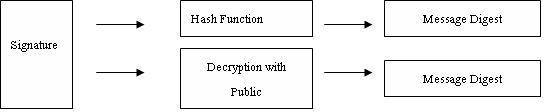

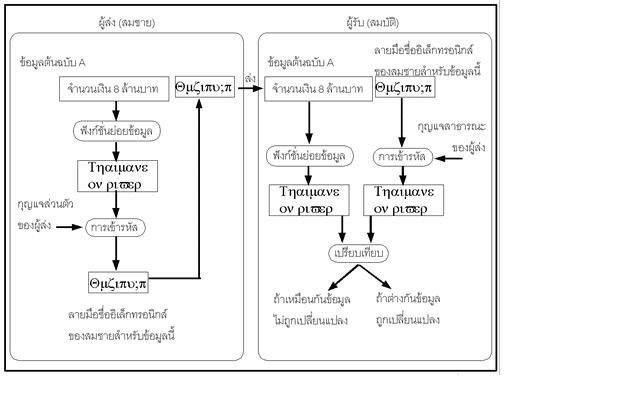

ระบบของลายเซ็นดิจิตอลสามารถแบ่งเป็นขั้นตอนได้ดังนี้

1. เมื่อผู้ใช้ต้องการจะส่งข้อมูลไปยังผู้รับ ข้อมูลนั้นจะถูกนำไปเข้าฟังก์ชั่นทางคณิตศาสตร์ที่เรียกว่า " Hash function " ได้ Message Digest ออกมา

รูปที่ 8 การส่งข้อมูลเข้าไปใน Hash function

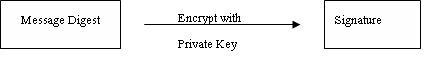

2. หลังจากนั้นผู้ส่งจะลงลายเซ็นดิจิตอลยินยอมให้ผู้รับใช้ Public key พิสูจน์

รูปที่ 9 การเข้ารหัส Message Digest ด้วย Private key เพื่อเป็นการลงลายเซ็น

3. การตรวจสอบข้อมูลว่าถูกส่งมาจากผู้ส่งคนนั้นจริงในด้านผู้รับ โดยการนำข้อมูลมาผ่าน Hash function เพื่อคำนวณหาค่า Message Digest ถอดรหัสลายเซ็นดิจิตัลด้วย Public key ของผู้ส่ง ถ้าสามารถถอดได้อย่างถูกต้อง จะเป็นการยืนยันข้อมูลจากผู้ส่งคนนั้นจริง และถ้าข้อมูล Message Digest ที่ได้จากการถอดรหัสเท่ากันกับค่า Message Digest ในตอนต้นที่ทำการคำนวณได้ จะถือว่าข้อมูลดังกล่าวนั้นถูกต้อง

รูปที่ 10 ขั้นตอนการเปรียบเทียบความถูกต้อง

ในการส่งข้อมูลผ่านเครือข่ายนั้นนอกจากจะทำให้ข้อมูลที่ส่งนั้นเป็นความลับสำหรับผู้ที่ไม่ได้รับอนุญาตด้วยเทคโนโลยีการรหัสแล้ว สำหรับการทำนิติกรรมสัญญาโดยทั่วไป ลายมือชื่อจะเป็นสิ่งที่ใช้ในการระบุตัวบุคคล (Authentication) และ ยังแสดงถึงเจตนาในการยอมรับ เนื้อหาในสัญญานั้นๆซึ่งเชื่อมโยงถึง การป้องกันการปฏิเสธความรับผิดชอบ (Non-Repudiation)ได้อีกด้วย

คุณสมบัติของ Digital Signature

ลายเซ็นต์ดิจิทัลนอกจากจะสามารถ ระบุตัวบุคคล และ เป็นกลไกการป้องกันการปฏิเสธความรับผิดชอบแล้ว ยังสามารถป้องกันข้อมูลที่ส่งไปไม่ให้ถูกแก้ไข หรือ หากถูกแก้ไขไปจากเดิมก็สามารถล่วงรู้ได้ กระบวนการสร้างและลงลายเซ็นต์ดิจิทัล จากกระบวนการลงลายเซ็นต์ดิจิทัลข้างต้นมีข้อพึงสังเกตดังต่อไปนี้

1. ลายเซ็นต์ดิจิทัลจะแตกต่างกันไปตามข้อมูลต้นฉบับและบุคคลที่จะลงลายมือชื่อ ไม่เหมือนกับลายเซ็นต์ทั่วไปที่จะต้องเหมือนกันสำหรับบุคคลนั้นๆ ไม่ขึ้นอยู่กับเอกสาร

2. กระบวนการที่ใช้จะมีลักษณะคล้ายคลึงกับการเข้ารหัสแบบอสมมาตร แต่การเข้ารหัสจะใช้ Private Key ของผู้ส่ง และ การถอดรหัส จะใช้ Public Key ของผู้ส่งซึ่งสลับกันกับ การเข้าและถอดรหัสแบบกุญแจอสมมาตรในการรักษาข้อมูลให้เป็นความลับ

รูปที่ 11 กระบวนการลงลายเซ็นต์ดิจิทัล

ข้อดีข้อเสียของลายเซ็นต์ดิจิตอล

ข้อดี

1. เป็นการป้องกันการขโมยข้อมูลได้ระหว่างทาง

2. เป็นการยืนยันตัวผู้ส่งว่า E mail หรือข้อมูลชุดนั้น นั้นมาจากตัวผู้ส่งว่าเป็นตัวจริง

3. การรับรองความปลอดภัยที่แน่นอนได้

4. เป็นการระบุตัวบุคคลได้แน่นอนจึงมั่นใจในข้อมูลที่ได้รับมาจากคนที่ตนรอ

5. ป้องกันการแก้ไขข้อมูลระหว่างทาง

6. ป้องกันการปฎิเสธการรับผิดชอบ

ข้อเสีย

1. เกิดความยุ่งยากมากขึ้นในการส่งข้อมูลเพราะต้องมีการเพิ่มกระบวนการในการส่งและรับข้อมูล

2. ต้องมีการจดทะเบียนขอใช้ Digital Signature ซึ่งเป็นการเสียเวลา และทรัพยากรต่างๆมากขึ้น

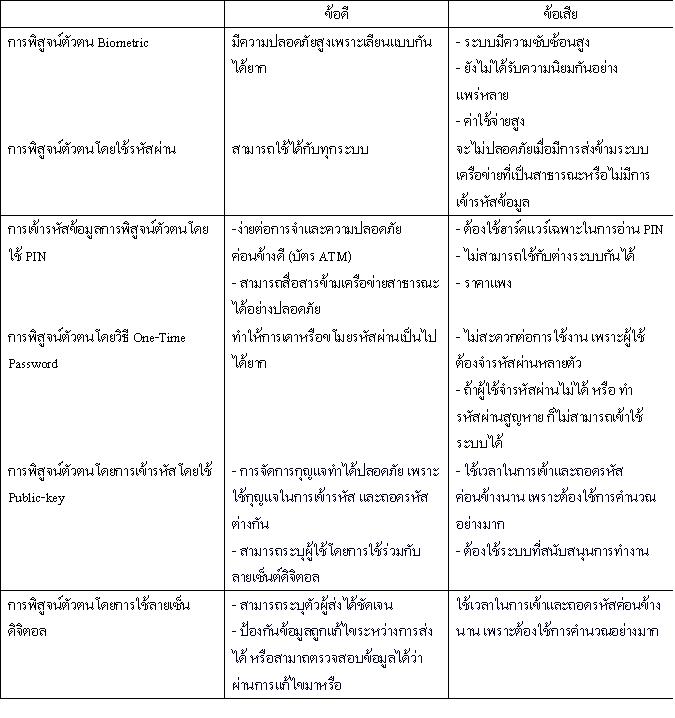

ข้อดีข้อเสียของการพิสูจน์ตัวตนแบบต่างๆ

ตารางที่ 1 เปรียบเทียบข้อดีข้อเสียของการพิสูจน์ตัวตนแบบต่างๆ

บทสรุป

ตามพ.ร.บ.ว่าด้วยการกระทำความผิดทางคอมพิวเตอร์ พ.ศ. 2550 มีการระบุให้คอมพิวเตอร์ทุกเครื่องสามารถระบุตัวตนได้ว่าใคร ทำอะไร ที่ไหน เมื่อไหร่ อย่างไร ทั้งนี้เพื่อใช้ในการตรวจติดตามกรณีมีการกระทำความผิด ในปัจจุบันจึงมีการเลือกใช้วิธีในการระบุตัวตนในเครือข่ายของตนอย่างหลากหลาย การจะเลือกใช้วิธีไหนก็ขึ้นอยู่กับงบประมาณ ความต้องการในการรักษาความปลอดภัย ฮาร์ดแวร์ งบประมาณ เทคโนโลยี ทักษะของผู้ดูแลระบบ

การพิสูจน์ตัวตนจึงมีความสำคัญ เนื่องจากว่าการที่บุคคลใดบุคคลหนึ่งจะเข้าสู่ระบบได้ จะต้องได้รับการยอมรับว่าได้รับอนุญาตจริง การตรวจสอบหลักฐานจึงเป็นขั้นตอนแรกก่อนอนุญาตให้เข้าสู่ระบบ การยืนยันตัวตนยิ่งมีความซับซ้อนมาก นั่นก็หมายถึงว่าความปลอดภัยของข้อมูลก็มีมากขึ้นด้วย

เอกสารอ้างอิง

//gotoknow.org/blog/siddhi/266419 วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//www.findbiometrics.com/ วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//gotoknow.org/blog/siddhi/266481 วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//www.thaicert.org/paper/authen/authentication_guide.phpวันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//www.thailandindustry.com/home/FeatureStory_preview.php?id=3477§ion=9&rcount=Y วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//www.tistr.or.th/tistrblog/?p=9 วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//unicity_mlm.igetweb.com/index.php?mo=2&c_art=122153 วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//www.thaihosttalk.com/index.php?topic=7554.0 วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//www.thaihosttalk.com/index.php?topic=7554.0 วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

https://eservice.ais.co.th/EBillWeb/index.html;jsessionid=tv7RMM9VF9XppBLx7qYpmJLSFLRd55dJyb7mVkLrnvsT8pvVpLQb!1478825175 วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//learners.in.th/file/k_ole1/%E0%B8%81%E0%B8%B2%E0%B8%A3%E0%B9%80%E0%B8%82%E0%B9%89%E0%B8%B2%E0%B8%A3%E0%B8%AB%E0%B8%B1%E0%B8%AA%E0%B8%82%E0%B9%89%E0%B8%AD%E0%B8%A1%E0%B8%B9%E0%B8%A5%20Public%20Key.ppt#270,1,การเข้ารหัสข้อมูล Public Key วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//gear.kku.ac.th/e-mag/index.php?op=display&id=26 วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//wiki.nectec.or.th/ngiwiki/pub/Main/GroupProject/digital_signature.doc วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

//www.ku.ac.th/e-magazine/august44/it/encryp.html วันที่เข้าถึงข้อมูล 26 กรกฎาคม 2553

| Create Date : 24 สิงหาคม 2553 |

| Last Update : 25 สิงหาคม 2553 14:51:37 น. |

|

0 comments

|

| Counter : 19705 Pageviews. |

|

|