|

|

|

ITM640 Internet and Communication Technologies

ITM640 Internet and Communication Technologies

หลักสูตรวิทยาศาสตร์มหาบัณฑิต สาขาวิชาการจัดการเทคโนโลยีสารสนเทศ

(ระบบการศึกษาทางไกลทางอินเทอร์เน็ต) มหาวิทยาลัยรังสิต

ITM640 เทคโนโลยีการสื่อสารและอินเทอร์เน็ต: พ.อ.รศ.ดร.เศรษฐพงศ์ มะลิสุวรรณ

ปริญญาตรี

- วิศวกรรมไฟฟ้าสื่อสารโทรคมนาคม (เกียรตินิยมเหรียญทอง) โรงเรียนนายร้อยพระจุลจอมเกล้า BS in EE (Telecommunication) นักเรียนเตรียมทหาร รุ่น 26 , นักเรียนนายร้อย จปร. รุ่น 37

ปริญญาโท

- วิศวกรรมไฟฟ้า (Computer Communication Network) MS in EE (Computer Communication Network) Georgia Institute of Technology, Atlanta, Georgia, USA.

- วิศวกรรมสื่อสารและโทรคมนาคม (ระบบสื่อสารเคลื่อนที่และเซลลูล่า) MS in EE (Mobile Communication) The George Washington University, Washington DC, USA.

ปริญญาเอก

- วิศวกรรมสื่อสารและโทรคมนาคม (Telecommunications) Ph.D. in Telecommunications State University System of Florida (Florida Atlantic University), USA.

ประสบการณ์การทำงาน

ตำแหน่งและหน้าที่ปัจจุบัน

- อาจารย์ภาควิชาวิศวกรรมไฟฟ้าและคอมพิวเตอร์ โรงเรียนนายร้อยพระจุลจอมเกล้า

- นายทหารฝ่ายเสนาธิการ สำนักงานรองผู้บัญชาการทหารสูงสุด

- คณะอนุกรรมการบริหารโปรแกรมเทคโนโลยีเพื่อความมั่นคง (NECTEC)

- Associate Professor of Business School, Touro University International, USA. (Accredited Internet

Distance Learning University)

- Assistant Professor, American University of London, Information Technology South East Asia

- Adjunct Professor, Southern New Hampshire University, USA

ตำแหน่งและหน้าที่สำคัญในอดีต

- ผู้พิพากษาสมทบศาลทรัพย์สินทางปัญญาและการค้าระหว่างประเทศกลาง

- เลขานุการประธานกรรมการ บริษัท กสท โทรคมนาคม จำกัด (มหาชน)

- ที่ปรึกษาและคณะทำงานด้านเทคโนโลยีสารสนเทศ คณะกรรมการตรวจเงินแผ่นดิน

- คณะกรรมการร่างหลักเกณฑ์ใบอนุญาตประกอบกิจการโทรคมนาคมผ่านดาวเทียมสื่อสาร และโครงข่าย

สถานีวิทยุคมนาคมภาคพื้นดิน (คำสั่ง กทช. 22/2548)

- Adjunct Professor, School of Information Technology, Southern Cross University, Australia

- Adjunct Professor, University of Canberra, AU. (Cooperation with Dhulakij Bandit University,

Thailand)

- ที่ปรึกษาคณะกรรมการพัฒนาระบบงานด้านเทคโนยีสารสนเทศกองทัพบก

- CIO Board สำนักงานตรวจเงินแผ่นดิน

วัตถุประสงค์การเรียนรู้

Overview of the Internet and the World-Wide Web, Web browsers, Search Engines, internet service providers, and telecommunications. Client-server architecture. URLs and domain names. Push technology. Authoring tools. Internet protocols. Web site design and administration, management of links and content. Programming: markup, scripting and programming languages (HTML, XML, DHTML, JavaScript, Perl). Object technology and Java, including development environments. Multimedia. Relational databases, and object-oriented databases. Computer security, including firewalls, encryption, public-key cryptosystems, and digital signatures. Search Engines: document parsing, compression and indexing, spiders and crawlers, importance metrics, scoring, page ranking; Query specification; collaborative filtering, data extraction, robot exclusion, index intrusions. Intelligent Agents: introduction to bots, agents, brokers and avatars; knowledge representation, search methods, rule-based inference, neural networks; Agent programming systems.

This course provides an introduction to the fundamental principles of Internet and communication technologies such as Modems and Broadband Internet Technologies, Network Communication on a Small Network, Ethernet and Ethernet Standards. Enterprise Networks, Wan Technologies, Wired and wireless Telephone Networks, and Networked Applications.

|

The Impact of Information Security

in Academic Institutions on Public Safety and Security

ผลกระทบของความปลอดภัยของข้อมูลข่าวสารในสถาบันการศึกษาบนความปลอดภัยสาธารณะ

กนกวรรณ วีระประสิทธิ์

(ปัจจุบันเปลี่ยนชื่อเป็น ธัญญดา วีระประสิทธิ์)

รหัสนักศึกษา 5107173 [ITM0056]

14 สิงหาคม 2551

อุบัติการณ์การละเมิดความปลอดภัยของข้อมูลข่าวสารมีแนวโน้มเพิ่มขึ้นอย่างรวดเร็ว เนื่องจากมีปัจจัยสนับสนุนหลายด้าน ได้แก่ เทคโนโลยี วัฒนธรรม การเมือง และกฎหมาย รวมไปถึงการเชื่อมโยงของระบบเครือข่ายคอมพิวเตอร์ โดยเฉพาะข้อมูลที่เกี่ยวพันกับความมั่นคงและโครงสร้างพื้นฐานของชาติ กิจกรรมที่ผิดกฎหมายทางอินเทอร์เน็ตเป็นผลมาจากวิวัฒนาการของเกม ทำให้มี "มือใหม่หัดแฮก" มากมาย อินเทอร์เน็ตจึงเป็นเวทีตลาดมืดของนักเจาะระบบคอมพิวเตอร์ อาชญากรด้านเทคโนโลยี และพวกผู้ก่อการร้าย (McAfee, July 2005) นอกจากนี้ ยังมีการละเมิดความปลอดภัยของข้อมูลข่าวสารแบบต่างๆ ได้แก่ การโจมตีแบบบอท (หรือเครือข่ายคอมพิวเตอร์ "ซอมบี้") ซอฟท์แวร์สอดแนม การหลอกลวงทางอินเทอร์เน็ต และเว็บไซด์ตรวจสอบเครดิตลวง ที่จ้องขายข้อมูลส่วนบุคคลและรหัสบัตรเครดิตที่ล้วงมาได้ (Time Magazine, August 2005; IEEE, December 2005)

เป้าหมายที่เป็นส่วนบุคคลและหน่วยงานของรัฐมีการป้องกันที่ดี ทำให้ผู้กระทำผิดเปลี่ยนเป้าหมายเป็นเป้าหมายที่โจมตีได้ง่ายกว่า ซึ่งได้แก่ สถาบันการศึกษา ผู้ใช้งานตามบ้าน พนักงานที่ทำงานแบบไม่อยู่กับที่ (Mobile Workforce) สถาบันการศึกษาเป็นเป้าหมายที่มีลักษณะที่น่าดึงดูดเนื่องจากมีลักษณะเฉพาะ คือ มีวัฒนธรรมแบบเปิด มีข้อมูลที่เป็นความลับ มีผู้ใช้และวิธีการเข้าถึงที่หลากหลาย และมีกิจกรรมที่เสี่ยงสูง

ลักษณะเฉพาะที่ทำให้สถานบันการศึกษาเป็นเป้าหมายของผู้กระทำผิด ได้แก่

1. วัฒนธรรมของการศึกษาและความปลอดภัย วัฒนธรรมของการศึกษาจะต้องถูกสร้างบนการเปิดกว้างของข้อมูลข่าวสาร มีการแสดงความคิดเห็น การเรียนรู้ การแบ่งปันและการตรวจสอบข้อมูลข่าวสาร ซึ่งทำให้เป็นช่องทางหนึ่งในการถูกโจมตีข้อมูลข่าวสาร

2.ข้อมูลที่เป็นความลับ สถาบันการศึกษาเป็นที่เก็บข้อมูลส่วนตัวเกี่ยวกับคณาจารย์ เจ้าหน้าที่ นักเรียน ศิษย์เก่า ข้อมูลงานวิจัย เช่น หมายเลขประกันสังคม หมายเลขใบขับขี่ ข้อมูลทางการเงินและทางการแพทย์ และผลการเรียน นอกจากนั้น สถาบันการศึกษาเป็นส่วนแรกที่มีการวิจัยและพัฒนานวัตกรรมเทคโนโลยีของประเทศ ซึ่งข้อมูลส่วนนี้และทรัพย์สินทางปัญญาจะถูกควบคุมจากนโยบายการคุ้มครองความปลอดภัยอย่างเคร่งครัด แต่อย่างไรก็ตาม ก็ยังมีช่องโหว่ที่ทำให้เกิดอันตรายต่อข้อมูลส่วนบุคคลและทรัพย์สินทางปัญญา

3.ผู้ใช้และวิธีการเข้าถึงที่หลากหลาย เครือข่ายการศึกษาถูกใช้เป็นประจำจากผู้ใช้ที่หลากหลายและมีภาระหน้าที่ที่แตกต่างกัน ผู้ใช้ก็คือ นักเรียน คณาจารย์ เจ้าหน้าที่ พนักงานชั่วคราว และผู้เยี่ยมชม ซึ่งสามารถเข้าสู่ระบบของสถาบันโดยเข้ามาในสถานศึกษา หรือเข้าถึงระบบโดยการล็อกอินจากที่สถานที่ต่างๆ เช่น ที่พัก, ห้องเรียน, ศูนย์คอมพิวเตอร์, มหาวิทยาลัยอื่น ผู้ดูแลระบบจะต้องเผชิญกับสิ่งแวดล้อมของเครือข่ายที่เปลี่ยนแปลงไป นั่นก็คือ การเปลี่ยนแปลงจำนวนนักเรียนในสถาบันการศึกษา ซึ่งมีอัตราเฉลี่ยการลาออกของนักเรียนชั้นปีที่ 1 และ 2 ถึง 50% (Washington Post.com, Sept 4, 2003)

4.กิจกรรมที่มีความเสี่ยงสูงบนเครือข่ายการศึกษา สถาบันการศึกษามีกิจกรรมที่มีความเสี่ยงสูงบนเครือข่าย ได้แก่ ระบบที่อนุญาติให้ผู้ใช้สามารถแลกเปลี่ยนไฟล์ระหว่างกันหรือใช้ทรัพยากรร่วมกันผ่านระบบเครือข่าย (peer-to-peer) โปรแกรมที่ใช้ในการสื่อสารและส่งข้อความในระหว่างเพื่อน หรือกลุ่มคนที่อยู่ในอินเทอร์เน็ต (instant messaging) และการเรียนผ่านสื่ออิเล็กทรอนิกส์ (e-learning) ถึงแม้ว่าจะมีนวัตกรรมการป้องกันต่างๆ มากมาย แต่ก็ยังมีช่องโหว่ที่ทำให้เกิดอันตรายต่อข้อมูลที่เป็นความลับ

การเผชิญกับการคุกคามความปลอดภัยของข้อมูลข่าวสารของสถาบันการศึกษา

การคุกคามความปลอดภัยของข้อมูลข่าวสารอาจเกิดขึ้นจากภายใน ได้แก่ นักเรียน เจ้าหน้าที่ คณาจารย์ หรือภายนอก ได้แก่ ผู้เจาะระบบเครือข่ายคอมพิวเตอร์ ผู้ก่อการร้าย องค์กรอาชญากรรม ที่มีความเกี่ยวข้องกับเครือข่ายสถาบันการศึกษา

การคุกคามความปลอดภัยของข้อมูลข่าวสารของสถาบันการศึกษา ได้แก่

1.การลักลอบโจมตี สถาบันการศึกษาเป็นเป้าหมายที่ดีเยี่ยมและเป็นหนทางในการเข้าสู่ข้อมูลที่เป็นความลับเนื่องจากมีการแบ่งปันข้อมูลข่าวสาร เมื่อไม่นานมานี้ ในสถาบันวิจัยหลายแห่ง หน่วยงานทางทหาร และนาซ่า ถูกวัยรุ่นชาวสวีเดนลักลอบเข้าระบบ (CNN.com, May 10, 2005) เป็นการชี้ให้เห็นว่ายังมีช่องโหว่ของการป้องกันความปลอดภัยข้อมูลข่าวสารของสถาบันการศึกษาและหน่วยงานที่สำคัญ ซึ่งทำให้ผู้ก่อการร้าย องค์กรอาชญากรรม และกลุ่มจารกรรม สามารถหาผลประโยชน์จากช่องโหว่นี้เพื่อโจมตีข้อมูลข่าวสารที่สำคัญ

2.การคุกคามของบอทเน็ต เนื่องจากธรรมชาติของระบบที่เปิดกว้างของเครือข่ายสถาบันการศึกษาทำให้เป็นจุดอ่อนที่ทำให้เกิดการระบาดของบอท MS-ISAC ได้ยกตัวอย่าง 3 ตัวอย่างในบทความ บอทเน็ท: อะไรที่คุณควรรู้ (Nov 2004) ของการระบาดของบอท โดยทุกตัวอย่างนั้นเกิดในสถาบันการศึกษา หนึ่งในตัวอย่างนั้นคือ มีการระบาดของบอทไปสู่เครื่องคอมพิวเตอร์ที่เชื่อมต่อกันถึง 7,200 เครื่อง โดยนักเรียนที่เป็นเจ้าของเครื่องที่เป็นตัวควบคุมบอทเน็ตไม่รู้ว่าคอมพิวเตอร์ของตนเป็นตัวแพร่บอท

3.การโจมตีแบบไม่รู้ตัว การโจมตีแบบนี้จะไม่เป็นอันตราย แต่การระบาดของบอทอาจจะทำให้การทำงานของเครื่องคอมพิวเตอร์ช้าลง ผู้ดูแลระบบเครือข่ายของสถาบันการศึกษาอาจจะต้องยุ่งยากในการจัดการกับเครือข่ายของคอมพิวเตอร์กว่า 100,000 เครื่องที่ประสบปัญหาเกี่ยวกับซอฟท์แวร์ที่ฝังมาในเครื่องคอมพิวเตอร์โดยไม่รู้ตัว บ่อยครั้งที่ตรวจสอบแล้วพบว่าเป็นเหตุการณ์บังเอิญเท่านั้น

ผลกระทบของความปลอดภัยสาธารณะ นโยบาย และการปฏิบัติ

เครือข่ายคอมพิวเตอร์มีการเชื่อมโยงกันมากขึ้น และมีความซับซ้อนมากขึ้น ทำให้ส่งผลกระทบต่อความปลอดภัยข้อมูลข่าวสารของสถาบันการศึกษาเพิ่มขึ้นด้วย ลิ่งที่เป็นอันตรายต่อข้อมูลส่วนบุคคลและทรัพย์สินทางปัญญา ความเสียหายทางการเงิน และการคุกคามโครงสร้างพื้นฐาน ส่งผลกระทบต่อสิทธิส่วนบุคคลและความปลอดภัยสาธารณะ

สิ่งที่เป็นอันตรายต่อข้อมูลส่วนบุคคล รวมถึงการขโมยข้อมูลที่เป็นข้อมูลของนักเรียน ผู้สมัครเข้าเรียน ผู้สมัครเข้าทำงาน คณาจารย์ และเจ้าหน้าที่ มีอัตราที่เพิ่มมากขึ้น ซึ่งเป็นตัวชี้ให้เห็นช่องโหว่ของระบบ ยกตัวอย่างเช่น ข้อมูลส่วนตัวของนักเรียนปัจจุบันและศิษย์เก่า ผู้สมัครและลูกจ้างกว่า 178,000 ข้อมูลของสำนักงานกองทุนช่วยเหลือทางด้านการเงินของมหาวิทยาลัย San Diego State ถูกเจาะเข้าเครื่องแม่ข่ายของระบบ (San Francisco Chronicle, April 2004) การถูกโจมตีของเครื่องแม่ข่าย 2 ตัวของมหาวิทยาลัย Colorados health center ทำให้เป็นอันตรายต่อหมายเลขประกันสังคม ชื่อ วันเกิด และที่อยู่กว่า 43,000 ข้อมูล (CNET, July 2005) มีการเจาะระบบการบันทึกข้อมูลของหมายเลขประกันสังคมและวันเกิดของประชาชนกว่า 197,000 คน จากมหาวิทยาลัย Texas (Statesman.com, April 2006)

ความเสียหายทางการเงิน ความเสียหายนี้จะเกิดขึ้นช้าๆ แต่ทำให้เกิดความเสียหายต่อความปลอดภัยสาธารณะและระบบรักษาความปลอดภัยอย่างร้ายแรง อันมีผลมาจากสถาบันมีการสูญเสียทางด้านการเงิน. หากการสูญเสียมีการดำเนินไปอย่างต่อเนื่อง รัฐบาลจำเป็นต้องเข้ามาแทรกแซง การสำรวจอย่างไม่เป็นทางการจาก 19 งานวิจัยของมหาวิทยาลัยต่างๆ (The Chronicle of Higher Education, March 19, 2004) แสดงให้เห็นการใช้เงินโดยเฉลี่ยครั้งละ $299,579 ในระยะเวลา 5 สัปดาห์ เพื่อแก้ความเสียหายที่เกิดจากหนอนอินเทอร์เน็ต (Blaster worm) ผลจากมหาวิทยาลัยที่ถูกสำรวจ พบว่า มหาลัย Stanford ได้จ่ายเงินมากกว่า $806,000 เพื่อแก้ไขเครื่องคอมพิวเตอร์ 6,000 เครื่อง และเสียเวลาไปกับการซ่อมเครื่อง 18,420 ชั่วโมง

การโจมตีบนโครงสร้างพื้นฐานที่สำคัญของสหรัฐอเมริกา อาจทำให้เกิดผลกระทบที่น่ากลัวที่สุดในสถาบันการศึกษา ผู้ประสงค์ร้ายสามารถหาผลประโยชน์จากช่องโหว่ของการป้องกันความปลอดภัยนี้และเป็นเหตุให้เกิดความเสียหายด้วยการโจมตีด้วยไวรัสที่มีจุดประสงค์เพื่อทำให้ระบบไม่สามารถให้บริการได้ (DDOS) บนระบบโครงสร้างพื้นฐานที่จำเป็นของสหรัฐอเมริกา โดยคอมพิวเตอร์ของมหาวิทยาลัยทำการแพร่ซอฟท์แวร์ที่ฝังมาในเครื่องคอมพิวเตอร์โดยไม่รู้ตัว การโจมตีโดยไวรัสที่มีจุดประสงค์เพื่อทำให้ระบบไม่สามารถให้บริการได้บนโมโครซอฟ (February 2004) ส่งผลกับความรวดเร็ว และประสิทธิผลของการทำงาน การกระทำที่เป็นอันตรายต่อระบบ 911 (November 2003) ส่งผลกับความหายนะบนความปลอดภัยสาธารณะ

ข้อมูลการโจมตีข้อมูลข่าวสารทั่วโลก

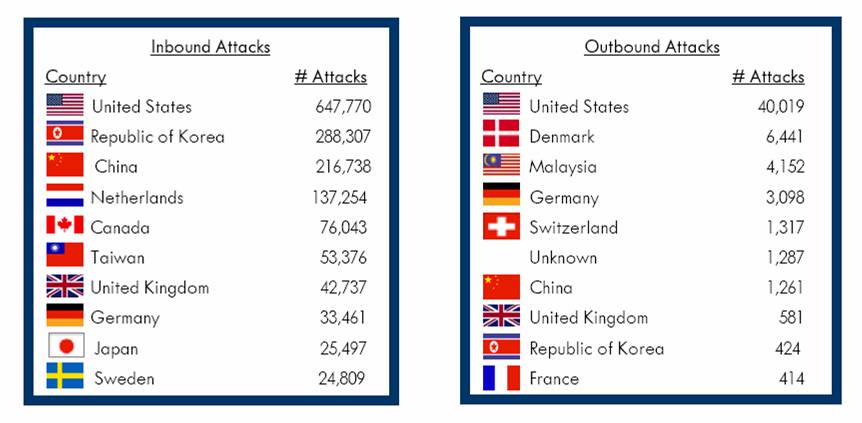

ผลของการวิเคราะห์เครือข่ายระดับสูง พบว่ามีการโจมตีด้านระบบข้อมูลข่าวสารของสถาบันต่างๆ โดยมีการโจมตีข้อมูลข่าวสารภายในประเทศ จาก 173 ประเทศที่เกี่ยวข้อง 3 อันดับแรก ได้แก่ สหรัฐอเมริกา เกาหลี และจีน และการโจมตีข้อมูลข่าวสารระหว่างประเทศ จาก 87 ประเทศที่เกี่ยวข้อง 3 อันดับแรก ได้แก่ สหรัฐอเมริกา เดนมาร์ก และมาเลเซีย

ภาพที่ 1 สิบประเทศแรกที่มีการโจมตีข้อมูลข่าวสาร

รายงานสรุปผลการตอบสนองเหตุละเมิดความปลอดภัยคอมพิวเตอร์ของประเทศไทย

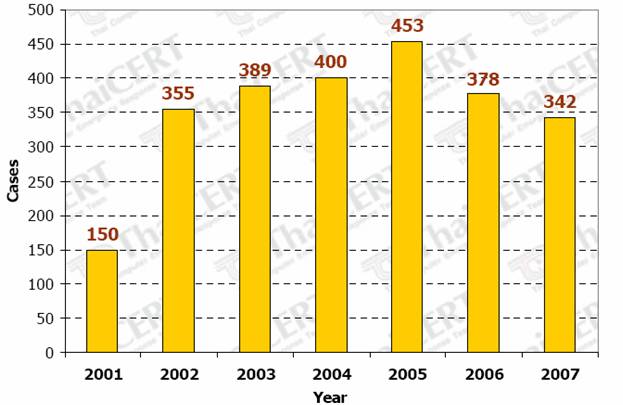

ศูนย์ประสานงานการรักษาความปลอดภัยคอมพิวเตอร์ประเทศไทย ได้ทำรายงานสรุปผลการตอบสนองเหตุละเมิดความปลอดภัยคอมพิวเตอร์ โดยมีจำนวนเหตุละเมิดความปลอดภัยทางคอมพิวเตอร์ตั้งแต่ปี 2545 (ค.ศ.2001) ถึงปี 2550 (ค.ศ.2007) ดังแผนภูมิ

แผนภูมิที่ 1 จำนวนเหตุละเมิดความปลอดภัยคอมพิวเตอร์ตั้งแต่ปี 2545 (ค.ศ.2001) ถึงปี 2550 (ค.ศ.2007)

จากแผนภูมิ พบว่า จำนวนเหตุละเมิดความปลอดภัยทางคอมพิวเตอร์มีแนวโน้มลดลง ซึ่งอาจเกิดจากการที่ผู้ใช้โดยเฉพาะอย่างยิ่งผู้ใช้ทั่วไปที่ไม่ใช่ผู้ดูแลระบบคอมพิวเตอร์ มีความตื่นตัวเกี่ยวกับภัยคุกคามทางระบบคอมพิวเตอร์มากขึ้น ทำให้มีการพัฒนาความพร้อมเพื่อรับมือกับเหตุละเมิดนั้น

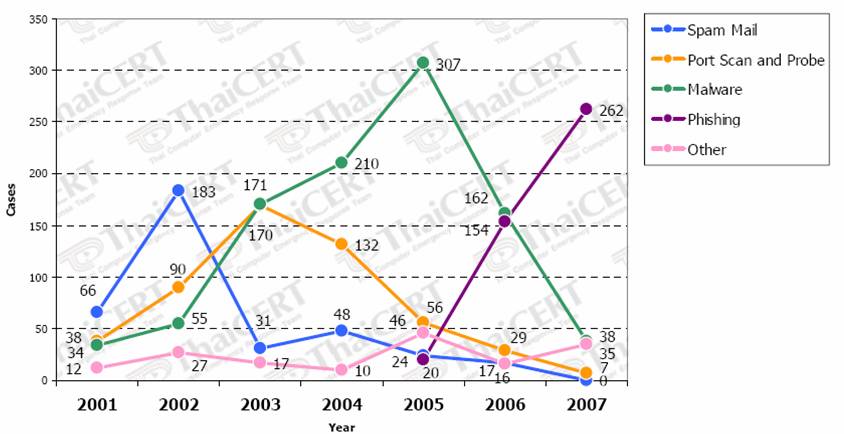

นอกจากนี้ ยังมีการจำแนกเหตุละเมิดความปลอดภัยคอมพิวเตอร์ตั้งแต่ปี 2545 (ค.ศ.2001) ถึงปี 2550 (ค.ศ.2007) ตามประเภท ดังแผนภูมิ

แผนภูมิที่ 2 จำนวนเหตุละเมิดความปลอดภัยคอมพิวเตอร์ตั้งแต่ปี 2545 (ค.ศ.2001) ถึงปี 2550 (ค.ศ.2007)จำแนกตามประเภท

จากแผนภูมิ พบว่า ข้อมูลปี 2550 ประเภทเหตุละเมิดที่มีจำนวนมากที่สุดคือ เหตุละเมิดรูปแบบฟิชชิ่ง กล่าวได้ว่าภัยคุกคามระบบคอมพิวเตอร์ได้เปลี่ยนมาเป็นการโจมตีที่เป้าหมายเกี่ยวข้องกับด้านการทำธุรกรรมและการเงินส่วนบุคคลมากขึ้น โดยเฉพาะการทำฟิชชิ่ง ซึ่งก็คือ การโจมตีในรูปแบบของการปลอมแปลงอีเมล์และทำการสร้างเว็บไซต์ปลอม เพื่อทำการหลอกลงให้เหยื่อหรือผู้รับอีเมล์เปิดเผยข้อมูลทางด้านการเงินหรือข้อมูลส่วนบุคคลนั่นเอง

ตัวอย่างอาชญากรรมคอมพิวเตอร์ที่ผ่านมา

ค.ศ.1980

Hacking เครือข่ายคอมพิวเตอร์ของ Digital Equipment Corporation ที่บริษัท U.S.Leasing ด้วยการหลอกถามข้อมูล Login ทำ Logic Bomb สั่งให้เครื่องพิมพ์พิมพ์ข้อความทั้งวันทั้งคืน แล้วปล่อย Virus เข้าไปทำลายฐานข้อมูลของบริษัททั้งหมด

ค.ศ.1983 ภาพยนต์ 2 เรื่องของสหรัฐอเมริกา จำลองเหตุการณ์ที่เกิดขึ้นจากเรื่องจริง เรื่องแรก คือ "141 Hackers" เป็นเรื่องราวของเด็กหนุ่มที่ถูกจับในปี ค.ศ.1983 ฐานลักลอบใช้เครื่องคอมพิวเตอร์ และโมเด็มโทรศัพท์ เจาะเข้าไปในระบบคอมพิวเตอร์ของหน่วยงานต่างๆ ประมาณ 80 กว่าแห่ง รวมทั้งสถาบันโรคมะเร็ง Sloan Kettering Memorial Cancer Institute, ธนาคาร Security Pacific National Bank และสถาบันวิจัย Los Alamos National Laboratory) ในจำนวนนี้มีแฟ้มข้อมูลขององค์การสหประชาชาติ โดยข้อมูลของสถาบันโรคมะเร็งถูกทำลายบางส่วน การกระทำดังกล่าวถูกตัดสินว่าเป็นความผิดฐานใช้โทรศัพท์รบกวนผู้อื่น เรื่องที่สองชื่อ War Game สร้างขึ้นในปีเดียวกัน (ค.ศ.1983) ซึ่งในภาพยนต์ดังกล่าวได้จำลองเหตุการณ์ที่เกิดขึ้นจริง เป็นเรื่องของเด็กหนุ่มผู้มีอัจฉริยะทางคอมพิวเตอร์ สามารถเจาะเข้าไปในระบบคอมพิวเตอร์ของกองกำลังป้องกันภัยทางอากาศในพื้นที่ภาคเหนือของสหรัฐ North Air Defense (NORAD) Command in Wyoming ที่ตั้งอยู่ในมลรัฐไวโอมิง และเกือบทำให้เกิดสงครามปรมาณูโดยอุบัติเหตุ

ผลกระทบของภาพยนตร์ที่ทำจากเรื่องจริงทั้งสองเรื่องนี้ ได้ถูกนำเข้าสู่ที่ประชุมสภา Congress ของสหรัฐหลายครั้งและในเดือนกันยายน ค.ศ.1983 และได้มีการนำตัวนาย Neal Patrick หนึ่งในผู้กระทำความผิดในแก๊ง 141 Hackers มาให้ปากคำในเรื่องการลักลอบใช้คอมพิวเตอร์โดยปราศจากอำนาจ และก่อนให้ปากคำได้มีการนำภาพยนต์เรื่อง War Game มาฉายให้กรรมการผู้ไต่สวนชมเพื่อเป็นหลักฐานแสดงให้เห็นว่าผู้ต้องหากระทำความผิดได้จริงอย่างไร

ค.ศ.1988นายมอริส นักศึกษา ม.คอร์แนล สร้าง Worm และปล่อยไว้ที่ระบบปฏิบัติการ Unix ของ MIT และได้ระบาดไปสู่ระบบเครือข่ายอื่นๆ ที่เชื่อมต่อด้วยกันอย่างรวดเร็ว ทำระบบเครือข่ายล่มตามๆ กัน

ค.ศ.1994

นายมิทนิค นักเจาะข้อมูลที่ชอบทดลองและท้าทายความสามารถของตน ได้เจาะระบบเครือข่ายคอมพิวเตอร์ของ San Diego Supercomputer Center โดยผ่านระบบโทรศัพท์ และต่อมาเจาะระบบเครือข่ายคอมพิวเตอร์ของ The Well และ NetCom ซึ่งจากการเขียนโปรแกรมติดตามพฤติกรรมการก่ออาชญากรรม และการใช้อุปกรณ์ตามจับแบบเซลลูล่าร์ของ F.B.I. ทำให้สามารถจับตัวนายมิทนิคมาดำเนินคดีได้ภายในไม่ถึงสองเดือน

ค.ศ.1996

ชาวสวีเดนเจาะเข้า Web Site ของ CIA (Central Intelligence Agency ของสหรัฐฯ) และทิ้งข้อความว่า Central Stupidity Agency

ค.ศ.1997แฮกเกอร์ได้เจาะเข้าไปในระบบรักษาความปลอดภัยของ Yahoo และได้แจ้งว่าใครก็ตามที่เข้ามาใช้บริการของ Yahoo ในเดือนธันวาคมจะต้องติดไวรัสที่มีชื่อว่า "Logic bomb/Worm" โดยที่บริการของ Yahoo จะมีผู้ใช้ประมาณ 26 ล้านคนต่อเดือน และไวรัสดังกล่าวได้รับการกำหนดให้ทำลายระบบคอมพิวเตอร์นับล้านทั่วโลก

ค.ศ.1998

Hacker ในประเทศสวีเดนและแคนาดา เจาะเข้าระบบคอมพิวเตอร์ของ ม.สแตนฟอร์ด และขโมยข้อมูลรหัสผ่านไปกว่า 5,000 รหัส

ตัวอย่างอาชญากรรมในประเทศไทย

กรณี Sanook.com

มีการแอบอ้างชื่อ ส่งข้อมูลไปแจ้งขอแก้ไข IP address ที่ InterNic ซึ่งทาง InterNic นั้นใช้เครื่องคอมพิวเตอร์ทำงานรับข้อมูลและแก้ไขแบบอัตโนมัติแทนคนทั้งหมด ลักษณะ Robot โดยได้แก้เป็น IP หมายเลขอื่นๆ ที่ไม่มีตัวตนจริง หลังจากนั้น InterNic จะกระจายข้อมูลไปยัง Root ต่างๆ ให้เปลี่ยนแปลง ดังนั้น เมื่อคนทั้งโลก จะเข้าเว็บของ Sanook.com ก็จะชี้ไปยัง IP ปลอมดังกล่าว ทำให้ไม่สามารถเข้าเว็บจริงได้ ทั้งๆที่ เว็บของ Sanook ก็ยังเปิดใช้บริการอยู่ตามปกติ กรณีนี้ ได้สืบทราบว่า ผู้ทำคือใคร ใช้ account ของ ISP รายใด ใช้หมายเลขโทร.ใด แต่ไม่อาจดำเนินคดีได้ ในช่วงเวลาดังกล่าวนั้น มีเว็บไซต์ชั้นนำหลายราย ก็ถูกกระทำในลักษณะนี้ เช่น Thaimail.com ฯลฯ

ปัญหาคือ ข้อหาฐานความผิด, มูลค่าความเสียหาย, ผู้เป็นเจ้าของ account ที่เข้าไปแก้ไขข้อมูลนั้น จะถือว่าเป็นผู้กระทำผิดได้หรือไม่, การแสวงหาหลักฐาน

กรณี Thailand.com

เป็นกรณีของผู้ใช้ชื่อว่า ซอนย่า รักไทย ขั้นแรก ส่งข้อมูลไปที่ InterNic ขอแก้ไข หมายเลขโทรศัพท์และที่ติดต่อ เพื่อไม่ให้ติดต่อกลับได้ แต่ยังใช้ชื่อเจ้าของเดิม ขั้นต่อมา ได้แจ้งให้เปลี่ยนชื่อเจ้าของเป็น ซอนย่า รักไทย และที่อยู่ใหม่ โดยอ้างว่าได้ซื้อโดเมนนั้นมาจากเจ้าของเดิม แล้วตั้งเว็บใหม่บนเครื่องใหม่ โดยใช้โดเมนว่า Thailand.com ต่อมาเมื่อเจ้าของเดิมทักทวง ก็อ้างว่าได้ซื้อมาและพร้อมจะขายคืนให้ในราคาเดิมคือ 5 ล้านบาท และได้ส่งเอกสารการซื้อขาย บัตรประชาชนปลอมของเจ้าของเดิม (บัตรเป็นภาษาอังกฤษ) และหนังสือยืนยันรับรองมีตราประทับของหน่วยราชการ (ไม่มีตัวตน) ไปให้ InterNic จนในที่สุดเจ้าของเดิมต้องแสดงหลักฐานต่างๆยืนยันพร้อมคำรับรองของบริษัทผู้รับฝากเว็บในสหรัฐฯไปให้ InterNic จึงได้โดเมนนั้นกลับคืนมา เจ้าของเดิมไม่อาจใช้เว็บนั้นได้ประมาณ 1 เดือนเศษ

ปัญหาคือ ข้อหาฐานความผิด, มูลค่าความเสียหาย, ใครเป็นผู้เสียหาย เพราะไม่อาจหาหลักฐานแสดงความเป็นเจ้าของโดเมนที่ถูกต้องได้ (ไม่มีเอกสารสิทธิ), การแสวงหาหลักฐานเนื่องจาก ผู้ดูแลเครื่อง Server ใหม่ไม่ยอมให้หลักฐานการขอเช่าเนื้อที่ ทั้งชื่อที่อยู่และด้านการเงิน (แนวทางการช่วยเหลือ ควรให้ THNIC เป็นผู้ประสานกับ InterNic ในการรับรอง)

ปัญหากรณี ISP แห่งหนึ่ง ถูกพนักงานเดิมที่ไล่ออกไป แก้ไขเว็บ

ISP แห่งหนึ่งในประเทศไทย เมื่อได้ไล่พนักงานกลุ่มหนึ่งออกไปแล้ว ปรากฏว่าเว็บไซต์ของ ISP รายนั้น ได้ถูกเพิ่มเติมข้อมูลกลายเป็น เว็บลามกอนาจาร และได้ใช้ชื่อ E-Mail ของผู้บริหาร ส่งไปด่าทอผู้อื่น

ปัญหากรณี แอบใช้ Account InterNet ของผู้อื่น

การแอบลักลอบใช้ Account Internet ของผู้อื่น ทำให้ผู้นั้นต้องจ่ายค่าชั่วโมงมากขึ้น หรือเสียเวลาชั่วโมงการใช้งาน (คล้ายกับการจูนโทรศัพท์มือถือของผู้อื่น) จากการสืบสวนบางรายทราบว่า ใครเป็นผู้ใช้ บางรายทราบเพียงหมายเลขโทรศัพท์ที่ใช้ในการติดต่อ (จาก Caller ID) และบางรายใช้หมายเลขโทรศัพท์เดียวกัน กับ Account หลายๆราย

ปัญหา คือ ผู้กระทำผิดรู้ Account และ รหัสลับได้อย่างไร เจ้าของเป็นผู้บอกเอง หรือมี Hacker เข้ามาในระบบแล้วนำข้อมูลไป ,ใครเป็นผู้เสียหาย ISP หรือ ผู้ใช้บริการ, ฐานความผิดข้อหาใด แพ่ง หรือ อาญา , สิทธิในการใช้บริการ ชั่วโมงใช้งาน เป็นทรัพย์หรือไม่ , หลักฐานที่ต้องใช้ บันทึกหมายเลขโทรศัพท์ที่ติดต่อใช้บริการ Caller ID ได้หรือไม่ , ใครที่ต้องถือว่าเป็นผู้กระทำผิด คนในบ้านหรือเจ้าบ้าน ถ้าไม่มีใครรับจะทำอย่างไร , ที่เกิดเหตุเป็นที่ใด เป็นที่ตั้ง ISP หรือที่บ้านผู้กระทำผิด หรือที่บ้านขอเจ้าของ Account , การประเมินค่าความเสียหาย

ปัญหากรณี เว็บที่ส่งเสริมการขายสินค้าของไทย 3 แห่ง ถูกใส่ร้าย

มีเว็บที่ส่งเสริมเผยแพร่สินค้าไทยสู่ตลาดโลก 3 เว็บไซต์ ได้ถูกกลุ่มผู้ไม่หวังดี ปลอม อี-เมล์ ของเว็บดังกล่าว แล้วส่งไปยังผู้ใช้อินเทอร์เน็ตทั่วโลกประมาณ 4 ล้านฉบับ เป็นลักษณะ Spam Mail และได้ใส่ร้ายเว็บดังกล่าวว่า " เป็นเว็บที่ฉ้อโกง จะนำชื่อและหมายเลขบัตรเครดิตของผู้ที่สนใจเข้ามาซื้อของ ไปใช้ในทางที่ผิด ขอให้อย่าเข้าเว็บไทยทั้ง 3 ดังกล่าว " ผลร้ายที่เกิดขึ้น นอกจากจะทำให้คนทั้งโลกไม่เข้าไปชมเว็บดังกล่าวแล้ว ยังทำให้องค์กรต่อต้าน Spam Mail สั่งให้ Web Hosting ยุติ ปิดการให้บริการ เว็บไทยทั้ง 3 อีกด้วย

ปัญหากรณี อาจารย์ในสถานศึกษา ถูกแอบขโมยข้อมูลตำราและข้อสอบ

อาจารย์ในสถานศึกษาแห่งหนึ่ง ได้ใช้เวลากว่า 3 ปี เขียนตำราไว้ รวมเกือบ 1,000 ไฟล์ รวมทั้งข้อสอบ ข้อเฉลย และคะแนนสอบ เก็บไว้ในเครื่อง PC ของตนในห้องทำงานส่วนตัว แต่เนื่องจากได้มีการต่อเชื่อมโยงเป็นเครือข่าย LAN ไว้ทั้งสถานศึกษา จึงทำให้มีบุคคลอื่นสามารถเข้ามาดึงข้อมูลในเครื่อง PC ทั้งหมดที่มีไปได้

ปัญหากรณี การสั่งซื้อของจากการประมูล eBay.com

เว็บไซต์ eBay.Com เป็นเว็บที่เปิดโอกาสให้บุคคลทั่วไป ประกาศขายสินค้าโดยการประมูลบนเว็บ กรณีปัญหาคือ มีบุคคลในประเทศไทย ได้เข้าไปในเว็บ eBay.Com และพบว่า มีชายชาวอเมริกัน ได้ประกาศขายเครื่องโทรทัศน์ใช้แล้ว ขนาดจอภาพ 50 นิ้ว เกิดความสนใจจึงได้เข้าไปร่วมประมูล ต่อมาชายชาวอเมริกันดังกล่าวได้ส่ง e-mail ว่าเป็นผู้ชนะการประมูล ขอให้ส่งเงินเข้าบัญชีเป็นจำนวน 266,000 บาท หลังจากนั้น บุคคลในประเทศไทย ได้รับกล่องพัสดุขนาดใหญ่ จากบริษัทขนส่ง FedEx ที่กล่องเขียนว่าเป็น อีเล็กทรอนิกส์ แต่เมื่อเปิดกล่องดูพบว่าเป็นเพียงตุ๊กตา และเครื่องแก้วที่แตกแล้ว

ปัญหากรณี การแอบอ้างใช้ชื่อ และข้อมูลของบุคคลอื่น ขอฟรี E-mail

มีการแอบอ้าง ใช้ชื่อและข้อมูลของบุคคลอื่น ซึ่งเป็นผู้มีชื่อเสียง ไปขอใช้ ฟรี e-mail แล้วใช้ e-mail เข้าไปลงทะเบียนเล่นเกมส์ออนไลน์ และส่ง e-mail ไปยังผู้อื่นโดยอ้างว่าเป็นบุคคลผู้มีชื่อเสียงนั้นจริง ซึ่งอาจทำให้ผู้อื่นดูแคลนหรือลดความเชื่อถือศรัทธา

ปัญหากรณี พนักงานบริษัทที่รับออกแบบพัฒนาเว็บไซต์

บริษัทชั้นนำแห่งหนึ่งที่รับออกแบบและพัฒนาเว็บไซต์ ซึ่งมีลูกค้าทั้งในและต่างประเทศได้ถูกพนักงานในบริษัทนั้น แอบไปรับงานนอก โดยใช้ ทรัพยากร, อุปกรณ์เครื่องมือ, Software และเทคโนโลยี ต่างๆ ของบริษัท ใช้ในการพัฒนา และแอบอ้างผลงานของบริษัทฯ (ซึ่งต้องทำหลายคน) ว่าเป็นผลงานของตนเองในการเสนอขอทำงาน

กระทรวงเทคโนโลยีสารสนเทศและการสื่อสารถูกแฮก

วันที่ 19 ก.ค. 50 เวลา 11.50 น. เว็บไซต์ของกระทรวงเทคโนโลยีสารสนเทศและการสื่อสาร //www.mict.go.th ถูกแฮกเกอร์นำภาพของ พ.ต.ท.ทักษิณ ชินวัตร อดีตนายกรัฐมนตรี รูปธงชาติ พร้อมข้อความที่ไม่เหมาะสม และมีรูปของ พล.อ. สนธิ บุญยรัตกลิน ผู้บัญชาการทหารบก ในฐานะประธานคณะมนตรีความมั่นคงแห่งชาติ มีข้อความว่า เอา คมช. คืนไป เอาทักษิณคืนมา ไปแสดงไว้บนหน้าเว็บไซต์กระทรวงไอซีที ประมาณ 20 นาที

แฮกเกอร์ เจาะ-ดูดเงิน ลูกค้ากรุงไทย

เจ้าหน้าที่ตำรวจกองบังคับการปราบปรามอาชญากรรมทางเศรษฐกิจและเทคโนโลยี (ปศท.) ได้รับแจ้งจากธนาคารกรุงไทยจำกัด (มหาชน) สำนักงานใหญ่ เมื่อวันที่ 10 เมษายน 51 ว่า มีลูกค้าของธนาคารหลายรายร้องเรียนว่าเงินในบัญชีธนาคารที่ได้มีการเปิดบัญชีออนไลน์ หรือที่เรียกกันว่าการใช้โปรแกรม ID-PLUS+ ถูกดึงเงินออกจากบัญชีไปยอดเงินรวมไม่ต่ำกว่า 800,000 บาท ซึ่งแฮกเกอร์เป็นนักเรียน กศน.อยู่ที่ศูนย์การศึกษานอกโรงเรียนจังหวัดสมุทรปราการ

เว็บสภาโดนแฮก! เปลี่ยนรูป 'ชัย ชิดชอบ'

8 กรกฎาคม 2551 ได้มีแฮกเกอร์มือดีเข้าไปแฮกในเว็บไซต์ของรัฐสภา //www.parliament.go.th ในส่วนข้อมูลประวัติของนายชัย ชิดชอบ ประธานรัฐสภาและประธาน สภาผู้แทนราษฎร โดยได้เปลี่ยนรูปนายชัยเป็นรูปตัวเงินตัวทอง โดยมีการโพสต์นานประมาณ 10 นาที ก่อนที่เจ้าหน้าที่จะตรวจพบและแก้ไขจนเรียบร้อย

References

McAfee, Virtual Criminology Report: North American Study into Organized Crime and the Internet, McAfee, July, 2005, //www.mcafeesecurity.com/us/local_content/misc/mcafee_na_virtual_ criminology_report.pdf

Thornburgh, N., The Invasion of the Chinese Cyberspies, Time Magazine, August, 29, 2005, //www.time.com/time/magazine/printout/0,8816,1098961,00.html

Goth, Greg, Higher-Ed Networks Begin Circling the Wagons", IEEE Distributed Systems Online, (6:12), December, 2005, //csdl2.computer.org/persagen/DLAbsToc.jsp?resourcePath= /dl/mags/ds/&toc=comp/mags/ds/2005/12/oztoc.xml

Staff Reporter, Students infecting university system with viruses, Washingtonpost.com, September 4, 2003.

Sieberg, D., Hacker infiltrated government computers, CNN.com, May 10, 2005., //www.cnn.com/2005/TECH/05/10/govt.computer.hacker/

Multi-State Information Sharing and Analysis Center (MS-ISAC), What You Need To Know About Botnets!, MS-ISAC, November 2004, //whitepapers.silicon.com/0,39024759,60125590p-39001181q,00.htm

Schevitz, Tanya, Colleges leaking confidential data Students compromised by Internet intrusions, San Francisco Chronicle, April 5, 2004,

Evers, Joris, University of Colorado servers hacked, CNETNews.com, July 22, 2005, //news.com.com/University+of+Colorado+servers+hacked/2110-7349_3800712.html?part=rss&tag=5800712&subj=news

Haruwitz, Ralph, Computer records on 197,000 people breached at UT , Statesman.com, April 24, 2006, //www.statesman.com/news/content/news/stories/local/04/24utcomputers.html

//www.sfgate.com/cgi-bin/article.cgi?file=/c/a/2004/ 04/05/MNGGP60LNV1.DTL

Foster, Andrea L., Colleges Brace for the Next Worm, The Chronicle of Higher Education, March 19, 2003, //chronicle.com/weekly/v50/i28/28a02901.htm

National Institute of Standards and Technology (NIST), Federal Information Processing Standards Publication: Standards for Security Categorization of Federal Information and Information Systems. (FIPS PUB 199), NIST, Feb, 2004, //www.csrc.nist.gov/publications/ fips/fips199/FIPS-PUB-199-final.pdf

United States National Infrastructure Advisory Council, National Strategy to Secure Cyberspace, U.S. National Infrastructure Advisory Council, February 14, 2003, //www.whitehouse.gov/pcipb

Steffani A. Burd.The Impact of Information Security in Academic Institutions on Public Safety and Security: Assessing the Impact and Developing Solutions for Policy and Practice. The U.S. Department of Justice, October 2006.

ดร.ทวีศักดิ์ กออนันตกูล. โครงการพัฒนากฎหมายเทคโนโลยีสารสนเทศ อาชญากรรมคอมพิวเตอร์. ไอทีปริทัศน์ ปีที่ 6 ฉบับที่ 9 ประจำเดือนพฤศจิกายน - ธันวาคม 2541.

พ.ต.อ.ญาณพล ยั่งยืน. กรณีตัวอย่าง อาชญากรรมทางคอมพิวเตอร์ ในประเทศไทย. ศูนย์ข้อมูลข้อสนเทศ สำนักงานตำรวจแห่งชาติ พฤศจิกายน 2549.

ณัฐพงษ์ แสงเลิศศิลปชัย. รายงานสรุปผลการตอบสนองเหตุละเมิดความปลอดภัยคอมพิวเตอร์ปี 2550. ศูนย์ประสานงานการรักษาความปลอดภัยคอมพิวเตอร์ประเทศไทย, กุมภาพันธ์ 2551.

//www.thairath.co.th/offline.php?section=hotnews&content=54574

//www.thairath.co.th/offline.php?section=hotnews&content=86542

//www.thairath.co.th/offline.php?section=hotnews&content=96450

|

| Create Date : 28 กรกฎาคม 2551 | | |

| Last Update : 25 กุมภาพันธ์ 2553 9:50:44 น. |

| Counter : 1492 Pageviews. |

| |

|

|

|

|

|

ITE628 Knowledge Management

ITE628 Knowledge Management

หลักสูตรวิทยาศาสตร์มหาบัณฑิต สาขาวิชาการจัดการเทคโนโลยีสารสนเทศ

(ระบบการศึกษาทางไกลทางอินเทอร์เน็ต) มหาวิทยาลัยรังสิต

ITE628 การจัดการความรู้: ผศ.ดร.ชลภัสส์ วงษ์ประเสริฐ

ปริญญาตรี

- อักษรศาสตรบัณฑิต (บรรณารักษศาสตร์) มหาวิทยาลัยขอนแก่น

ปริญญาโท

- การศึกษามหาบัณฑิต (บรรณารักษศาสตร์) มหาวิทยาลัยศรีนครินทรวิโรฒ ประสานมิตร

ปริญญาเอก

- การศึกษาดุษฏีบัณฑิต (พัฒนศึกษาศาสตร์) มหาวิทยาลัยศรีนครินทรวิโรฒ ประสานมิตร

ประสบการณ์การทำงาน

- อาจารย์ประจำ สำนักหอสมุดกลาง วิทยาลัยคณาสวัสดิ์ (2525)

- บรรณารักษ์ ศูนย์เอกสารอีสาน และงานพัฒนาทรัพยากรสารสนเทศ

สำนักหอสมุดกลาง มหาวิทยาลัยศรีนครินทรวิโรฒ มหาสารคาม (2526-2532)

- บรรณารักษ์ฝ่ายบริการตอบคำถามและช่วยการค้นคว้า

สำนักหอสมุดกลาง มหาวิทยาลัยศรีนครินทรวิโรฒ ประสานมิตร (2532-2536)

- อาจารย์ประจำภาควิชาการจัดการสารสนเทศ คณะเทคโนโลยีสารสนเทศ มหาวิทยาลัยรังสิต (2536 -2542)

- เลขานุการคณะนิเทศศาสตร์ มหาวิทยาลัยรังสิต (พ.ศ. 2537)

- หัวหน้าภาควิชาการจัดการสารสนเทศ คณะนิเทศศาสตร์ มหาวิทยาลัยรังสิต (พ.ศ.2540-2541)

- รักษาการณ์ผู้อำนวยการศูนย์คอมพิวเตอร์และระบบสารสนเทศ (พ.ศ.2545)

- ผู้อำนวยการสำนักพิมพ์ (พ.ศ. 2546 2547)

- ผู้อำนวยการสำนักวางแผนพัฒนาคุณภาพ (พ.ศ.2545 -2547)

- ผู้ช่วยศาสตราจารย์ประจำภาควิชาการจัดการสารสนเทศ คณะเทคโนโลยีสารสนเทศ มหาวิทยาลัยรังสิต (2543 ปัจจุบัน)

- หัวหน้าสาขาการจัดการสารสนเทศ คณะเทคโนโลยีสารสนเทศ (พ.ศ. 2549- ปัจจุบัน)

ตำแหน่งอื่น ๆ

- กรรมการคณะอนุกรรมการกลุ่มงานบริการ ของห้องสมุดสถาบันอุดมศึกษา ( 2533-2534)

- กรรมการเสนอแนะเพื่อเสนอรายชื่อนายกสมาคมห้องสมุดแห่งประเทศไทย พ.ศ. 2534-2535

- รองประธานคณะกรรมการชมรมบรรณารักษ์ห้องสมุดสถาบันอุดมศึกษา พ.ศ 2534-2535 และ

ปี พ.ศ. 2536-2537

- อนุกรรมการฝ่ายการวิจัยและพัฒนา/ ฝ่ายวิชาการ/ฝ่ายมาตรฐานของสมาคมห้องสมุดแห่งประเทศไทย

- เลขานุการ กรรมการบริหารสมาคมห้องสมุดแห่งประเทศไทย พ.ศ. 2536-2537

- ประธานชมรมบรรณารักษ์ห้องสมุดสถาบันอุดมศึกษา พ. ศ. 2542-2543

- ที่ปรึกษาปริญญานิพนธ์ มหาวิทยาลัยมหาสารคาม /มหาวิทยาลัยรามคำแหง /มหาวิทยาลัยธรรมศาสตร์ /สถาบันราชภัฏบ้านสมเด็จเจ้าพระยา/ มหาวิทยาลัยรังสิต/มหาวิทยาลัยขอนแก่น /มหาวิทยาลัยมหิดล / จุฬาลงกรณ์มหาวิทยาลัย

- ประธานชมรมผู้สอนวิชาบรรณารักษศาสตร์และสารสนเทศศาสตร์ สมาคมห้องสมุดแห่งประเทศไทย (พ.ศ. 2550- ปัจจุบัน)

- กรรมการบริหารสมาคมห้องสมุดแห่งประเทศไทย ตำแหน่งรองประธานฝ่ายวิจัยและพัฒนา สมาคมห้องสมุดแห่งประเทศไทย (พ.ศ. 2550- ปัจจุบัน)

วัตถุประสงค์การเรียนรู้

1. เข้าใจพัฒนาการของการก้าวเข้าสู่สังคมเศรษฐกิจฐานความรู้

2. เข้าถึงความหมายและความแตกต่างของข้อมูล สารสนเทศ ความรู้ และการจัดการความรู้

3. เข้าใจแนวคิดเกี่ยวกับองค์การแห่งการเรียนรู้ และการบริหารทรัพยากรมนุษย์ในบริบทเศรษฐกิจฐานความรู้ (Knowledge-based Economy)

4. สามารถอธิบายถึงกระบวนการจัดการความรู้ เทคโนโลยีกับการจัดการความรู้ และการวัดการจัดการความรู้ได้

5. สามารถจำแนกเทคโนโลยีที่ใช้ในการจัดการความรู้ได้

6. สามารถประยุกต์ใช้องค์ความรู้ที่เรียนมาเพื่อการพัฒนาระบบการจัดการความรู้ |

A Model of E-Governance Based On Knowledge Management

Journal of Knowledge Management Practice, June 2005

Paul Manuel, Kuwait University

โมเดลของการบริหารจัดการภาครัฐผ่านสื่ออิเล็กทรอนิกส์

บนพื้นฐานการจัดการความรู้

กนกวรรณ วีระประสิทธิ์

(ปัจจุบันเปลี่ยนชื่อเป็น ธัญญดา วีระประสิทธิ์)

รหัสนักศึกษา 5107173 [ITM0056]

4 สิงหาคม 2551

บทคัดย่อ

การบริหารจัดการภาครัฐผ่านสื่ออิเล็กทรอนิกส์ (E-Governance) มีอุปสรรคมากมาย เนื่องจากว่า

มีคุณลักษณะที่แตกต่างจากการทำธุรกรรมผ่านสื่ออิเล็กทรอนิกส์ (E-Commerce) และการเรียนผ่านสื่ออิเล็กทรอนิกส์ (E-Learning) กล่าวคือ การทำธุรกรรมผ่านสื่ออิเล็กทรอนิกส์และการเรียนผ่านสื่ออิเล็กทรอนิกส์ใช้การจัดการข้อมูลข่าวสาร ส่วนการบริหารจัดการภาครัฐผ่านสื่ออิเล็กทรอนิกส์ใช้การจัดการความรู้ ซึ่งการจัดการความรู้ ก็คือ การจัดการข้อมูลข่าวสาร ทักษะ ประสบการณ์ นวัตกรรม และความสามารถ โมเดลของการบริหารจัดการภาครัฐผ่านสื่ออิเล็กทรอนิกส์บนพื้นฐานระบบการจัดการความรู้ มีการสร้างวัฏจักรการจัดการความรู้ของการเก็บเกี่ยวความรู้ (Knowledge capturing) การแบ่งปันความรู้ (Knowledge sharing) การเพิ่มพูนความรู้ (Knowledge enhancing) และการรักษาความรู้ (Knowledge preserving) การพัฒนาโมเดลการบริหารจัดการภาครัฐผ่านสื่ออิเล็กทรอนิกส์บนพื้นฐานระบบการจัดการข้อมูลข่าวสารเป็นการใช้วัฏจักรประมวลผล โดยโมเดลนี้จัดเตรียมสำหรับสิ่งแวดล้อมที่ระบบจะค่อยๆ เติบโตไปพร้อมกับประชาชน

1. ที่มาของการบริหารจัดการภาครัฐผ่านสื่ออิเล็กทรอนิกส์

การบริหารจัดการภาครัฐผ่านสื่ออิเล็กทรอนิกส์ หรือ E-Governance เป็นคำจำกัดความที่ทางรัฐบาลใช้ในบริหารจัดการให้มีความโปร่งใส มีประสิทธิภาพ และประสิทธิผลในการดำเนินงานและบริการประชาชน ประโยชน์ของ E-Governance คือ สามารถกระทำการได้รวดเร็ว ลดการทำงานซ้ำซ้อน สามารถตรวจสอบทุจริต และป้องกันข้อมูลรั่วไหล

จุดประสงค์ของ E-Governance เพื่อที่จะช่วยเหลือประชาชนในด้านต่างๆ ได้แก่ 1.การชำระค่าบริการ (ค่าน้ำ, ค่าไฟ, ค่าโทรศัพท์ และอื่นๆ) และชำระภาษี 2.การจัดระเบียบทะเบียนราษฎร์ ทะเบียนสมรส สูติบัตร และมรณบัตร 3.การสอบใบอนุญาตขับขี่และการต่อใบอนุญาตขับขี่ 4.การทำใบอนุญาตทำงานและหนังสือเดินทาง 5.การรับการร้องเรียน E-Governance จะช่วยลดช่องว่างระหว่างรัฐกับประชาชน ประชาชนสามารถเข้าถึงข้อมูลข่าวสารได้ทุกที่ที่สามารถเชื่อมต่ออินเทอร์เน็ตได้ โดย E-Governance จะมีทั้งเอกสารต่างๆ ได้แก่ กฎระเบียบ ประกาศ จดหมาย และข้อมูลข่าวสารต่างๆ

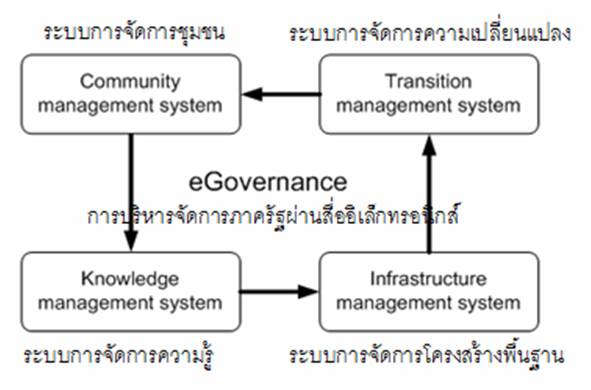

โมเดลของ E-Governance มี 2 องค์ประกอบ คือ 1.ระบบการจัดการ 2.ภาครัฐและประชาชน ซึ่งระบบการจัดการมี 2 แบบ คือ การจัดการแบบภายในภาครัฐ และการจัดการระหว่างภาครัฐกับประชาชน และในระหว่างภาครัฐกับประชาชนก็มี 2 แบบเช่นกัน คือ ประชาชนตอบสนองต่อภาครัฐ และภาครัฐตอบสนองต่อประชาชน

1.1 การจัดการ

การจัดการ E-Governance จะต้องมีความปลอดภัย การจัดการภายในภาครัฐต้องมีการแลกเปลี่ยนข้อมูลอิเล็กทรอนิกส์ทั้งภายในหน่วยงาน และต่างหน่วยงาน ส่วนการจัดการระหว่างภาครัฐและประชาชน ก็จะมี

การแลกเปลี่ยนข้อมูลข่าวสาร สร้างความร่วมมือระหว่าง 2 ฝ่าย รวมถึงการติดตามผลและให้ความช่วยเหลือ

1.2 ภาครัฐและประชาชน

ภาครัฐเกี่ยวข้องกับประชาชนทางด้านการเงิน ได้แก่ ภาษี ค่าสาธารณูปโภค ค่าปรับ และค่าธรรมเนียมต่างๆ ส่วนด้านอื่นที่ภาครัฐเกี่ยวข้องกับประชาชน ได้แก่ เสียงของประชาชน ความต้องการ การเลือกตั้ง และอื่นๆ

ลักษณะการเงินที่ภาครัฐเข้ามาช่วยประชาชน คือ การกู้ยืมเงิน การตั้งกองทุนบรรเทาทุกข์ การบริจาคเงิน และการค้าผ่านสื่ออิเล็กทรอนิกส์ (E-Commerce) ได้แก่ การค้าระหว่างองค์กรธุรกิจกับผู้บริโภค (B2C) และการค้าระหว่างองค์กรธุรกิจ (B2B) โดยการค้าระหว่างองค์กรธุรกิจกับผู้บริโภคและการค้าระหว่างองค์กรธุรกิจ จะเป็นการเชื่อมต่ออุตสาหกรรมที่มีขนาดเล็ก ผู้ประกอบการ ชาวนา และผู้บริโภค ส่วนลักษณะทางด้านอื่น คือ การเรียนและการอบรมผ่านสื่ออิเล็กทรอนิกส์ (E-Learning) การลงความเห็น การสำรวจ และการรายงานผล ซึ่ง E-Governance สามารถใช้อินเทอร์เน็ตและระบบเครือข่ายในกระจายความรู้อย่างมีคุณภาพได้ทั่วโลก

2. ภาพรวมของบทความ

ในมุมมองของวิศวกรรมซอฟท์แวร์ E-Governance คือ การประมวลผลของการรวมข้อมูลข่าวสารต่างๆ และมีปฏิสัมพันธ์ระหว่างเจ้าของระบบกับผู้ใช้ระบบ ผู้ใช้ระบบต้องการให้ระบบมีความสมบูรณ์ มีประสิทธิภาพ และสามารถเข้าถึงข้อมูลข่าวสารที่เป็นองค์ความรู้ ซึ่ง E-Governance จะเป็นต้องมีการผนึกกำลังระหว่างฮาร์ดแวร์และซอฟท์แวร์อย่างเต็มที่ ประเทศเกิดจากภาครัฐและประชาชน ประชาชนเป็นคนสร้างชุมชนขึ้นมา E-Governance ที่ดีจะต้องจัดเตรียมรูปแบบเพื่อรองรับความหลากหลายของชุมชนและการแสดงความคิดเห็นของผู้ที่มีความสนใจเฉพาะด้าน ซึ่งจะช่วยเชื่อมโยงระหว่างประชาชนและองค์กรเข้าด้วยกัน

โมเดลของ E-Governance ในส่วนที่ 2 นี้พบว่า ประชาชนยังไม่ได้แสดงความคิดเห็นและความต้องการอย่างเต็มที่ บทความนี้จะกล่าวถึงการวิเคราะห์ตัวแปรต่างๆ ที่มีผลต่อการการรวมข้อมูลข่าวสารและมีปฏิสัมพันธ์ ระหว่างภาครัฐกับประชาชน โมเดลของ E-Governance ที่อยู่บนพื้นฐานบนระบบการจัดการความรู้นี้จะช่วยวิศวกรที่วางแผนออกแบบการทำ E-Governance ซึ่งการออกแบบนี้มีอุปสรรคหลายอย่างที่จะทำให้ประชาชนยอมรับ ปัจจัยสำคัญอย่างหนึ่งที่เบื้องหลังของการประสบความสำเร็จของ E-Governance คือประสิทธิภาพของการออกแบบรูปแบบการใช้งานที่เหมาะกับประชาชน

จากข้อมูล สู่ข่าวสาร และความรู้ ความแตกต่างของทั้ง 3 ยุคในมุมมองของวิศวกรรมซอฟท์แวร์ ทำให้เกิดระบบการจัดการความรู้ของ E-Governance ขึ้น

มีการศึกษาความแตกต่างระหว่างระบบการจัดการข้อมูลข่าวสาร (IMS) และระบบการจัดการความรู้ (KMS) ของ E-Governance พบว่า ระบบการจัดการข้อมูลข่าวสารเป็นพื้นฐานของ E-Governance แต่การพัฒนาโมเดลของ E-Governance อยู่ที่ระบบการจัดการความรู้

3. โมเดลของการบริหารจัดการภาครัฐผ่านสื่ออิเล็กทรอนิกส์

ประเทศเกิดจากภาครัฐและประชาชน ประชาชนเป็นคนสร้างชุมชนขึ้นมา E-Governance ที่ดีจะต้องจัดเตรียมรูปแบบ เพื่อรองรับความหลากหลายของชุมชนและการแสดงความคิดเห็นของผู้ที่มีความสนใจเฉพาะด้านซึ่งจะช่วยเชื่อมโยงระหว่างประชาชนและองค์กรเข้าด้วยกัน ทำให้เกิดแนวทางในการแก้ไขปัญหาที่เรียกว่า ระบบการจัดการชุมชน (Community Management System) ดังรูปที่ 1

รูปที่ 1 โมเดลของการบริหารจัดการภาครัฐผ่านสื่ออิเล็กทรอนิกส์ (A Model of E-Governance)

E-Governance เป็นกระบวนการเปลี่ยนแปลงจากการบริการของรัฐรูปแบบเดิมสู่การบริการผ่านสื่ออิเล็กทรอนิกส์ ซึ่งเป็นการเปลี่ยนแปลงครั้งใหญ่ของพฤติกรรมของคน ซึ่งการเปลี่ยนแปลงจะประสบผลสำเร็จได้จะต้องมีการพัฒนาแบบค่อยเป็นค่อยไป มีการสร้างชุมชนในการเรียนและอบรม โดยสื่ออิเล็กทรอนิกส์จะต้องใช้ง่ายและสามารถเข้าถึงได้ทุกชุมชน รวมทั้งต้องมีการจัดระเบียบควบคุมด้วย

ระบบการจัดการความรู้ เป็นการสร้างวัฏจักรการจัดการความรู้ของการเก็บเกี่ยวความรู้ การแบ่งปันความรู้ การเพิ่มพูนความรู้ และการรักษาความรู้ ซึ่งการแบ่งปันความรู้เป็นส่วนสำคัญของระบบการจัดการความรู้ของ E-Governance โดยระบบการจัดการความรู้ของ E-Governance จะต้องมีการจัดเตรียมความรู้ โดยให้มีการไหลเวียนความรู้จากแหล่งความรู้ไปสู่ผู้รับอย่างราบรื่น

ผู้ใช้ระบบเข้าถึงข้อมูลจากหลายทาง ซึ่งผู้ใช้ระบบต้องการให้ระบบมีความสมบูรณ์ มีประสิทธิภาพ และสามารถเข้าถึงข้อมูลข่าวสารที่เป็นองค์ความรู้ ซึ่ง E-Governance จะเป็นต้องมีการผนึกกำลังระหว่างฮาร์ดแวร์และซอฟท์แวร์อย่างเต็มที่

3.1 ระบบการจัดการชุมชน

ประเทศประกอบไปด้วยหลากหลายชุมชน ได้แก่ กลุ่มผลประโยชน์ กลุ่มที่มีความคิดตรงกัน การแสดงความเห็นต่างๆ สถาบันต่างๆ องค์กรที่เกี่ยวกับสังคมและวัฒนธรรม การสร้างธุรกิจ และการบริหารจัดการ แต่ละชุมชนก็อยากจะสร้างชุมชนออนไลน์ของตนขึ้นเพื่อนำไปสู่การเปลี่ยนแปลงทางวัฒนธรรมทั้งภาครัฐและสังคม

E-Governance เป็นความร่วมมือกันระหว่างภาครัฐและประชาชน เดิมคือภาครัฐจะเป็นฝ่ายดำเนินการและประชาชนเป็นผู้ตอบสนอง แต่ E-Governance ช่วยให้ทั้งภาครัฐและประชาชนได้เป็นทั้งฝ่ายดำเนินการและตอบสนอง ซึ่ง E-Governance จะประสบความสำเร็จได้นั้นก็ขึ้นอยู่กับแผนการ การตัดสินใจ และการบริหารจัดการ ในโมเดลที่ดีผู้บริหารและผู้บัญญัติกฎหมายจะถูกมองว่าเป็นส่วนหนึ่งของระบบ ผู้ที่มีส่วนร่วมใน E-Governance จะรวมกันเป็นชุมชนขึ้น โมเดลของ E-Governance ทั้งภาครัฐบาลและประชาชนมีส่วนร่วมในพัฒนาระบบ วิเคราะห์เทคโนโลยีใหม่ ไปสู่ระบบใหม่หรือปฏิรูปไปสู่สังคมใหม่ กล่าวคือ E-Governance เป็นยานพาหนะที่นำไปสู่สังคมความรู้

การจัดการชุมชน จะส่งผลกระทบต่อกระบวนการติดต่อสื่อสารทั้งแนวดิ่งและแนวราบ จุดเริ่มต้นของการจัดการชุมชน คือ ต้องดูแลกลุ่มและชุมชนในระดับชาติและพัฒนาไปสู่ระหว่างประเทศ การจัดการชุมชนเป็นการร่วมมือกันทั้ง 2 ฝ่าย ทั้งตัวบุคคลและองค์กรที่มีการนำเสนอและการบริการที่เอื้อต่อการเข้ามามีส่วนร่วม

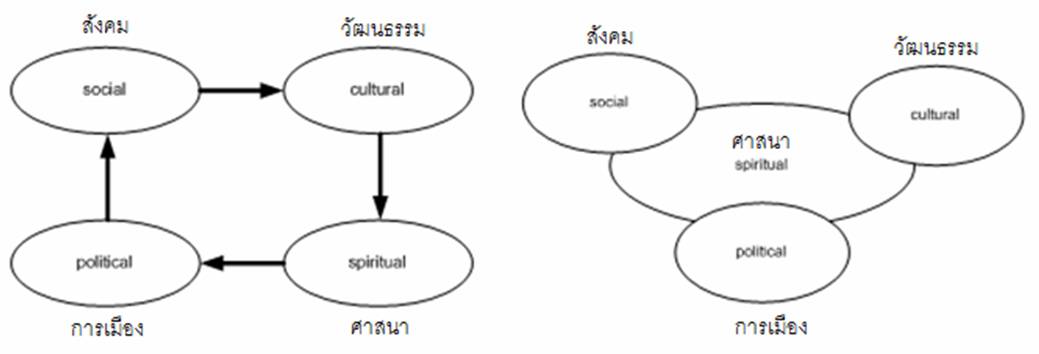

รูปที่ 2 ระบบการจัดการชุมชน (Community Management System)

การแบ่งประเภทโดยทั่วไปของชุมชน ได้แก่ ทางสังคม ทางวัฒนธรรม ทางการเมือง และทางศาสนา อย่างไรก็ตาม ทั้ง 4 ชุมชน จะมีปฏิสัมพันธ์ 2 แบบ ดังรูปที่ 2 ด้านซ้ายมือเป็นประเทศที่ชุมชนทั้ง 4 เป็นอิสระต่อกัน ส่วนอีกด้านหนึ่งเป็นประเทศที่ชุมชนทางสังคม ทางวัฒนธรรม และทางการเมืองอยู่รอบชุมชนทางศาสนา ซึ่งจะถูกแยกประเภทชุมชนโดยปกครองกันตามลำดับชั้น

โมเดลของ E-Governance ที่ดีจะต้องสนับสนุนกิจกรรมทางสังคมทั้งหมดของชุมชน และมุ่งประโยชน์สู่ประชาชนทุกภาคส่วน

>> จำเป็นต้องสร้างชุมชนหลัก ระบบที่ช่วยอำนวยความสะดวก และผู้นำในการสื่อสาร เพราะว่าสิ่งเหล่านี้เป็นส่วนสำคัญในสร้างชุมชนให้ประสบความสำเร็จ ระบบจะต้องมีเครื่องมือที่ชุมชนสามารถดูแลและจัดการได้เอง ซึ่งระบบนี้ก็จะเป็นที่พบปะพูดคุย แลกเปลี่ยนข้อมูลของคนในชุมชน

>> ช่วยเชื่อมระหว่างประชาชนและองค์กร โดยมีผู้เชี่ยวชาญมาช่วยตอบคำถามและแนะแนวทางแก้ปัญหา

>> มีรูปแบบที่ง่ายต่อการใช้ในการงาน บุคคลที่ใช้งานสามารถหากลุ่มหรือชุมชมที่สนใจได้ง่าย

>> มีการประสานงานของกิจกรรมที่หลากหลายของแต่ละที่และเหตุการณ์ต่างๆ ของชุมชน

3.2 ระบบการจัดการความเปลี่ยนแปลง

ระบบการจัดการความเปลี่ยนแปลง เป็นส่วนที่ช่วยในการเปลี่ยนจากชุมชมแบบเดิมให้เปลี่ยนเป็นชุมชนอิเล็กทรอนิกส์ ระบบการจัดการความเปลี่ยนแปลง (Riley, 2002) ทั้งภาครัฐและภาคเอกชนให้ความสนใจเป็นอย่างมากในปัจจุบัน ในช่วง 30 ปีที่ผ่านมารัฐบาลได้เผชิญกับการเปลี่ยนแปลงทางสังคม และเปลี่ยนแปลงหน้าที่ในการบริหารจัดการ โลกาภิวัฒน์ การค้าเสรี การเพิ่มของจำนวนประชากรและสินค้า และความก้าวหน้าทางเทคโนโลยีสารสนเทศและการสื่อสาร เป็นการเผชิญหน้ากับความท้าทายและความเท่าเทียมกัน Thomas Riley (Riley, 2002) เรียกว่าเป็นการเปลี่ยนแปลงการจัดการ

การจัดการความเปลี่ยนแปลง จะช่วยแก้ปัญหาเรื่องบุคคลและวัฒนธรรมองค์กรที่อาจจะเป็นปัญหาในการเปลี่ยนแปลงไปสู่ E-Governance

การจัดการความเปลี่ยนแปลงจะกลายมาเป็นศูนย์กลางของเรื่องต่างๆ ที่กล่าวไปแล้ว อย่างไรก็ตาม องค์กรที่กำลังปรับเปลี่ยนสู่สิ่งแวดล้อมใหม่ก็จะต้องมีความโปร่งใส ตรวจสอบได้ และเปิดกว้าง นำไปสู่ความสำเร็จของ

E-Governance ซึ่งการเปลี่ยนแปลงนี้จะสะท้อนสังคมและวัฒนธรรมที่กำลังเปลี่ยนไป การจัดการความเปลี่ยนแปลงจึงเป็นเครื่องมือหนึ่งที่จะทำให้ E-Governance ประสบความสำเร็จตามเป้าหมาย อย่างไรก็ตาม ความสำเร็จนี้ก็ขึ้นอยู่กับความร่วมมือกันของทุกฝ่ายที่ยอมรับและทำงานในสิ่งแวดล้อมใหม่ที่เกิดขึ้นนี้

ความสำเร็จของ E-Governance เกิดจากการออกแบบรูปแบบการใช้งานที่เหมาะกับผู้ใช้งาน ซึ่งต้องหาวิธีการดึงดูดและทำให้ยอมรับสื่อใหม่ๆ ปัจจัยที่สำคัญตัวหนึ่งที่วัดความสำเร็จของ E-Governance คือ ประสิทธิภาพของการออกแบบรูปแบบการใช้งานสำหรับผู้ใช้งาน

โมเดลของ E-Governance ที่ดีจะต้องมีรูปแบบการใช้งานที่ง่าย

>> ต้องรองรับเครือข่ายแบ่งปันความรู้ เช่น การอบรม การประเมินผล การเข้าถึงศูนย์กลางข้อมูล และการศึกษา

>> จัดเตรียมสื่อการสอนอิเล็กทรอนิกส์ที่ผู้ใช้สามารถใช้งานได้ง่าย มีการดูแลและจัดระเบียบระบบ ซึ่งจะเป็นตัวดึงดูดผู้ใช้ให้เข้ามาใช้งาน

3.3 ระบบการจัดการองค์ความรู้

ในประวัติศาสตร์ถูกแบ่งเป็นยุคต่างๆ ได้แก่ ยุคของข้อมูล, ยุคของข้อมูลข่าวสาร, และยุคขององค์ความรู้

(Ackoff, 1989; Davenport, 2002; Devlin, 1999, Kock et al, 1997) ข้อมูลแสดงให้เห็นถึงข้อเท็จจริง ข้อมูลข่าวสารคือการอธิบายของข้อมูล และองค์ความรู้ก็คือการประยุกต์จากข้อมูลข่าวสาร

3.3.1 ยุคของข้อมูลและยุคของข้อมูลข่าวสาร

ในช่วงปี 1970 เป็นยุคของข้อมูล ประชาชนมีความสุขกับระบบการจัดการข้อมูล (Data Management System: DMS) ต่อมาเป็นยุคของข้อมูลข่าวสาร เนื่องจากประชาชนตื่นตัวกับการปฏิวัติเทคโนโลยีสารสนเทศ

ในมุมมองของวิศวกรรมซอฟท์แวร์ มองว่าระหว่างข้อมูลและข้อมูลข่าวสารมีความแตกต่างกัน ดังนี้

ด้านสถาปัตยกรรม DMS จะเป็นแบบ Single tier ส่วน IMS นั้นเป็นสถาปัตยกรรมแบบ N-tier

ด้านระบบ DMS จะเป็นแบบ homogenous ส่วน IMS นั้นเป็นแบบ heterogeneous

ด้านการออกแบบ Model DMS จะเป็นในเชิงการบำรุงรักษาข้อมูล ส่วน IMS นั้นเป็นในเชิงการอธิบายข้อมูล

ด้านการพัฒนา Model DMS จะมุ่งไปที่ผู้ใช้งาน ส่วน IMS นั้นมุ่งไปที่ไปที่ผู้ดูแลระบบ

3.3.2 ระบบข้อมูลข่าวสารและระบบองค์ความรู้

อะไรคือความแตกต่างระหว่างข้อมูลข่าวสารและองค์ความรู้? ผลงานที่ผ่านมาของ Wall Street ที่ประสบผลสำเร็จและกินส่วนแบ่งตลาดโดยรวมคืออะไร? คำตอบก็คือข้อมูลข่าวสาร ฉันมีเงินอยู่ 1 ล้านดอลลาร์ ฉันจะลงทุนใน Wall Street ได้อย่างไร? คำตอบก็คือความรู้ ความรู้ คือ การรวบรวมข้อมูลข่าวสาร ทักษะ ประสบการณ์ ความน่าเชื่อถือ และความสามารถ ซึ่งการเก็บเกี่ยวความรู้นี้เป็นหน้าที่ที่ท้าทายของเหล่าวิศวกรคอมพิวเตอร์ ระบบการจัดการความรู้เป็นหัวข้อวิจัยที่น่าสนใจสำหรับเหล่านักวิทยาการคอมพิวเตอร์ในปีนี้ (Malhorta, 1998)

ความแตกต่างระหว่างข้อมูลข่าวสารและความรู้จากมุมมองของ E-Governance สมมุติว่ามีระบบหนึ่งจำลองเป็นองค์การการค้าโลก (WTO) ซึ่งวุฒิสภาของสหรัฐอเมริกาได้มีการร่างกฎหมายที่จะจำกัดผู้รับเหมาทางด้าน IT จากสัญญาผู้รับเหมารายย่อยในโครงการของรัฐบาลเพื่อความมั่นคงในแต่ละประเทศ ทำให้ประเทศต่างๆ อย่างเช่น อินเดีย ได้วางแผนที่จะอธิบายต่อ WTO ว่าเป็นการค้านต่อการค้าเสรี ซึ่ง WTO เป็นองค์กรที่เหมือนกับสหประชาชาติ (UN) ที่ทำหน้าที่คอยไกล่เกลี่ยข้อพิพาททางการค้าระหว่างสองกลุ่ม ซึ่งการไกล่เกลี่ยหรือการพิจารณาบทลงโทษ รวมไปถึงข้อบัญญัติ ประสบการณ์ และความเข้าใจในสภาพแวดล้อมที่เปลี่ยนแปลง พื้นฐานของ E-Governance บนพื้นฐานของการจัดการข้อมูลข่าวสาร จะไม่จัดการกับเนื้อหาที่ไม่สามารถมองเห็นได้ดังที่กล่าวไปแล้ว แต่อย่างไรก็ตาม หนึ่งในความรับผิดชอบ E-Governance บนพื้นฐานของระบบการจัดการความรู้ คือ การเล่นไปตามบทบาทของผู้เป็นสื่อกลางนั่นเอง

ในมุมมองของวิศวกรรมซอร์ฟแวร์ E-Governance บนพื้นฐานของระบบการจัดการความรู้ จะชี้ให้เห็นว่า ระบบการจัดการข้อมูลข่าวสารไม่สามารถปรับเปลี่ยนไปสู่โมเดลของ E-Governance บนพื้นฐานของระบบการจัดการความรู้

โครงการ ระบบการจัดการข้อมูลข่าวสารมุ่งพัฒนาโครงการ ส่วน E-Governance บนพื้นฐานของการจัดการความรู้มุ่งไปที่การบำรุงรักษาของโครงการ

ความต้องการ ระบบการจัดการข้อมูลข่าวสารมีการจัดระเบียบและมีโครงสร้างที่ดี (สามารถแสดงได้ในรูปของ SQL Statements) ส่วน E-Governance บนพื้นฐานของระบบการจัดการความรู้ไม่สามารถแยกประเภทและจัดระเบียบได้

การขับเคลื่อน ระบบการจัดการข้อมูลข่าวสารมีการขับเคลื่อนทางธุรกิจที่ถูกควบคุมโดยทีมใดทีมหนึ่ง ส่วน E-Governance บนพื้นฐานของการจัดการความรู้มีการขับเคลื่อนโดยประชาชน

ระบบ ระบบการจัดการข้อมูลข่าวสารเป็นโครงการแบบ Homogenous ด้วยระบบHeterogeneous ส่วน E-Governance บนพื้นฐานของระบบการจัดการความรู้จะเป็นโครงการแบบ Heterogeneous บนระบบ Hydrogenous

การออกแบบสำหรับผู้ใช้งาน ระบบการจัดการข้อมูลข่าวสารมีการออกแบบรูปแบบการใช้งานตามความต้องการของผู้ออกแบบ ส่วน E-Governance บนพื้นฐานของระบบการจัดการความรู้มีการออกแบบรูปแบบการใช้งานให้ง่ายและสะดวกสำหรับผู้ใช้งาน

การออกแบบสถาปัตยกรรม ระบบการจัดการข้อมูลข่าวสารมีพื้นฐานอยู่ที่การผสมผสาน ซึ่งเป็นการรวมกันของโครงการเล็กๆ ส่วน E-Governance บนพื้นฐานของระบบการจัดการความรู้มีพื้นฐานอยู่ที่การประกอบกัน ซึ่งเป็นการ นำโครงการหลายๆ โครงการมาประกอบกัน

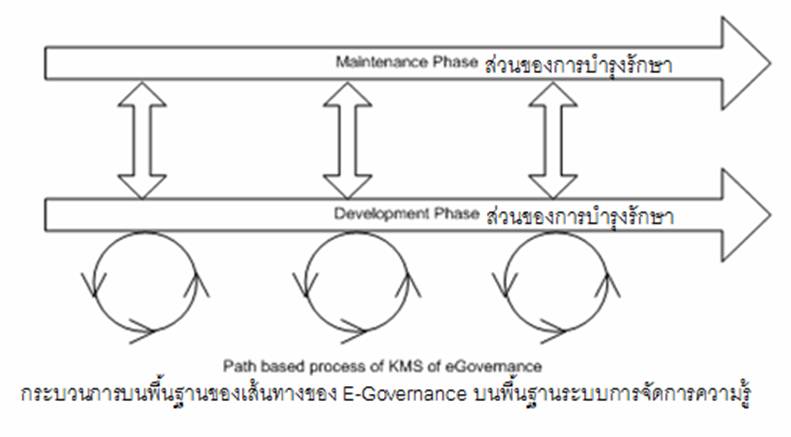

กระบวนการ ระบบการจัดการข้อมูลข่าวสารเป็นกระบวนการบนพื้นฐานของวัฏจักร เป็นวัฏจักรของการพัฒนาซอร์ฟแวร์จากความต้องการทางวิศวกรรมสู่ความเปลี่ยนแปลง ส่วน E-Governance บนพื้นฐานของระบบการจัดการเป็นกระบวนการบนพื้นฐานของเส้นทาง

3.3.3 กระบวนการบนพื้นฐานของเส้นทาง

โมเดลแสดงให้เห็นถึงองค์ความรู้ (Deen & Johnson, 2003) โมเดลของระบบการจัดการความรู้ที่ดีนั้นเป็นการผสมผสานกันของวิวัฒนาการและนวัตกรรม วัฏจักรของการจัดการความรู้ (Haggie & Kingston, 2003; Riley, 2003; Spek & Spijkervert, 1997) มีอยู่ 4 ส่วน คือ

1. การเก็บเกี่ยวความรู้ (Knowledge capturing)

2. การแบ่งปันความรู้ (Knowledge sharing)

3. การเพิ่มพูนความรู้ (Knowledge enhancing)

4. การรักษาความรู้ (Knowledge preserving)

E-Governance บนพื้นฐานของระบบการจัดการข้อมูลข่าวสารและ E-Governance บนพื้นฐานของระบบการจัดการความรู้ จากมุมมองของกระบวนการซอฟท์แวร์มีความแตกต่างกันอย่างไร? พิจารณา E-Governance ของระบบการจัดการความรู้ของรัฐควีเบค (Quebec) ประเทศแคนาดาในปี 1990 หากถามตามระบบการจัดการข้อมูลข่าวสารถึงความเอาใจใส่ในประชามติของการปกครองสูงสุดของประเทศว่า Quebec ต้องการที่จะแยกตัวออกจากแคนาดาใช่ไหม? ก็จะต้องตอบว่า ไม่ ในปี 2000 ยังคงตอบเหมือนเดิม และในปี 2010 ก็ยังคงตอบในทิศทางเดิม ในความเป็นจริง ความเชื่อที่มีผลต่อพฤติกรรมของประชากรของ Quebec กำลังมีการเปลี่ยนแปลง โดยจะเปลี่ยนแปลงจากคำว่า ไม่ ไปสู่คำว่า ใช่ ซึ่งต้องการระบบที่เปลี่ยนพฤติกรรม สะท้อนทัศนคติ และพัฒนาไปพร้อมๆ กับประชาชน อีกนัยหนึ่ง คือต้องการระบบที่ทำให้มีคำตอบว่า ไม่ ในปี 1990 และตอบว่า ระหว่าง ใช่และไม่ ในปี 2000 และมีคำตอบที่แตกต่างไปในปี 2010 ตามความเหมาะสมของการเปลี่ยนแปลงพฤติกรรมของประชาชนในรัฐควีเบคในปี 2010 E-Governance บนพื้นฐานของความรู้มีการจัดเตรียมเพื่อสิ่งเหล่านี้

โมเดลของกระบวนการที่ได้รับความนิยมของวัฏจักรการพัฒนาซอฟท์แวร์ คือ วัฏจักรแบบน้ำตก วัฏจักรแบบเส้นขด และวัฏจักรแบบซ้ำ ในวัฏจักรของระบบการจัดการข้อมูลข่าวสารของ E-Governance เป็นส่วนของการพัฒนาและการบำรุงรักษาในระยะเวลาที่แตกต่างกัน การบำรุงรักษาจะเริ่มหลังจากส่วนของการพัฒนาได้เสร็จสิ้น ช่วงของการพัฒนาจะมีระยะเวลาน้อยมากเมื่อเทียบกับส่วนของการบำรุงรักษา วัฏจักรการพัฒนาซอฟท์แวร์นั้น ไม่เหมาะสมสำหรับ E-Governance บนพื้นฐานของระบบการจัดการความรู้ เนื่องจากส่วนของการพัฒนาและการบำรุงรักษาของ E-Governance บนพื้นฐานของระบบการจัดการความรู้เป็นแบบต่อเนื่องกันไป เป็นกระบวนการที่ไม่สิ้นสุดบนเส้นทางคู่ขนานกัน ดังรูปที่ 3 ที่แสดงให้เห็นถึงกระบวนการแบบเส้นทางของ E-Governance บนพื้นฐานของระบบการจัดการความรู้ ส่วนของการพัฒนาและการบำรุงรักษาเป็นกิจกรรมที่ขนานกันไป

รูปที่ 3 กระบวนการบนพื้นฐานของเส้นทาง (A path based process)

โมเดลของ E-Governance จะต้องมีคุณสมบัติ ดังนี้

>> การจัดการข้อมูลข่าวสาร (Computer Associates, 2003; Riley, 2003) รวมไปถึงการรักษาความรู้การจัดเก็บและส่งคืนข้อมูล เอกสาร และบันทึกต่างๆ ของภาครัฐ ระบบจะต้องมีความสามารถในการทำสถิติและรายงานแนวโน้มสำหรับการวางแผนในอนาคต

>> การจัดการเหตุการณ์ (Binney, 2001; Day & Wendler, 1998; Zack, 1999) รวมไปถึงการเก็บเกี่ยวความรู้ ระบบต้องจัดเตรียมรูปแบบสำหรับการตัดสินใจ การแสดงความคิดเห็น การสุ่มตัวอย่าง ประชามติสำหรับชุมชน การให้บริการกับชุมชนมีเป้าหมายเพื่อสนับสนุนการมีปฏิสัมพันธ์ระหว่างองค์กรและเครือข่ายการวิจัย ซึ่งสามารถนำข้อมูลเหล่านี้มาจัดเก็บและทำการส่งต่อข้อมูลให้ผู้ใช้งาน

>> การจัดการข้อมูลส่วนตัว (Riley, 2002) ระบบจะต้องมีการออกแบบรองรับการจัดการข้อมูลส่วนตัว การแสดงความคิดเห็น การสุ่มตัวอย่าง การลงประชามติ และมีการจัดการและบำรุงรักษาอย่างเข้มงวด มีการดูแลเรื่องลิขสิทธิ์และทรัพย์สินทางปัญญา

>> การจัดการความสามารถ (Binney, 2001; Day & Wendler, 1998; Zack, 1999) รวมไปถึงการแบ่งปันความรู้ ระบบจะต้องมีการแบ่งปันความรู้ เพื่อพัฒนาองค์กรในการแบ่งปันความสามารถ ประสบการณ์ และความรู้ เป้าหมายของการแบ่งปันความรู้ก็เพื่อสนับสนุนและพัฒนาองค์กรพร้อมๆ กับการพัฒนาของชุมชน ซึ่งจะมีการให้บริการแก่สมาชิกและผู้ที่สนใจ เช่น การฝึกอบรม การให้คำปรึกษา และมีการอำนวยความสะดวกต่างๆ

>> การจัดการความสร้างสรรค์ (Binney, 2001; Day & Wendler, 1998; Zack, 1999) รวมไปถึงการเพิ่มพูนความรู้ ระบบจะต้องจัดเตรียมรูปแบบที่หลากหลายเพื่อรองรับผู้ใช้งาน ระบบจะต้องเอื้อต่อการใช้งานของนักกิจกรรมทางสังคม นักวิจัย นักธุรกิจ และกลุ่มคนที่ปฏิบัติงานบนพื้นฐานของความรู้ ซึ่งเมื่อทุกภาคส่วนมาร่วมมือกันก็จะสร้างนวัตกรรมที่นำไปสู่เทคโนโลยีใหม่ องค์กรรูปแบบใหม่ ทักษะความเป็นผู้นำใหม่ๆ การร่วมมือกันทั้งในองค์กร ระหว่างองค์กร และภายนอกองค์กร

3.4 ระบบการจัดการโครงสร้างพื้นฐาน

การจัดการโครงสร้างพื้นฐาน (Computer Associates, 2003) เป็นการศึกษาภายใต้ห่วงโซ่ของกิจกรรมขององค์กร (ERP) การจัดการโครงสร้างพื้นฐาน (Madhavan, 2003) ครอบคลุม ดังนี้

>> การจัดการความปลอดภัย ความปลอดภัยเป็นกุญแจที่นำไปสู่ความสำเร็จของ E-Governance โดยมีการป้องกันในขณะที่มีการแลกเปลี่ยนข้อมูลอิเล็กทรอนิกส์

>> การจัดการซอฟท์แวร์ ซอฟท์แวร์เป็นหนึ่งในส่วนประกอบที่สำคัญที่สุดของระบบ จุดสนใจของระบบการจัดการซอฟท์แวร์ คือ องค์กร การควบคุม, และการป้องกันซอฟท์แวร์ภายในชุมชนของ E-Governance

>> การจัดการเครือข่าย E-Governance จะมีข้อมูลจากแหล่งข้อมูลที่หลากหลาย ที่ทำงานบนเครื่องคอมพิวเตอร์ที่แตกต่างกัน มีฐานข้อมูล มีการจัดเตรียมรูปแบบที่มีคุณภาพสูง ระบบจะต้องมีการดูแลความปลอดภัย สามารถพัฒนาได้ มีโปรแกรมในการจัดการเครือข่ายของ E-Governance

>> การจัดการทรัพยากร ได้แก่ การจัดหา การจัดการทรัพยากรที่มีอยู่ การจัดการดูแลซอฟท์แวร์และฮาร์ดแวร์ การจัดการใบอนุญาต การจัดการค่าที่กำหนด การวางแผน และความเหมาะสมของโครงสร้างพื้นฐาน

หากมีความชำนาญในระบบการจัดการโครงสร้างพื้นฐาน ก็ไม่ต้องใช้ระบบการจัดการโครงสร้างพื้นฐาน

4.สรุป

โดยทั่วไป E-Governance อยู่บนพื้นฐานของการจัดการข้อมูลข่าวสาร จะใช้แนวคิดของ ศูนย์กลางความรู้ ที่แบ่งปันความรู้ แต่โมเดลของ E-Governance บนพื้นฐานระบบการจัดการองค์ความรู้นี้ ถูกสร้างในวัฏจักรการจัดการความรู้ของการเก็บเกี่ยวความรู้ การแบ่งปันความรู้ การเพิ่มพูนความรู้ และการรักษาความรู้ ซึ่ง Model นี้แบ่งปันความรู้ที่สนับสนุนความรู้ที่เป็นพลวัตร

การพัฒนาโมเดลของ E-Governance บนพื้นฐานของการจัดการข้อมูลข่าวสารได้ประยุกต์กระบวนการพื้นฐานแบบเป็นวัฏจักร E-Governance เป็นการผสมผสานของการตอบสนองของผู้ใช้งานและนวัตกรรม บทความนี้ได้ศึกษาโมเดลของการพัฒนาของ E-Governance บนพื้นฐานของระบบการจัดการความรู้ ซึ่งโมเดลได้จัดเตรียมไว้เพื่อให้สิ่งแวดล้อมและประชาชนผู้ใช้งานพัฒนาไปพร้อมกัน

5.เอกสารอ้างอิง

Ackoff, R.L., 1989, From Data to Wisdom, Journal of Applied Systems Analysis, 16

Binney, D., 2001, The knowledge management spectrum - understanding the KM landscape, Journal of Knowledge Management, 5.1

Computer Associates, 2003, Next Generation IT Organizations: An Evolutionary Approach to On-Demand Computing - A Research Report, Enterprise Management Associates, Computer Associates International Inc.

Davenport, K., 2002, Northeast Iowa Regional Library System, Library Journal, 127.8

Day, J.D, and Wendler, J.C., 1998, Best Practice and Beyond: Knowledge Strategies, McKinsey Quarterly, 1

Devlin, K., 1999, InfoSense: Turning Information into Knowledge, W .H. Freeman, New York.

Deen, S.M, and Johnson, C.A., 2003, Formalizing an engineering approach to cooperating knowledge-based systems, IEEE Transactions on Knowledge and Data Engineering, 15.1

Haggie, K, and Kingston, J., 2003, Choosing Your Knowledge Management Strategy, Journal of Knowledge Management Practice, 4, //www.tlainc.com/jkmpv4.tm

Kock, N.F, McQueen, R.J, and Corner, J.L., 1997, The Nature of Data, Information and Knowledge Exchanges in Business Processes: Implications for Process Improvement and Organizational Learning, The Learning Organization, 4.2

Madhavan, M., 2003, White paper guideline to design a highly available infrastructure, Wipro Technologies, //www.wipro.com/itservices/infrastrucmgmt

Malhorta, Y., 1998, Tools@Work - Deciphering the Knowledge Management Hype. Journal of Quality & Participation, special issue on Learning and Information Management, 21.4

Riley, T.B., 2002, Change Management and the Relationship to eGovernment, eGov Monitor Weekly, December

Riley, T.B., 2003, Knowledge Management and Technology, International tracking survey report 2003, Government Telecommunications and Informatics Services, Public Works and Government Services, Canada

Spek, V.D, and Spijkervet, R., 1997, A. Knowledge Management: Dealing Intelligently with Knowledge, Knowledge Management Network (CIBIT/CSC)

Zack, M.H., 1999, Developing a Knowledge Strategy, California Management Review, 41.3

About The Author:

Paul Manuel, Department of Information Science, Kuwait University, P.O. Box 5969, Safat 13060, Kuwait

Email: p.manuel@cfw.kuniv.edu |

| Create Date : 28 กรกฎาคม 2551 | | |

| Last Update : 25 กุมภาพันธ์ 2553 9:50:15 น. |

| Counter : 1010 Pageviews. |

| |

|

| |

|

|

|

ITM613 Management of Information and Communication Systems

ITM613 Management of Information and Communication Systems

หลักสูตรวิทยาศาสตร์มหาบัณฑิต สาขาวิชาการจัดการเทคโนโลยีสารสนเทศ

(ระบบการศึกษาทางไกลทางอินเทอร์เน็ต) มหาวิทยาลัยรังสิต

ITM613 การจัดการระบบสารสนเทศและการสื่อสาร: ดร.ชุณหพงศ์ ไทยอุปภัมภ์

ปริญญาตรี

- วิศวกรรมไฟฟ้า จากมหาวิทยาลัยเชียงใหม่

ปริญญาโท

- สาขาการจัดการระบบสารสนเทศ (M.S. in Information Systems) จาก Hawaii Pacific University ประเทศสหรัฐอเมริกา หัวข้อปริญญานิพนธ์ An Assessment of Multimedia Use in Corporate Training

ปริญญาเอก

- สาขาเทคโนโลยีสารสนเทศ (Information Technology - Asynchronous Learning Networks) จาก Vanderbilt University ประเทศสหรัฐอเมริกา หัวข้อวิทยานิพนธ์ Intelligent Agents for Online Learning

ประสบการณ์การทำงาน

- ผู้อำนวยการหลักสูตรการจัดการเทคโนโลยีสารสนเทศ คณะเทคโนโลยีสารสนเทศ มหาวิทยาลัยรังสิต

- หัวหน้าศูนย์นวัตกรรมไอซีที มหาวิทยาลัยรังสิต

- ที่ปรึกษาสถาบันพัฒนาข้าราชการพลเรือนด้านการพัฒนาทรัพยากรบุคคลด้วย e-Learning สำนักงาน ก.พ.

- อาจารย์พิเศษหลักสูตรปริญญาโทและเอกสาขาวิทยาการคอมพิวเตอร์และหลักสูตรปริญญาโทสาขาเทคโนโลยีสารสนเทศ มหาวิทยาลัยรังสิต

- ที่ปรึกษาด้านเทคโนโลยีสารสนเทศและการสื่อสาร มหาวิทยาลัยนอร์ทเชียงใหม่ จังหวัดเชียงใหม่

- กรรมการคณะกรรมการพัฒนาหลักสูตรวิทยาศาสตรบัณฑิต สาขาวิทยาการเทคโนโลยีสารสนเทศ และสาขาวิทยาการคอมพิวเตอร์ มหาวิทยาลัยแม่ฟ้าหลวง

- อาจารย์พิเศษหลักสูตรนานาชาติ ปริญญาโทสาขาการจัดการ มหาวิทยาลัยมหิดล

- อาจารย์พิเศษหลักสูตรปริญญาโทสาขาเทคโนโลยีสารสนเทศและอินเตอร์เน็ต มหาวิทยาลัยนเรศวร

- คณะกรรมการวิพากษ์หลักสูตรและอาจารย์พิเศษหลักสูตรปริญญาโทสาขาการจัดการโทรคมนาคม มหาวิทยาลัยเทคโนโลยี พระจอมเกล้า ธนบุรี

- อาจารย์พิเศษสาขาวิทยาการคอมพิวเตอร์และสาขาเทคโนโลยีสารสนเทศ มหาวิทยาลัยแม่โจ้ เชียงใหม่

- Committee member, Advanced Learning Infrastructure Consortium (ALIC: Sponsored by Ministry of Economy, Trade and Industry, Japan).

- Committee member, Asia e-Learning Network (AEN: Sponsored by Ministry of Economy, Trade and Industry, Japan).

วัตถุประสงค์การเรียนรู้

1.อธิบายแนวคิดเกี่ยวกับการจัดการระบบสารสนเทศและการสื่อสาร

2.สร้างความเข้าใจเกี่ยวกับบทบาทของการจัดการระบบสารสนเทศและการสื่อสารต่อการเปลี่ยนแปลงของโลก ตลอดจนถึงผลกระทบและการปรับตัวขององค์กรในการนำระบบสารสนเทศและการสื่อสารมาประยุกต์ใช้

3.เพื่อสร้างเข้าใจเกี่ยวกับระบบสารสนเทศทั่วทั้งองค์กร และการใช้ระบบสารสนเทศและการสื่อสารเพื่อปรับปรุงกระบวนงานทางธุรกิจ

4.เข้าใจแนวความคิดที่เกี่ยวกับการพัฒนาซอฟต์แวร์เพื่อใช้ในองค์กรและการเลือกซื้อซอฟต์แวร์อย่างมีประสิทธิภาพ

|

| Create Date : 28 กรกฎาคม 2551 | | |

| Last Update : 25 กุมภาพันธ์ 2553 9:51:16 น. |

| Counter : 483 Pageviews. |

| |

|

| |

|

|

|

ITM610 Information and Communication Technology Economics

ITM610 Information and Communication Technology Economics

หลักสูตรวิทยาศาสตร์มหาบัณฑิต สาขาวิชาการจัดการเทคโนโลยีสารสนเทศ

(ระบบการศึกษาทางไกลทางอินเทอร์เน็ต) มหาวิทยาลัยรังสิต

ITM610 เศรษฐศาสตร์เทคโนโลยีสารสนเทศและการสื่อสาร: ดร.ประสบโชค ประมงกิจ

ปริญญาตรี

- Bachelor of Business Administration, Assumption University, Thailand, 1988.

ปริญญาโท

- Master of Science (Computer and Engineering Management), Assumption University, Thailand, 1993. (Outstanding Performance of Prof.Dr.Srisakdi Charmornman Prize)

- Master of Economics, Chulalongkorn University, Thailand, 1993.

ปริญญาเอก

- Doctor of Philosophy (Computer and Engineering Management), Assumption University, Thailand, 1999. Outstanding Performance of Prof.Dr.Srisakdi Charmornman Prize)

ประสบการณ์การทำงาน

- Platform Strategy Advisor. Microsoft (Thailand) Ltd.

- Solutions Engagement Manager. Sun Microsystems (Thailand).

- Strategic Account Manager. Sun Microsystems (Thailand).

- Program Chair, E-Business Management. College of Management, Mahidol University.

- Practice Leader. IT Apps Limited.

- Experienced Manager, Business Consulting. Andersen THAILAND.

- Asset Manager. Bangkok Capital Alliance (BCA).

- Project Manager. International Finance Corporation (IFC), a member of the World Bank Group.

- AVP-Investment Banking. Capital Nomura Securities PCL.

- Assistant Manager. Siam Sanwa Industrial Credit PCL.

- Lending Officer. Citibank, Bangkok.

วัตถุประสงค์การเรียนรู้

CIOs will be able to analyze complex economic phenomena related to the rise of information and communication technology (ICT). Students interested in managerial issues and those wishing to study the enabling capabilities of ICT will appreciate this course. The course focuses on themes around Information Economics and Information Management. It is well suited for students who aspire to jobs such as ICT managers, chief information officers (CIO) or as ICT architects.

Students will be able to apply ICT in practices. They will learn how organizations worldwide embrace, conduct and apply ICT in practices. The course will also balance between a theoretical discussion and case studies in practice.

|

| Create Date : 28 กรกฎาคม 2551 | | |

| Last Update : 25 กุมภาพันธ์ 2553 9:51:27 น. |

| Counter : 646 Pageviews. |

| |

|

| |

|

|

|

|

|

|