|

|

|

การ Authentication

การ Authentication

เราต้องยอมรับว่าในปัจจุบันการใช้งานคอมพิวเตอร์เป็นเรื่องจำเป็นในชีวิตประจำวันของเรา และ เมื่อเราต้องการใช้งานระบบต่างๆ ไม่ว่าจะเข้าไปหาข้อมูลในอินเทอร์เน็ต หรือรับส่ง e-mail เราต้องผ่านขั้นตอนอยู่ขั้นตอนหนึ่งก่อนเสมอ นั่นคือ การทำ "Authentication" หมายถึงการแสดงตนเพื่อ "Log in" หรือ "Log on" เข้าสู่ระบบ ซึ่งทุกระบบย่อมต้องมีการทำ "Access Control" เพื่อไม่ให้ผู้ที่ไม่เกี่ยวข้องกับระบบ (Unauthorized Access) หรือ ผู้ไม่หวังดีทั้งหลายไม่ว่าจะเป็นพวกแฮกเกอร์หรือพวกโปรแกรม Malicious Mobile Code ต่าง ๆ ไม่สามารถเข้าใช้งานระบบของเราได้เพราะต้องผ่านการตรวจสอบในขั้นตอนการทำ Authentication เสียก่อน

การทำ Authentication ในปัจจุบันมีอยู่ 3 ลักษณะ ได้แก่

Type 1 "Something you know" หมายถึง การใช้ User Name และ Password ในการเข้าสู่ระบบโดยทั่วไปเช่น การใช้ อินเทอร์เน็ตด้วยการหมุน Modem จากบ้านเข้าสู่ ISP หรือ การทำงานในบริษัทที่ต้องมีการ "Log in" โดยใช้ User name และ Password ซึ่งการ Authentication ในลักษณะนี้ถือเป็นแบบที่ระดับความปลอดภัยอ่อนที่สุด เพราะถ้าใครรู้ User name และ Password ของเราก็สามารถเข้าใช้งานระบบได้ทันที นอกจากนี้เรายังตรวจสอบตัวตน (Authenticity/Accountability) ของผู้ใช้ระบบไม่ได้ว่าใครเป็นใครอีกด้วย

Type 2 "Something you have" เป็นการ Authentication ในลักษณะที่เรียกว่า "Two-Factor" กล่าวคือ นอกจากจะมี password ที่ต้องจำแล้วยังต้องใช้อุปกรณ์เสริมเข้ามาใช้ในการเข้าระบบด้วยเช่น บัตร ATM, RSA Token, Swipe card, Access card และ Smart card เป็นต้น

การตรวจสอบผู้ใช้ระบบโดยใช้ Smart card เข้ามาช่วยนั้นจะช่วยตรวจสอบตัวตนของผู้ใช้งานระบบได้คล้าย ๆ กับที่ธนาคารตรวจสอบผู้ใช้งานบัตร ATM ของธนาคารว่าเป็นเจ้าของบัตรหรือไม่ พราะบัตรควรจะต้องอยู่กับเจ้าของบัตรเท่านั้น และเจ้าของบัตรเท่านั้นที่ทราบรหัสของตน ผู้อื่นถึงแม้จะขโมยบัตรไปแต่ก็ไม่ทราบรหัสที่อยู่ในบัตร ทำให้ยากไปอีกขั้นหนึ่งในการเจาะเข้าสู่ระบบ

การใช้ Smart card นั้นควรมีการใช้งานร่วมกับระบบ PKI หรือ "Public-Key Infrastructures" ผู้ใช้แต่ละคนจะได้รับ "Digital Certificate" ที่ได้รับรองจาก CA หรือ Certificate Authority ว่าผู้ใช้มีตัวตนจริง และ ใน Smart card จะเก็บ "Private key" ของผู้ใช้ไว้ตลอดจนมีการเข้ารหัสลับเพื่อไม่ให้แฮกเกอร์สามารถนำ Private key ไปใช้ได้ง่าย ๆ ระบบ PKI ถูกออกแบบมาให้ผู้ใช้งานคอมพิวเตอร์สามารถทำงานแบบ Mobile User ได้เพราะผู้ใช้ Smart card สามารถเข้าสู่ระบบโดยอาศัย digital certificate ที่เก็บอยู่ใน microchip บน Smart card และ Smart card ยังเหมาะที่ใช้เก็บ "Private key" ของผู้ใช้ด้วยเพราะ Smart card ถูกออกแบบมาให้ผู้ไม่หวังดีไม่สามารถเข้าถึงข้อมูลใน Smart card ได้ เพราะใน Smart Card มีระบบป้องกันหลายชั้นที่ค่อนข้างซับซ้อนพอสมควร

อีกระบบหนื่งที่เป็นลักษณะ Two-factor Authentication เหมือนกัน เราเรียกว่าระบบ "One time password" ยกตัวอย่างได้แก่ ระบบของ RSA Security ระบบนี้จะแตกต่างจากการใช้ Smart card และ PKI ดังที่กล่าวมาแล้ว กล่าวคือ ระบบของ RSA จะใช้ Token ที่มีลักษณะคล้าย ๆ กับ พวงกุญแจที่ผู้ใช้ต้องพกติดตัว ในตัว RSA Token ซึ่งเรียกว่า SecurID Token ทุกๆ 60 วินาที Token จะ generate ตัวเลขชุดหนึ่งออกมาเพื่อใช้ประกอบในการ Log in เข้าสู่ระบบ โดยเราต้องติดตั้ง ACE Server เพื่อรองรับการ Log in จาก client ถ้าตรงกันก็จะปล่อยให้ client เข้าสู่ระบบได้ เพราะตัวเลขนี้จะใช้แค่เพียงครั้งเดียวเท่านั้น การใช้งานแบบนี้ต้องอาศัย hardware และ software เฉพาะ และ ต้องติดตั้งระบบในรูปแบบที่ทาง RSA ได้กำหนดไว้

Type 3 "Something you are" ก็คือการนำเทคโนโลยี "Biometric" เข้ามาใช้ในการตรวจสอบตัวตนโดยอาศัยอวัยวะที่คนเรามีอยู่ และ มีสักษณะที่เป็น unique คือ ไม่ซ้ำกัน ได้แก่ ลายนิ้วมือ, ม่านตา เป็นต้น การใช้งาน Smart card สามารถร่วมกับระบบ "Biometric" ได้ กล่าวคือ เราสามารถเก็บลายนิ้วมือของคนลงไปใน Microchip ที่อยู่ใน Smart card ได้ด้วย ซึ่งจะเพิ่มระดับของความปลอดภัยมากขึ้น แต่ค่าใช้จ่ายก็จะสูงขึ้นเช่นกัน

กล่าวโดยสรุปก็คือ ถ้าเราต้องการระบบการรักษาความปลอดภัยที่ดี และ สามารถตรวจสอบผู้ใช้ได้ในลักษณะของ Authenticity หรือ Accountability เรามีความจำเป็นต้องใช้ Authentication แบบ Type 2 หรือ Type 3 เท่านั้น ซึ่ง Smart card และ PKI จะมีบทบาทอย่างมากในการทำให้ระบบมีความปลอดภัยมากขึ้นแต่ค่าใช้จ่ายในการติดตั้งระบบ ตลอดจนราคาของ Smart card ตลอดจนเครื่องอ่าน Smart card และลิขสิทธิ์ของ software ซึ่งส่วนใหญ่จะใช้ Java Technology ก็เป็นปัจจัยที่ต้องคำนึงเช่นกัน และ ที่สำคัญคือ IT Infrastructure ของผู้ให้บริการที่เป็น CA หรือ RA และผู้ให้บริการที่มีหน้าที่ออกบัตร Smart card นั้นจะต้องมีระบบความปลอดภัยที่อยู่ในระดับสูงมากกว่าหน่วยงานปกติที่ใช้ IT โดยทั่วไป จึงควรมีการทำ Risk Assessment หรือ ทำ In-depth IT Audit ระบบก่อนที่ให้บริการ เพื่อเพิ่มความมั่นใจในการใช้งาน และ เพื่อให้เกิดความคุ้มค่าที่เราได้ลงทุนไปกับเทคโนโลยี Smart Card และ PKI

| Create Date : 16 ธันวาคม 2548 | | |

| Last Update : 16 ธันวาคม 2548 11:32:15 น. |

| Counter : 1455 Pageviews. |

| |

|

|

|

|

|

คัมภีร์สยบแฮกเกอร์ (#22 - #24) - แปลโดย Super U:-)

คัมภีร์สยบแฮกเกอร์ #22

---การขโมยรหัสผ่าน---

มีหลายต่อหลายจุดในระบบที่แฮคเกอร์สามารถล้วงเอารหัสผ่านที่ไม่ได้ผ่านการแปลงของผู้ใช้ไปได้โดยไม่ต้องเสียเวลาใช้โปรแกรมทะลวงรหัสผ่านให้เหนื่อย และก็มีหลายต่อหลายวิธีที่แฮคเกอร์สามารถใช้แอบดูขณะผู้ใช้พิมพ์รหัสผ่านของตน นอกจากนี้ แฮคเกอร์อาจใช้วิธีหลอกลวงซึ่งหน้าเพื่อหลอกถามรหัสผ่านจากผู้ใช้ตรงๆ อีกด้วย

ไฟล์กำหนด FTP (FTP configuration file)

File Transfer Protocol (FTP) เป็นโปรแกรมช่วยในการรับส่งไฟล์ระหว่างระบบ ตามปกติ ผู้ที่จะใช้โปรแกรมนี้ได้จะต้องมีชื่อผู้ใช้และรหัสผ่านสำหรับโปรแกรมอยู่ในทั้งสองระบบที่จะรับส่งไฟล์กัน ไฟล์ที่ใช้กำหนดการทำงานของ FTP ซึ่งมักจะถูกมองข้ามหรือกำหนดอย่างไม่เหมาะสมนั้น มีอยู่ 2 ไฟล์ได้แก่ ไฟล์ชื่อผู้ใช้ FTP ที่มักจะเป็น /etc/ftpusers และไฟล์ .netrc ที่อยู่ในไดเรคทอรีหลักของผู้ใช้แต่ละคน ไฟล์ชื่อผู้ใช้ FTP มีไว้เพื่อกำหนดว่า มีใครบ้างที่ไม่ได้รับอนุญาตให้ใช้ FTP คือถ้าชื่อผู้ใช้ระบบของใครอยู่ในไฟล์นี้ ก็แสดงว่าเขาไม่ได้รับอนุญาต รายชื่อที่น่าจะอยู่ในไฟล์นี้ ก็มี superuser, บรรดาชื่อผู้ใช้ที่ติดมากับระบบ อย่างเช่น sys, uucp, bin เป็นต้น และชื่อผู้ใช้พิเศษ (captive account) ที่เป็นการเรียกใช้คำสั่ง 1 คำสั่ง ซึ่งชื่อผู้ใช้เหล่านี้มักจะไม่มีรหัสผ่าน รวมไปถึงเมื่อมีการเพิ่มผู้ใช้ใหม่เข้ามาในระบบ ถ้าเขาไม่ต้องการใช้ FTP คุณก็ควรใส่ชื่อผู้ใช้ของเขาลงในไฟล์นี้ด้วย

ไฟล์ .netrc ซึ่งอยู่ในไดเรคทอรีหลักของผู้ใช้แต่ละคน เป็นอีกไฟล์หนึ่งซึ่งแฮคเกอร์จะใช้เป็นประโยชน์ได้ เพราะไฟล์นี้เป็นที่เก็บรายละเอียดเกี่ยวกับระบบอื่นที่ผู้ใช้ติดต่อเข้าไปด้วย FTP รายละเอียดที่ว่านี้ก็มีชื่อระบบ ชื่อผู้ใช้ในระบบ และรหัสผ่าน ไฟล์นี้ช่วยให้เจ้าของไฟล์ใช้โปรแกรม FTP ได้โดยไม่ต้องเสียเวลาพิมพ์ชื่อผู้ใช้และรหัสผ่าน แต่ในขณะเดียวกัน มันก็ทำให้เกิดจุดอ่อนในระบบด้วย

คำสั่งข้างล่างนี้ จะแสดงข้อมูลที่มีอยู่ในไฟล์ .netrc ในไดเรคทอรีหลักของผู้ใช้ทุกคนออกมา

cut -d: -f6 /etc/passwd | xargs -i cat { } /.netrc

เนื่องจากไฟล์ .netrc เป็นไฟล์ที่ช่วยอำนวยความสะดวกเท่านั้น และเป็นไฟล์ที่มีผลต่อความปลอดภัยของระบบ ซึ่งจะเป็นอันตรายต่อระบบอื่น ไม่ใช่ระบบของเจ้าของไฟล์ เพราะฉะนั้น คุณไม่ควรเก็บไฟล์นี้ไว้ แต่ถ้าคุณอยากจะใช้ไฟล์นี้จริงๆ คุณก็ควรกำหนดสิทธิในการใช้ไฟล์เป็นอ่านอย่างเดียวสำหรับเจ้าของไฟล์เท่านั้น และไม่หลงเหลือสิทธิใดๆ ให้ผู้ใช้คนอื่นเลย

ถ้าระบบของคุณไม่จำเป็นต้องใช้ FTP คุณควรระงับการทำงานของ FTP daemon หรือไม่ก็ลบมันทิ้งไปจากระบบเสียเลย

ไฟล์กำหนด UUCP (UUCP configuration file)

ไฟล์ที่เก็บรายละเอียดเกี่ยวกับ UUCP ไม่ว่าจะเป็นไฟล์ Systems หรือ L.sys จะเก็บชื่อระบบ หมายเลขโทรศัพท์ ชื่อผู้ใช้ UUCP พร้อมรหัสผ่าน ของบรรดาระบบคอมพิวเตอร์ต่างๆ ที่ระบบซึ่งเป็นเจ้าของไฟล์นี้ติดต่อด้วยได้ ซึ่งถ้าข้อมูลเหล่านี้ตกไปอยู่ในมือแฮคเกอร์ ระบบเหล่านั้นก็จะตกอยู่ในอันตรายทันที

สิทธิในการใช้ไฟล์ทั้งสองนี้ควรจะถูกกำหนดเป็นอ่านอย่างเดียวให้กับเฉพาะเจ้าของไฟล์เท่านั้น ซึ่งเจ้าของไฟล์ควรจะเป็นผู้ใช้ที่ชื่อ uucp และไม่ควรมีสิทธิอื่นๆ สำหรับผู้ใช้อื่นๆ นอกเหนือจากนี้

อีกจุดหนึ่งที่ควรระวังคือ debug option ของคำสั่ง cu หรือ uucico ซึ่งจะสามารถเรียกดูข้อมูลในไฟล์ทั้งสองนั้นได้ แม้ว่าไฟล์จะถูกกำหนดสิทธิในการใช้ไว้อย่างรัดกุมก็ตาม

ดังนั้น คุณจึงควรตัดการทำงานของ debug option ออกจากทั้งสองคำสั่งดังกล่าวเสีย เหลือไว้ให้เฉพาะ superuser เท่านั้นที่จะใช้ debug option ได้ และเพื่อความปลอดภัย ถ้าหากระบบของคุณไม่จำเป็นต้องใช้ UUCP คุณก็อาจจะลบมันออกไปจากระบบเลยก็ได้

ร่องรอยจากการพิมพ์ผิด

ในระบบมีไฟล์ๆ หนึ่งชื่อ /etc/btmp เป็นที่บันทึกการเข้าระบบที่ไม่สำเร็จ เนื่องจากผู้ใช้ใส่ชื่อหรือรหัสผ่านไม่ถูกต้อง ซึ่งบางครั้งอาจจะเป็นการใส่รหัสผ่านในที่ๆ ควรจะใส่ชื่อผู้ใช้ก็เป็นได้ ความผิดพลาดเช่นนี้จะเป็นเหมือนการเปิดช่องให้แฮคเกอร์ที่มาแอบดูข้อมูลในไฟล์นี้ ซึ่งเมื่อแฮคเกอร์ได้รหัสผ่านที่ถูกพิมพ์พลาดจากไฟล์นี้ไปแล้ว ก็ไม่เป็นการยากที่จะหาว่ามันเป็นรหัสผ่านของใคร โดยการสังเกตว่ามีผู้ใช้รายใดบ้างที่สามารถเข้าสู่ระบบได้สำเร็จจากหน้าจอเดียวกันนั้นในเวลาไล่เรี่ยกัน

สิทธิในการเป็นเจ้าของไฟล์ /etc/btmp ควรจะเป็นของ root และสิทธิในการเขียนและอ่านไฟล์นี้ควรจะเป็นของ root แต่เพียงผู้เดียว และในระบบก็ควรจะมีโปรแกรมที่จับตาดูไฟล์นี้โดยอัตโนมัติและทำการลบข้อมูลในไฟล์เป็นระยะ

คัมภีร์สยบแฮกเกอร์ #23

รหัสผ่านของเกม

มีเกมคอมพิวเตอร์มากมายหลายเกมในระบบยูนิกซ์ บางเกมคุณสามารถหยุดการเล่นไว้ชั่วคราวและกลับมาเล่นต่อได้ในภายหลัง ซึ่งเกมเหล่านี้จะให้คุณกำหนดรหัสผ่านสำหรับการกลับมาเล่นอีกครั้ง ซึ่งหลายคนมักจะใช้รหัสผ่านในการเข้าสู่ระบบกับเกมเหล่านี้ด้วย เพราะสะดวกและจำง่ายดี ช่องโหว่ที่เกิดขึ้นก็คือ บางเกมจะเก็บรหัสผ่านเหล่านี้ไว้ในไฟล์ในรูปแบบธรรมดาๆ ที่ไม่มีการแปลงแต่อย่างใด

นอกจากนั้น ยังมีซอฟท์แวร์อีกหลายๆ ประเภทนอกเหนือจากเกม ที่ต้องการให้ผู้ใช้กำหนดรหัสผ่าน อาทิเช่น โปรแกรมจัดการฐานข้อมูล เป็นต้น รหัสผ่านของซอฟท์แวร์เหล่านี้จะต้องถูกเก็บไว้ในรูปที่แปลงแล้วเท่านั้น ซึ่งอาจจะอาศัยคำสั่งแปลงรหัสผ่านของระบบยูนิกซ์คือคำสั่ง crypt และจะเป็นการดียิ่งขึ้น ถ้าโปรแกรมทั้งหลายจะทำการตรวจสอบเสียก่อนว่า รหัสผ่านที่ผู้ใช้กำหนดนั้น ไม่ได้ซ้ำกับรหัสผ่านในการเข้าระบบ โดยการใช้คำสั่ง getpwent มาตรวจสอบ

ด่านหน้าที่อำพราง (login spoof)

โปรแกรมอำพราง (spoof) หมายถึงโปรแกรมที่เลียนแบบการทำงานของคำสั่งในระบบโดยมีเจตนาหลอกลวงผู้ใช้โดยเฉพาะ โดยมากโปรแกรมประเภทนี้จะถูกใช้เป็นเครื่องมือในการล้วงข้อมูลจากคนหรือระบบคอมพิวเตอร์ด้วยกันที่ไม่ทันระวังตัว แฮคเกอร์จะปล่อยโปรแกรมอำพรางที่เลียนแบบการทำงานของโปรแกรมล็อกอิน (login) ซึ่งรอรับชื่อและรหัสผ่านให้ทำงาน โดยการเข้าไปที่หน้าจอและเรียกใช้โปรแกรมด้วยคำสั่ง exec จากนั้น โปรแกรมอำพรางก็จะขึ้นหน้าจอที่เหมือนโปรแกรมล็อกอินตัวจริงทุกประการ เมื่อผู้ใช้ที่ไม่เฉลียวใจใส่ชื่อและรหัสผ่านเข้ามา โปรแกรมก็จะบันทึกชื่อและรหัสผ่านเอาไว้ แล้วแจ้งออกมาว่าชื่อหรือรหัสผ่านไม่ถูกต้อง จากนั้น จึงเรียกโปรแกรมตัวจริงขึ้นมาทำงาน ส่วนตัวมันเองก็เลิกการทำงานไป ถ้าคุณสังเกตให้ดี คุณจะเห็นว่าโปรแกรมอำพรางจะทำงานไม่เหมือนโปรแกรมตัวจริงตรงที่ มันจะขึ้นข้อความประจำระบบ (banner) ทุกครั้งที่ถามให้ใส่ชื่อ ผิดกับโปรแกรมตัวจริงที่จะขึ้นข้อความประจำระบบ หลังจากที่ผู้ใช้ใส่ชื่อหรือรหัสผ่านไม่ถูกต้อง 3 ครั้งติดต่อกัน

เพื่อเป็นการป้องกันการถูกหลอกจากโปรแกรมประเภทนี้ คุณควรกดปุ่ม break บนแป้นพิมพ์ทุกครั้งก่อนที่จะใส่ชื่อเพื่อเข้าระบบ ถ้าเป็นโปรแกรมอำพรางที่ถูกเขียนขึ้นมาอย่างง่ายๆ มันจะหยุดทำงานไปเมื่อมีการกดปุ่ม break หรือคุณอาจจะใช้วิธีกดปุ่ม Enter ติดต่อกันหลายๆ ครั้งก่อนที่จะใส่ชื่อก็ได้ เพื่อข้ามการทำงานของโปรแกรมอำพรางไป

มีโปรแกรมอำพรางการล็อกอินมากมายหลายโปรแกรมกระจายอยู่ในวงของแฮคเกอร์ ซึ่งแต่ละโปรแกรมก็ถูกสร้างขึ้นมาด้วยเทคนิคแตกต่างกัน ซึ่งมีตั้งแต่การใช้เชลล์สคริปต์อย่างง่าย ไปจนถึงการเขียนโปรแกรมที่สลับซับซ้อนและมีส่วนของซอร์สโค้ดของโปรแกรมตัวจริงปะปนอยู่ด้วย

หน้าจอที่ปลอดภัย (secure terminal)

การกำหนดหน้าจอที่ปลอดภัยในระบบ เป็นเทคนิคในการป้องกันไม่ให้มีการใช้สิทธิความเป็น superuser อย่างพร่ำเพรื่อ โดยการกำหนดบางหน้าจอไว้สำหรับ superuser โดยเฉพาะ แต่การกำหนดนี้จะบังคับได้เฉพาะการล็อกอินเท่านั้น ซึ่งผู้ใช้อาจจะเข้ามาทางหน้าจออื่นแล้วใช้คำสั่ง su เพื่อแปลงตัวเป็น superuser ได้

เพื่อความปลอดภัย คุณควรจำกัดไม่ให้ root สามารถเข้ามาในระบบผ่านทางหน้าจออื่นๆ นอกเหนือจากหน้าจอที่ปลอดภัย ซึ่งตามปกติจะหมายถึงหน้าจอสำหรับควบคุมระบบ (system console) หรือ /dev/console เพียงหน้าจอเดียวเท่านั้น วิธีนี้เป็นการบังคับให้ผู้ใช้เข้าระบบมาด้วยชื่อธรรมดา แล้วค่อยมาเปลี่ยนเป็น root ในภายหลัง ซึ่งทำให้คุณสามารถตรวจดูได้ว่า ใครกำลังเป็น root อยู่บ้าง การกำหนดหน้าจอที่ปลอดภัยจะแตกต่างกันไปในยูนิกซ์แต่ละระบบและแต่ละเวอร์ชั่น ถ้าเป็นเวอร์ชั่น Berkeley Software Distribution (BSD) คุณก็ต้องไปกำหนดในบรรทัดของหน้าจอสำหรับควบคุมระบบในไฟล์ /etc/ttys หรือ /etc/ttytab ดังนี้

console "/etc/getty std.9600" vt100 on local secure

แล้วก็มีไฟล์ /etc/securetty ในระบบ System V หรือไฟล์ /etc/default/login ในระบบ Solaris ซึ่งใช้เก็บชื่อหน้าจอที่ถูกกำหนดเป็นหน้าจอที่ปลอดภัย หน้าจอที่ปลอดภัยควรจะเป็นหน้าจอที่ต่ออยู่กับระบบโดยตรง และอยู่ในบริเวณที่มีการดูแลอย่างทั่วถึงเท่านั้น ส่วนใหญ่แล้ว หน้าจอที่ปลอดภัยจะหมายถึงหน้าจอสำหรับควบคุมระบบเท่านั้น

คัมภีร์สยบแฮกเกอร์ #24

ดักจับข้อมูลจากระบบเครือข่าย

มีวิธีการมากมายที่แฮคเกอร์สามารถเลือกนำมาใช้ดักจับข้อมูลในระบบเครือข่ายของคุณ ไม่ว่าจะโดยใช้อุปกรณ์ที่ถูกออกแบบมาสำหรับการนี้โดยเฉพาะ หรือโดยใช้ซอฟท์แวร์ที่จะแสดงข้อมูลทุกๆ ชิ้นที่ถูกส่งไปมาในระบบเครือข่าย ระบบเครือข่ายที่มีการดักจับข้อมูลทุกๆ อย่างที่ไหลเวียนอยู่ภายในเช่นนี้ เรียกว่า ระบบที่มีการทำงานแบบ"ไม่เลือกหน้า" (promiscuous mode) สำหรับบางระบบที่มีการทำงานในส่วนของการบันทึกสิ่งต่างๆ ที่เกิดขึ้นกับระบบเครือข่ายเพื่อเก็บไว้ประกอบการวินิจฉัยเวลาเกิดความผิดปกติขึ้น แฮคเกอร์ก็สามารถอาศัยการทำงานนี้เป็นเครื่องมือในการดักจับข้อมูลในระบบเครือข่ายของคุณได้

แต่การดักจับข้อมูลในระบบเครือข่ายเพียงอย่างเดียวก็ยังไม่ได้ประโยชน์เต็มที่ แฮคเกอร์จึงต้องมีการกลั่นกรองเอาข้อมูลที่ไม่ต้องการทิ้งไป และเหลือไว้เฉพาะข้อมูลที่เป็นประโยชน์ต่อการเจาะระบบ ซึ่งส่วนใหญ่เป็นข้อมูลของการติดต่อของโปรแกรม telnet, rlogin และ ftp ซึ่งโปรแกรมเหล่านี้จะส่งชื่อผู้ใช้และรหัสผ่านในรูปของตัวอักษรธรรมดาไปในระบบเครือข่าย

ซอฟท์แวร์ที่ใช้สำหรับดักจับข้อมูลระบบเครือข่ายมีอยู่อย่างแพร่หลาย และมีให้เลือกสำหรับระบบนานาประเภท ผู้ผลิตบางรายได้ใส่ซอฟท์แวร์ประเภทนี้เป็นส่วนหนึ่งของซอฟท์แวร์วิเคราะห์การทำงานของระบบซึ่งอยู่ในเครื่องมาตั้งแต่ต้น ซอฟท์แวร์ประเภทนี้ส่วนใหญ่ไม่ได้รับการออกแบบมาโดยคำนึงถึงความปลอดภัยของระบบเท่าที่ควร เพราะจุดประสงค์หลักของโปรแกรม ก็คือการเฝ้าดูข้อมูลในระบบเพื่อช่วยแก้ปัญหาบางอย่าง และก็เป็นข้อมูลเหล่านี้นี่เองที่เป็นที่หมายปองของแฮคเกอร์ทั่วไป

การควบคุมไม่ให้เกิดการแอบดูข้อมูลในระบบเครือข่ายเป็นไปได้ยากมาก เพราะใครก็ตามที่เข้ามาเป็นส่วนหนึ่งของระบบเครือข่ายได้ก็สามารถแอบดูข้อมูลได้แล้ว และจะสามารถแอบดูข้อมูลได้ทุกๆ ชิ้นโดยไม่มีข้อยกเว้นเสียด้วย ดังนั้น วิธีป้องกันวิธีเดียวก็คือการแปลงข้อมูลที่มีอยู่ในระบบเครือข่ายให้อ่านไม่ออก แต่สำหรับระบบยูนิกซ์แล้ว คุณจะแปลงได้เฉพาะข้อมูลทั่วไปของผู้ใช้เท่านั้น ส่วนข้อมูลที่เกี่ยวข้องกับการทำงานของระบบ เช่น ชื่อผู้ใช้และรหัสผ่าน คุณจะทำอะไรกับมันไม่ได้เลย อย่างไรก็ตาม ก็ยังมีวิธีแก้อยู่บ้าง โดยการเพิ่มข้อมูลบางชิ้นเข้าไปในระบบ เพื่อช่วยรักษาความปลอดภัยของข้อมูลที่สำคัญโดยเฉพาะ

ดักจับข้อมูลจากแป้นพิมพ์

การดักจับข้อมูลจากแป้นพิมพ์หมายถึง การใช้วิธีการทางอิเลคทรอนิคเพื่อกระทำการที่เปรียบเสมือนการไปแอบอยู่ข้างหลังผู้ใช้ระบบ เพื่อมองดูว่าเขาพิมพ์อะไรเข้าไปในระบบบ้าง เครื่องมือหลักที่ใช้ในการนี้ ได้แก่โปรแกรมที่เฝ้าดูการทำงานของพอร์ตหน้าจอ (terminal port) ของผู้ใช้ที่แฮคเกอร์สนใจ การดักจับข้อมูลจากแป้นพิมพ์เป็นวิธีที่เป็นที่นิยมในวงการธุรกิจเป็นส่วนใหญ่ ซึ่งเจ้านายจะใช้เพื่อจับตาดูลักษณะนิสัยการทำงานของลูกน้อง ส่วนแฮคเกอร์ก็นำมันมาใช้เพื่อดูข้อมูลสำคัญที่ผู้ใช้พิมพ์เข้ามา ซึ่งรวมถึงชื่อผู้ใช้และรหัสผ่านด้วย หน้าจอทุกๆ หน้าจอที่ต่ออยู่กับระบบเสี่ยงต่อการถูกแอบดูทั้งสิ้น เพราะทุกๆ หน้าจอล้วนแล้วแต่ต่ออยู่กับระบบปฏิบัติการที่ส่วนกลางทั้งนั้น

ผู้ใช้ทุกคนควรจะตัดการติดต่อที่จะมีมาเข้าหาตนจากระบบเครือข่ายด้วยคำสั่ง mesg n คำสั่งนี้จะตัดการติดต่อได้ชะงัดนับตั้งแต่ผู้ใช้เข้าระบบไปเลยทีเดียว คำสั่งนี้ควรจะเป็นส่วนหนึ่งในสคริปต์ซึ่งทำงานทุกครั้งเมื่อมีการเข้าระบบมา

เอ็กซ์ วินโดวส์ (X Windows)

เอ็กซ์ วินโดวส์ เซิร์ฟเวอร์ถือว่าเป็นจุดอ่อนอีกจุดหนึ่งของระบบ แฮคเกอร์สามารถติดต่อเข้ามาทางซอคเก็ตหมายเลข 6000 ซึ่งเป็นซอคเก็ตของเอ็กซ์ เซิร์ฟเวอร์ เพื่อแอบดูหรือจับภาพหน้าจอของวินโดวส์ จับการพิมพ์ที่แป้นพิมพ์ และอื่นๆ นอกเสียจากว่าเซิร์ฟเวอร์จะเตรียมการป้องกันไว้โดยใช้"แมจิค คุกกี้"(magic cookie) หรือ "xhost" หลักการของแมจิค คุกกี้ ก็คือตัวเอ็กซ์ เซิร์ฟเวอร์กับเครื่องที่ติดต่อเข้ามาจะมีสิ่งที่เป็นความลับที่เป็นที่รู้กันที่เรียกว่าแมจิค คุกกี้ ส่วนการใช้ xhost นั้นเป็นการกำหนดรายชื่อของระบบซึ่งได้รับการอนุญาตให้ติดต่อเข้ามาที่เอ็กซ์ เซิร์ฟเวอร์

การรักษาความปลอดภัยขั้นพื้นฐานของเอ็กซ์ วินโดวส์นั้น อาศัย xhost ซึ่งคุณจะกำหนดได้ว่าจะอนุญาตหรือไม่อนุญาตให้เครื่องใดหรือทุกๆ เครื่องติดต่อเข้ามายังเอ็กซ์ เซิร์ฟเวอร์ได้ ในเอ็กซ์ เซิร์ฟเวอร์แต่ละตัวจะมีฐานข้อมูลของเครื่องที่ได้รับอนุญาตให้ติดต่อเข้ามาได้ เซิร์ฟเวอร์บางตัวหากไม่มีการกำหนด ก็จะถือว่าคุณอนุญาตให้ทุกๆ เครื่องติดต่อเข้ามาได้อย่างไม่มีจำกัด การกำหนดชื่อของเครื่องที่ได้รับอนุญาตนั้นมีอยู่ในไฟล์ /etc/X0.hosts (โดยมากไฟล์มักใช้ชื่อนี้) สำหรับระบบ X11R6 และ Kerberos คุณสามารถกำหนดได้ละเอียดยิ่งขึ้น คือสามารถระบุผู้ใช้จากเครื่องที่ระบุให้ได้รับอนุญาตเท่านั้น

ในระดับชั้นที่สูงขึ้นมาของการรักษาความปลอดภัย เอ็กซ์ วินโดวส์อาศัยโปรแกรม xauth และแมจิค คุกกี้ ในขั้นนี้ สำหรับทุกๆ โปรแกรมที่ติดต่อเข้ามาหาเอ็กซ์ เซิร์ฟเวอร์ จะต้องส่งรหัสลับที่ถูกแปลงแล้ว ได้แก่ แมจิค คุกกี้ให้เอ็กซ์ เซิร์ฟเวอร์ตรวจสอบ เมื่อแมจิค คุกกี้ถูกต้องจึงจะได้รับอนุญาตให้เข้ามาในระบบ ในเอ็กซ์ เซิร์ฟเวอร์มีรายชื่อของแมจิค คุกกี้ที่ได้รับอนุญาตเก็บไว้ ส่วนทางด้านผู้ใช้ระบบก็เก็บแมจิค คุกกี้ไว้ในไฟล์ .Xauthority ในไดเรคทอรีหลักของผู้ใช้แต่ละคน ส่วนโปรแกรม xauth นั้นจะต้องทำงานอยู่สำหรับแต่ละเครื่องที่ต้องการติดต่อเข้ามาหาเอ็กซ์ เซิร์ฟเวอร์ ทางด้านเอ็กซ์ วินโดวส์ก็จะมีโปรแกรมจัดการระบบซึ่งทำการกำหนดแมจิค คุกกี้สำหรับคุณ ในการเริ่มต้นทำงานของเอ็กซ์ เซิร์ฟเวอร์ จะต้องมีการใส่ตัวแปรตัวหนึ่งเพื่อระบุว่าคุณต้องการการทำงานของแมจิค คุกกี้ ตัวแปรนี้โดยทั่วไปมักจะเป็น xdm

| Create Date : 23 สิงหาคม 2548 | | |

| Last Update : 23 สิงหาคม 2548 9:36:23 น. |

| Counter : 597 Pageviews. |

| |

|

| |

|

|

|

คัมภีร์สยบแฮกเกอร์ (#19 - #21) - แปลโดย Super U:-)

คัมภีร์สยบแฮกเกอร์ #19

รหัสผ่านในอนาคต

มีสามสิ่งที่ใช้เป็นเครื่องยืนยันความเป็นตัวจริงของบุคคลคนหนึ่งได้ ได้แก่ สิ่งที่เขารู้ สิ่งที่เขามี และสิ่งที่เขาเป็น และถ้าหากมีการใช้สิ่งเหล่านี้ประกอบกันมากกว่าหนึ่งสิ่ง ก็ยิ่งทำให้การยืนยันน่าเชื่อถือยิ่งขึ้น ยกตัวอย่างการใช้ในชีวิตประจำวัน อย่างเช่น รหัสผ่านคือสิ่งที่คุณรู้ กุญแจคือสิ่งที่คุณมี ส่วนบัตรผ่านเข้าประตูที่ต้องใส่รหัสลับด้วย ก็เป็นการรวมสิ่งที่คุณมีกับสิ่งที่คุณรู้เข้าด้วยกัน ส่วนระบบตรวจสอบในสิ่งที่คุณเป็นนั้น ไม่ว่าจะเป็นเครื่องตรวจลายนิ้วมือ เครื่องตรวจลายมือ เครื่องจดจำเสียง หรือเครื่องอ่านเยื่อตา ยังคงต้องพัฒนาในด้านความถูกต้องแม่นยำต่อไป อีกทั้งเครื่องเหล่านี้ยังมีราคาแพงอีกด้วย การตรวจสอบในสิ่งที่คุณเป็นจึงยังคงต้องรอต่อไป

ความไม่ปลอดภัยของรหัสผ่านในปัจจุบันมีอยู่ 2 ประเด็นด้วยกัน คือการเดารหัสผ่าน และการขโมยรหัสผ่าน ความเสี่ยงทั้งสองประการนี้ทำให้ระบบรหัสผ่านของยูนิกซ์ไม่สมบูรณ์แบบและมีข้อน่าสงสัยอยู่ ซึ่งในอนาคตระบบนี้คงจะใช้การไม่ได้อีกต่อไป วิธีการตั้งรหัสผ่านแบบต่างๆ ที่จะอธิบายต่อจากนี้เป็นประเด็นเสริมเกี่ยวกับเรื่องรหัสผ่านที่คุณควรรู้ไว้

รหัสผ่านที่ตั้งโดยคอมพิวเตอร์

ปัญหาใหญ่เกี่ยวกับการตั้งรหัสผ่านคือ ผู้ใช้ระบบมักจะเลือกใช้คำที่เดาง่าย วิธีแก้ปัญหานี้วิธีหนึ่ง ก็โดยการใช้รหัสผ่านที่ตั้งโดยคอมพิวเตอร์ ซึ่งจะตัดปัญหาเรื่องการเดารหัสผ่านได้อย่างสิ้นเชิง เพราะคำที่คอมพิวเตอร์สุ่มสร้างขึ้นมาย่อมไม่ได้อยู่ในพจนานุกรมฉบับใดทั้งสิ้น แต่ผลที่ตามมาก็คือ ผู้ใช้จะได้รหัสผ่านที่จำยาก ทำให้ผู้ใช้มักจะจดรหัสผ่านประเภทนี้ไว้ตรงที่ใดที่หนึ่ง และนำมาซึ่งอีกปัญหาหนึ่งคือ รหัสผ่านเสี่ยงต่อการถูกขโมยไป

ความจริงการบันทึกรหัสผ่านไว้ใน"เครื่องบันทึกขนาดพกพา"หรือ"คอมพิวเตอร์ขนาดจิ๋ว"ก็ไม่เป็นปัญหาเสียเลยทีเดียว เพราะถ้าอุปกรณ์ชิ้นนี้ของคุณสูญหายหรือถูกขโมย คุณก็จะรู้และสามารถแจ้งไปยังผู้ดูแลระบบให้เปลี่ยนรหัสผ่านของคุณได้อย่างทันท่วงที แต่ที่มีปัญหาก็คือ บรรดาคนที่ชอบเขียนรหัสผ่านของตนลงบนเศษกระดาษแล้ววางไว้ใกล้ๆ กับหน้าจอที่ทำงานอยู่เป็นประจำ (เช่นในลิ้นชัก ใต้แป้นพิมพ์ เสียบไว้ในช่องของหน้าจอ) ดังนั้น จึงมีข้อแนะนำแบบเบ็ดเสร็จว่า ผู้ใช้ระบบควรจะจดจำรหัสผ่านและห้ามเขียนออกมาไม่ว่าจะในกรณีใดๆ ทั้งสิ้น

ประโยคผ่าน

โดยอาศัยความจริงที่ว่ายิ่งรหัสผ่านมีความยาวมากขึ้นเท่าใด การเดาก็จะยิ่งยากมากขึ้นเท่านั้น จึงมีผู้ดูแลระบบบางรายเลือกใช้การตรวจสอบ"ประโยคผ่าน"แทนที่ระบบตรวจสอบรหัสผ่านของยูนิกซ์ตามธรรมดา การใช้ประโยคผ่านทำให้ผู้ใช้ต้องพิมพ์ข้อความที่ยาวขึ้น และทุกตัวอักษรที่พิมพ์นั้นจะต้องถูกต้องตรงกับประโยคที่ตั้งไว้จึงจะผ่านเข้าสู่ระบบได้ ซึ่งมีข้อดีตรงที่ผู้ใช้สามารถเลือกใช้ประโยคที่จำง่าย แต่ในขณะเดียวกัน ก็ยากต่อการเดาให้ถูกต้องทุกคำ

ระบบถามคำถาม

ระบบคอมพิวเตอร์บางระบบมีระบบถามคำถามเป็นเครื่องช่วยในการรักษาความปลอดภัย โดยในขั้นแรก ผู้ใช้จะต้องตอบคำถามชุดหนึ่งซึ่งระบบจะเก็บคำตอบเอาไว้ แล้วเมื่อใดก็ตามที่ผู้ใช้เข้าสู่ระบบ เขาจะถูกถามด้วยคำถามหนึ่งคำถามจากหลายๆ คำถามที่เคยให้คำตอบไว้ ซึ่งเขาจะต้องตอบให้ถูกเสียก่อน ก่อนที่จะทำงานต่อไปได้ ด้วยวิธีนี้ แฮคเกอร์จะทำอะไรกับระบบได้ไม่มากนัก เพราะถึงแม้ว่าจะสามารถล่วงรู้รหัสผ่านเข้ามาในระบบได้ แต่แฮคเกอร์ก็จะถูกตั้งคำถามที่ไม่เคยรู้คำตอบมาก่อน และระบบก็จะถามคำถามเดิมซ้ำๆ จนกว่าจะได้รับคำตอบที่ถูกต้องด้วย มิฉะนั้น ถ้าเปลี่ยนคำถามไปเรื่อยๆ ก็คงจะมีสักคำถามหนึ่งซึ่งแฮคเกอร์รู้คำตอบแล้วเลยทำให้เขาเล็ดลอดเข้ามาสู่ระบบได้

รหัสผ่านแบบใช้ครั้งเดียว (onetime password)

การใช้รหัสผ่านแบบใช้ครั้งเดียวช่วยตัดปัญหาการขโมยรหัสผ่านและการทะลวงรหัสผ่านไปได้ เพราะจะไม่มีการใช้รหัสผ่านเกินกว่าหนึ่งครั้ง ดังนั้น ถึงแม้แฮคเกอร์จะรู้รหัสผ่าน แต่เขาก็จะไม่สามารถใช้รหัสผ่านนั้นเข้าสู่ระบบได้

ทุกวันนี้ เทคนิคการใช้รหัสผ่านแบบใช้ครั้งเดียว ก็มีวิธีพิมพ์รหัสผ่านออกมาเป็นคู่มือให้ผู้ใช้เก็บไว้ แล้วเมื่อผู้ใช้เข้าสู่ระบบ ระบบจะขึ้นข้อความแตกต่างกันไปให้ผู้ใช้ป้อนรหัสผ่านให้ตรงกับที่บอกไว้ในคู่มือ หรือใช้วิธีอาศัยสมาร์ตการ์ดที่จะตั้งรหัสผ่านใหม่ทุกครั้งโดยอัตโนมัติ วิธีหลังนี้มีข้อเสียตรงที่สมาร์ทการ์ดยังคงมีราคาแพงอยู่ จึงไม่เหมาะกับระบบคอมพิวเตอร์ที่มีผู้ใช้ระบบเป็นจำนวนมาก

คัมภีร์สยบแฮกเกอร์ #20

บทที่ 4 แฮคเกอร์เพิ่มสิทธิในระบบให้ตัวเองได้อย่างไร

โดยส่วนใหญ่ แฮคเกอร์จะหลุดรอดเข้าสู่ระบบด้วยการเป็นผู้ใช้ที่มีสิทธิจำกัด ดังนั้น ขั้นตอนต่อไปหลังจากเล็ดลอดเข้าระบบได้แล้ว จึงเป็นการกระทำเพื่อให้ได้มาซึ่งสิทธิในระบบที่สูงขึ้น เพื่อแฮคเกอร์จะได้ทำอะไรต่อมิอะไรได้มากยิ่งขึ้น สิทธิในระบบนั้นผูกติดอยู่กับผู้ใช้ เพราะฉะนั้น แฮคเกอร์จึงต้องหาทางเปลี่ยนสถานะตัวเองเป็นผู้ใช้รายอื่นที่มีสิทธิในระบบสูงขึ้น หรือไม่ก็หาวิธีทำให้ผู้ใช้ที่มีสิทธิในระบบสูงกว่าเรียกใช้โปรแกรมที่ตัวแฮคเกอร์เองไม่มีสิทธิเพียงพอ

วิธีพื้นฐานในการเปลี่ยนสถานะเป็นผู้ใช้รายอื่นของแฮคเกอร์ ก็โดยการขโมยชื่อและรหัสผ่านของผู้ใช้ ซึ่งอาจจะใช้วิธีหลอกล้วงเอาจากระบบคอมพิวเตอร์เอง หรือใช้ช่องโหว่ของฮาร์ดแวร์หรือซอฟท์แวร์เป็นเครื่องมือก็ได้

---รหัสผ่านที่รอการถูกทะลวง---

การทะลวงรหัสผ่าน (password cracking) เป็นวิธีเพื่อให้ได้มาซึ่งรหัสผ่านที่เป็นที่นิยมวิธีหนึ่ง ความจริงแล้ว ไฟล์ที่เก็บรหัสผ่านไม่ได้ถูกทำให้เสียหายแต่ประการใด เพราะวิธีนี้เป็นการเดารหัสผ่านอย่างหนักหน่วงด้วยโปรแกรมอัตโนมัติเท่านั้น รหัสผ่านของยูนิกซ์มีความยาวไม่เกิน 8 ตัวอักษร ระบบส่วนใหญ่กำหนดให้ผู้ใช้ตั้งรหัสผ่านอย่างน้อย 6 ตัวอักษรและต้องมีตัวเลขหรือตัวอักษรพิเศษปะปนอยู่ในรหัสผ่านด้วย อย่างไรก็ตาม ผู้ดูแลระบบในนาม superuser สามารถละเมิดข้อกำหนดเหล่านี้ได้อย่างสบาย ซึ่งผู้ดูแลระบบมักจะตั้งรหัสผ่านให้จำง่ายเข้าไว้ หรืออาจจะไม่มีรหัสผ่านเลยก็เป็นได้

ในระบบไม่ควรมีผู้ใช้ที่ไม่มีรหัสผ่าน เมื่อสร้างผู้ใช้รายใหม่ขึ้นในระบบ คุณควรกำหนดรหัสผ่านตั้งต้นไว้ให้ โดยตั้งรหัสผ่านตามหลักการที่ควรจะเป็น เพื่อเป็นตัวอย่างให้แก่ผู้ใช้ คุณไม่ควรส่งรหัสผ่านทางอีเมล์ให้กับผู้ใช้ เพราะแฮคเกอร์ส่วนใหญ่มักจะใช้โปรแกรมตรวจข้อความในอีเมล์เพื่อค้นหาคำสำคัญๆ อย่างเช่น password หรือ secret เป็นต้น

ไฟล์รหัสผ่าน

การดูข้อมูลและขโมยไฟล์รหัสผ่านเป็นเรื่องขี้ผงสำหรับแฮคเกอร์ เพราะทุกคนในระบบก็สามารถดูข้อมูลในไฟล์รหัสผ่านได้อยู่แล้ว ดังนั้น แฮคเกอร์จึงไม่รีรอที่จะก๊อปปี้ไฟล์รหัสผ่านไปทะลวงต่อที่เครื่องของตน ถ้าในระบบมี NIS ทำงานอยู่ แฮคเกอร์ก็จะขโมยไฟล์รหัสผ่านโดยใช้คำสั่ง ypcat passwd แต่ถ้าระบบใช้รหัสผ่านเงา (shadow password) แฮคเกอร์ก็อาจจะต้องออกแรงมากหน่อย ดังนั้น วิธีเดียวที่ใช้ป้องกันไฟล์รหัสผ่านได้ ก็คือการใช้รหัสผ่านเงานั่นเอง

รหัสผ่านเงา (shadow password)

รหัสผ่านเงาเป็นเทคนิคการดึงเอาส่วนที่เป็นรหัสผ่านที่แปลงแล้วจากไฟล์รหัสผ่าน ไปใส่ไว้ในอีกไฟล์หนึ่งต่างหากซึ่งจะมีเฉพาะผู้ใช้ที่เป็น root เท่านั้นจึงจะมีสิทธิจัดการกับไฟล์นี้ได้ วิธีนี้ช่วยป้องกันการทะลวงรหัสผ่านได้ในระดับหนึ่ง ส่วนไฟล์พิเศษที่ใช้เก็บรหัสผ่านโดยเฉพาะจะอยู่ที่ใดนั้น ก็ขึ้นอยู่กับแต่ละระบบ อาทิเช่น อยู่ที่ /etc/secure, /.secure/etc/passwd, /etc/shadow หรือ /etc/master.passwd คุณสามารถตรวจสอบจากคู่มือระบบของคุณได้ว่า ไฟล์ดังกล่าวของระบบของคุณนั้นอยู่ที่ไหน สำหรับ NIS รุ่นเก่าบางรุ่น จะไม่มีรหัสผ่านเงาให้ใช้กัน

ในบางระบบจะมีโปรแกรมย่อย (subroutine) ชื่อ getpwent หรือ getspwent ซึ่งสามารถดึงเอารหัสผ่านที่แปลงแล้วจากไฟล์ออกมาได้ คุณจึงควรกำหนดการทำงานของโปรแกรมย่อยทั้งสองให้ทำงานได้เฉพาะเมื่อผู้เรียกใช้เป็น superuser เท่านั้น มิฉะนั้น หากผู้ที่มิใช่ superuser สามารถใช้โปรแกรมนี้ได้ การใช้รหัสเงาก็จะไม่ได้ช่วยรักษาความปลอดภัยเท่าใดนัก ถ้าระบบของคุณกำหนดคุณสมบัติดังกล่าวให้กับโปรแกรมย่อยทั้งสองไม่ได้ คุณก็ควรปรึกษาผู้ขายระบบเพื่อแก้ไขปัญหานี้ต่อไป

ยังมีวิธีพลิกแพลงรหัสผ่านอีกวิธีหนึ่ง ในกรณีที่คุณมีซอร์สโค้ดของระบบปฏิบัติการของคุณ คุณก็เพียงแต่ไปแก้ตรงส่วนของการแปลงรหัสผ่าน โดยเปลี่ยนตัวเลขที่กำหนดจำนวนรอบที่ทำการแปลงซ้ำ เท่านี้รหัสผ่านในระบบของคุณก็จะมีลักษณะเฉพาะตัวไม่ตรงตามมาตรฐานทั่วไป ซึ่งจะทำให้การเดารหัสผ่านแบบที่ใช้กันแพร่หลายไม่ได้ผล แต่วิธีนี้มีข้อเสียตรงที่คุณต้องทำการแก้ตัวเลขจำนวนรอบของการแปลงรหัสผ่านใหม่ทุกครั้งเมื่อมีการติดตั้งระบบปฏิบัติการใหม่ นอกจากนั้น ถ้าคุณวางแผนจะใช้ NIS เพื่อการใช้รหัสผ่านร่วมกัน คุณก็ต้องไปตามแก้ส่วนของการแปลงรหัสผ่านให้กับทุกๆ ระบบที่เกี่ยวข้องทั้งหมดด้วย

คัมภีร์สยบแฮกเกอร์ #21

NIS

Network Information Service (NIS) ของบริษัท Sun Microsystems ถูกออกแบบมาเพื่อใช้งานในสภาพแวดล้อมแบบเปิดและมีการทำงานร่วมกันระหว่างระบบ ดังนั้น การรักษาความปลอดภัยของ NIS จึงไม่เข้มงวดและมีเพียงชื่อ NIS (NIS domain name) เท่านั้นที่เป็นเหมือนรหัสผ่าน แต่ปัจจุบันก็มีการปรับปรุง NIS กลายเป็น NIS+ ที่มีระบบรักษาความปลอดภัยที่ดียิ่งขึ้น ผู้ใช้ระบบที่รู้ชื่อ NIS จะสามารถใช้ NIS เรียกดูข้อมูลในฐานข้อมูลของ NIS ได้ สรุปคือเราไม่อาจป้องกันการทำมิดีมิร้ายต่อระบบด้วย NIS ได้มากเท่าใดนัก เรียกได้ว่าแทบไม่มีการตรวจสอบผู้ขอใช้ NIS กันเลยทีเดียว

ไฟล์ที่เก็บข้อมูลสำคัญของระบบ อาทิเช่น ไฟล์รหัสผ่าน ไฟล์กลุ่ม (group file) และไฟล์อื่นๆ จะถูกจำกัดให้ดูได้เฉพาะผู้ใช้ที่รู้ชื่อ NIS ในขณะที่การเดาชื่อ NIS นั้นทำได้ไม่ยากโดยการใช้เทคนิคเดียวกับการเดารหัสผ่าน คุณจึงควรตั้งชื่อ NIS ของคุณให้เดายากเข้าไว้ นี่เป็นวิธีเดียวที่คุณจะใช้ป้องกันฐานข้อมูล NIS ของคุณไว้ได้ แต่แฮคเกอร์ก็ยังมีหนทางเจาะจุดอ่อนนี้ คือถ้าหากระบบมีโปรแกรมเปิดระบบแบบไม่ใช้ดิสค์ของ NFS ทำงานเป็นเบื้องหลังอยู่ (NFS diskless boot daemon) แฮคเกอร์ก็สามารถเขียนโปรแกรมเพื่อถามชื่อ NIS จากบูตเซิร์ฟเวอร์ (boot server) ได้ จากนั้น เขาก็จะทำอะไรต่อมิอะไรกับ NIS ได้อย่างสบาย ตัวอย่างต่อไปนี้เป็นส่วนหนึ่งของโปรแกรมที่ใช้คำสั่งประเภท The Remote Procedure Call (RPC) เพื่อล้วงเอาข้อมูลสำคัญออกมาแสดงให้เห็น

callrpc (server, BOOTPARAMPROG, BOOTPARAMVERS,

BOOTPARAMPROC_WHOAMI, xdr_bp_whoami_arg,

&arg, xdr_bp_whoami_res, &res);

printf ("%s has NIS Domain Name: %s\n",

server, res.domain.name);

เมื่อแฮคเกอร์ล่วงรู้ชื่อ NIS ของระบบแล้ว เขาก็จะสามารถเรียกข้อมูลต่างๆ ที่อยู่ในแผนผัง NIS (NIS map) ของเซิร์ฟเวอร์มาดูได้โดยใช้ RPC query ทั้งที่แฮคเกอร์อาจจะไม่ได้อยู่ในซับเน็ต (subnet) ที่ระบบให้บริการอยู่เลยก็ได้ ในกลุ่มข่าวในอินเทอร์เน็ต (Usenet News) มีโปรแกรมชื่อ ypx เป็นโปรแกรมที่ใช้เทคนิคนี้ในการเจาะระบบ โดยที่มันสามารถเปิดดูแผนผัง NIS ของทุกๆ ระบบที่มีโปรแกรม ypserv daemon ทำงานอยู่

NIS ต้องอาศัยการกำหนดในไฟล์ในเครื่องของผู้ใช้ระบบ ให้มีข้อมูลพิเศษเพิ่มขึ้นมาอีกหนึ่งบรรทัดในแต่ละไฟล์ เพื่อบอกให้ระบบรู้ว่า จะดึงข้อมูลจากไฟล์ประเภทเดียวกันนั้นในเซิร์ฟเวอร์ บรรทัดพิเศษจะขึ้นต้นตัวแรกเป็นเครื่องหมายบวก ดังตัวอย่างจากไฟล์รหัสผ่าน ดังนี้

+: :0:0: : :

จากตัวอย่าง คุณจะเห็นว่ารหัสผ่านทั้งหมดถูกดึงออกไปจากเซิร์ฟเวอร์ NIS อย่างไรก็ตาม ถ้าระบบไม่สามารถติดต่อกับเซิร์ฟเวอร์ NIS ได้ แฮคเกอร์ก็จะเข้าสู่ระบบด้วยเครื่องหมาย "+" และมีสิทธิเป็น root ไปเลย ส่วนสาเหตุที่จะทำให้ระบบไม่สามารถติดต่อกับเซิร์ฟเวอร์ NIS ได้ก็มีอยู่หลายประการ อาทิเช่น เซิร์ฟเวอร์ไม่ทำงาน ระบบเครือข่ายล่ม หรือการส่งต่อข้อมูล (routing) มีปัญหา เป็นต้น

ไฟล์ NIS ของผู้ใช้ (NIS client file) จะต้องถูกกำหนดไว้อย่างถูกต้องเหมาะสม อย่างในตัวอย่างข้างบนก็ควรจะเป็น

+ :LOCKED:88:88: : :

ด้วยวิธีนี้ เมื่อระบบไม่สามารถติดต่อไปยังเซิร์ฟเวอร์ ผู้ใช้จะไม่สามารถเข้าสู่ระบบด้วย "+" และถึงแม้ว่าในการกำหนด ในส่วนรหัสผ่านจะไม่ได้กำหนดอะไรไว้ แต่ผู้ใช้ก็ไม่อาจเป็น superuser ได้ คุณจะเห็นว่า NIS มีปัญหาในด้านการรักษาความปลอดภัยไม่น้อย จึงมีผู้ค้าบางรายเพิ่มเติมข้อปลีกย่อยให้กับการกำหนดการทำงานของ NIS ซึ่งคุณควรมองหาข้อปลีกย่อยเหล่านี้ในคู่มือของระบบของคุณ

ถ้าแฮคเกอร์สามารถแก้ไขไฟล์ yp โดยใช้วิธีเชื่อม (mount) เข้ากับไดเรคทอรีหลักของ yp (ypmaster directory) หรือโดยอาศัยการทำงานของ NIS ที่ระบบหลัก เมื่อนั้น เขาก็จะเข้าควบคุมทุกๆระบบที่อยู่ในขอบเขตการทำงานของ NIS, การแก้ไขใดๆ ที่ทำกับ NIS ที่ระบบหลัก ก็จะกระจายไปสู่ทุกๆ ระบบด้วย ไดเรคทอรีหลักของ yp มักจะเป็น /var/yp หรือ /usr/etc/yp ส่วนไดเรคทอรีย่อยลงไปที่ใช้เก็บข้อมูลจะมีชื่อไดเรคทอรีตามชื่อ NIS

NIS+

NIS+ คือ NIS ที่ได้รับการปรับปรุงในด้านการรักษาความปลอดภัย โดยมีการเพิ่มเติมในส่วนของรหัสผ่านและ RPC ที่ปลอดภัย (secure RPC) เข้าไป หลักการก็คือ การถามรหัสผ่านกับผู้ใช้ที่เข้ามาทางพอร์ตที่ปลอดภัย (secure port) ด้วย RPC ที่ปลอดภัยเท่านั้น อย่างไรก็ตาม ก็ยังมีจุดอ่อนตรงที่ถ้าหากแฮคเกอร์สามารถควบคุมระบบได้แม้เพียงจากเครื่องพีซี เขาก็จะเข้ามาทางพอร์ตที่ปลอดภัยได้ และทะลุไปถึงไฟล์รหัสผ่านได้เลย ส่วน RPC ที่ปลอดภัยนั้นช่วยป้องกันระบบได้มากทีเดียว แต่ก็มีปัญหาอยู่บ้างตรงที่การดูแลการทำงานของมันเป็นไปได้ยาก และเทคนิคการเข้ารหัสที่ใช้อยู่นั้นยังไม่แน่นหนาเท่าที่ควร

| Create Date : 23 สิงหาคม 2548 | | |

| Last Update : 23 สิงหาคม 2548 9:35:13 น. |

| Counter : 498 Pageviews. |

| |

|

| |

|

|

|

คัมภีร์สยบแฮกเกอร์ (#1) - แปลโดย Super U:-)

ตอนที่ 1 เรื่องทั้งหมดเริ่มต้นจากแฮคเกอร์...

ทุกวันนี้ เหล่าแฮคเกอร์ได้พัฒนาทักษะความรู้ความสามารถในการเจาะระบบไปไกลกว่าในอดีตมาก แฮคเกอร์เดี๋ยวนี้มีการกำหนดเป้าหมายและวางแผนการแฮคอย่างชัดเจน บางครั้งมีการรวมกลุ่มกันทำงานเป็นทีมและแบ่งหน้าที่ในทีมอย่างเหมาะเจาะ พร้อมทั้งมีวิธีการดำเนินการราวกับหน่วยปฏิบัติการพิเศษ โดยเริ่มจากการลาดตระเวนเก็บข้อมูลจากแหล่งต่างๆ เพื่อให้ได้รายละเอียดเกี่ยวกับเป้าหมายของการโจมตีให้ได้มากที่สุดเท่าที่จะมากได้ จากนั้นจึงเริ่มลงมือเจาะเข้าสู่ระบบที่พวกเขาเลือกไว้เป็นจุดเริ่มต้นของการแฮค เมื่อล่วงล้ำเข้าสู่ระบบได้แล้ว แฮคเกอร์จะหาทางเพิ่มพูนสิทธิผู้ใช้ของตนให้มากขึ้นเรื่อยๆ จนกระทั่งสามารถควบคุมระบบทั้งหมด ระหว่างดำเนินการขั้นตอนนี้ พวกเขาจะจับตามองการทำงานในฐานะผู้ดูแลระบบของคุณมากเป็นพิเศษ และไม่ลืมที่จะกลบเกลื่อนร่องรอยทั้งหมดที่อาจจะสาวไปถึงตัวแฮคเกอร์ได้ พร้อมกับสร้างประตูหลัง (backdoor) เอาไว้ในระบบ เพื่อเป็นทางเข้าออกพิเศษของพวกเขา เมื่อแฮคเกอร์เข้าครอบครองระบบใดได้แล้ว พวกเขาจะไม่หยุดอยู่แค่นั้น แต่จะรุกต่อไปยังระบบอื่นๆอีก โดยที่ยิ่งมีการรุกคืบจากระบบหนึ่งไปยังอีกระบบหนึ่งมากเท่าใด ก็ยิ่งทำให้การแกะรอยแฮคเกอร์เป็นไปอย่างยากลำบากเท่านั้น จนกระทั่งพวกแฮคเกอร์สามารถเข้าถึงระบบที่เป็นเป้าหมายที่แท้จริง ซึ่งเมื่อถึงตอนนั้นแล้ว แฮคเกอร์ก็จะลงมือจัดการกับข้อมูลที่มีความสำคัญตามที่ได้วางแผนไว้แต่แรก

แฮคเกอร์ส่วนใหญ่จะมีกลเม็ดเด็ดพรายและเครื่องมือเครื่องใช้สำหรับการแฮคเป็นอุปกรณ์คู่ตัว ไม่ว่าจะเป็นโปรแกรมสร้างประตูหลังในระบบ โปรแกรมกลบเกลื่อนร่องรอยการบุกรุก และโปรแกรมที่นำเอาข้อบกพร่องของระบบมาทำการมิดีมิร้ายตามใจตัว แฮคเกอร์สามารถประยุกต์ใช้โปรแกรมเหล่านี้อย่างพลิกแพลงในทุกขั้นตอนของการแฮค อันประกอบด้วยการเจาะเข้าสู่ระบบ การเพิ่มสิทธิผู้ใช้ การปิดบังร่องรอย และการเฝ้าสังเกตการทำงานของผู้ดูแลระบบ เครื่องมือเครื่องใช้ของแฮคเกอร์เหล่านี้มีตั้งแต่ที่เป็นโปรแกรมที่ประดิษฐ์คิดค้นขึ้นมาอย่างง่ายๆ ไปจนถึงซอฟท์แวร์ที่มีการทำงานอย่างสลับซับซ้อน

แต่ก่อนที่เราจะศึกษาถึงอุปกรณ์และวิธีใช้อุปกรณ์ของแฮคเกอร์ เราควรเรียนรู้เกี่ยวกับตัวแฮคเกอร์เองเสียก่อน อย่างน้อยที่สุด เพื่อให้ได้รู้ว่า สาเหตุอะไรที่เป็นแรงจูงใจให้คนธรรมดากลายเป็นแฮคเกอร์ไปได้

บทที่ 1 แฮคเกอร์นั้นเป็นฉันใด ?

ภาพแฮคเกอร์ที่ติดอยู่ในใจของคนส่วนใหญ่นั้นมาจากภาพยนตร์เรื่องวอร์เกมส์ อันเป็นภาพของเด็กหนุ่มที่นั่งอยู่หน้าเครื่อง TRS-80 และมีแสงเรื่อๆ จากจอคอมพิวเตอร์จับอยู่บนใบหน้า ระหว่างวันที่เขาไปเรียนหนังสือ เจ้าคอมพิวเตอร์เครื่องนี้ได้ทำการหมุนโทรศัพท์หมายเลขแล้วหมายเลขเล่าไม่หยุด เพื่อสุ่มหาระบบคอมพิวเตอร์ที่ติดต่ออยู่กับเครือข่ายโทรศัพท์ และขณะนี้ เด็กหนุ่มเจ้าของคอมพิวเตอร์ได้กลับมาดูผลงานและกำลังหาทางเจาะเข้าไปยังระบบคอมพิวเตอร์เหล่านั้น โดยการลองพิมพ์รหัสลับเท่าที่จะนึกออกเข้าไปอย่างไม่ลดละ...

ในความเป็นจริงทุกวันนี้ แฮคเกอร์มีการพัฒนาไปมาก และไม่จำเป็นต้องเป็นเด็กหนุ่มเสมอไป แฮคเกอร์ยุคใหม่มีทั้งเครื่องมือเครื่องไม้พร้อมสรรพ และมีจุดมุ่งหมายของการแฮคที่ชัดเจน

---รู้จักแฮคเกอร์---

ถ้าต้องการจะเอาชนะแฮคเกอร์ คุณก็ต้องเข้าใจเสียก่อนว่า มีแรงจูงใจอะไรที่ทำให้จู่ๆ คนเกิดอยากเป็นแฮคเกอร์ชึ้นมา ในส่วนลึกของจิตใจ คนส่วนใหญ่ที่สนใจในเรื่องคอมพิวเตอร์มีความอยากเป็นแฮคเกอร์อยู่ไม่มากก็น้อย มันเป็นความท้าทายของการเอาชนะระบบคอมพิวเตอร์ผสมผสานกับความตื่นเต้นที่ได้ค้นพบช่องโหว่ที่ไม่เคยมีใครรู้มาก่อน แม้แต่คนที่มีความคิดสุจริตที่สุดก็ปฏิเสธไม่ได้ว่า ความเร้าใจเช่นนี้ช่างดึงดูดใจเอามากๆ อาชญากรรมทางคอมพิวเตอร์มีเสน่ห์ยั่วยวนคนเล่นคอมพิวเตอร์เสมอมา ไม่ว่าเขาคนนั้นจะมีฝีมือระดับไหนและมีเจตนาอะไรในการเล่นคอมพิวเตอร์ก็ตาม

ทักษะความสามารถ

แฮคเกอร์ที่มีฝีมือจะต้องมีความรู้เกี่ยวกับระบบคอมพิวเตอร์อย่างรอบด้าน ไม่ว่าจะเป็นเรื่องของระบบปฏิบัติการ ระบบเครือข่าย และระบบรักษาความปลอดภัย นอกจากนั้น ยังต้องรอบรู้เกี่ยวกับเทคโนโลยีคอมพิวเตอร์ในด้านอื่นๆ อีกด้วย แฮคเกอร์จะต้องรู้ถึงวิธีการต่างๆ ที่ผู้ดูแลระบบและผู้รักษาความปลอดภัยระบบคอมพิวเตอร์ ใช้ตรวจสอบหาผู้บุกรุก ต้องสามารถประเมินระดับความเข้มข้นของการรักษาความปลอดภัยของระบบได้อย่างรวดเร็ว ต้องรู้ทางหนีทีไล่เป็นอย่างดี เผื่อว่าเมื่อผู้ดูแลระบบรู้ตัวว่าถูกบุกรุกแล้ว การแกะรอยตามหาตัวแฮคเกอร์จะได้ดำเนินไปอย่างยากลำบากที่สุด

แฮคเกอร์ที่ดียังต้องรู้จักสร้างสายสัมพันธ์ระหว่างแฮคเกอร์ด้วยกัน โดยการสืบหาและสร้างความสัมพันธ์กับแฮคเกอร์รายอื่นๆ เพื่อแลกเปลี่ยนทัศนคติและเผยกลเม็ดเด็ดพรายในการเจาะระบบให้แก่กัน การคบหาแฮคเกอร์ด้วยกันนับเป็นทางลัดของการเพิ่มพูนประสบการณ์และข้อมูลข่าวสารเกี่ยวกับการแฮค นอกจากนั้น ยังอาจนำไปสู่การจับมือร่วมกันเจาะระบบเป็นทีมไปเลยก็เป็นได้

เครื่องไม้เครื่องมือเป็นสิ่งที่ขาดไม่ได้สำหรับแฮคเกอร์ แฮคเกอร์อาจจะสร้างเครื่องช่วยในการแฮคด้วยตนเองหรืออาจจะหามาได้ด้วยวิธีอื่น แต่สำหรับแฮคเกอร์มือดีแล้ว เขาจะต้องเข้าใจทุกขั้นตอนของการทำงานของเครื่องมือของเขาเป็นอย่างดี และสามารถแก้ไขดัดแปลงให้มันทำงานได้ตามแต่ใจต้องการอีกด้วย

แรงจูงใจ

แฮคเกอร์แต่ละรายมีแรงจูงใจในการแฮคแตกต่างกันไป บางคนเป็นพวกหัวกบฎที่อยากทำลายทุกสิ่งที่ขวางหน้า หรือไม่ก็ต้องการให้ชื่อตนเป็นที่โจษขาน บางคนมีบัญชีหนี้แค้นที่ต้องชำระกับตัวบุคคลหรือองค์กร บางคนหวังทำเงินจากการขโมยข้อมูลหรือเจาะระบบไปตามการจ้างวาน และก็มีบางคนที่เป็นแฮคเกอร์พันธุ์แท้ ซึ่งจุดประสงค์ของแฮคเกอร์พันธุ์นี้มีอยู่เพียงประการเดียว คือเพื่อศึกษาว่าระบบคอมพิวเตอร์ทำงานอย่างไร พวกนี้ไม่ต้องการอะไรนอกเหนือจากความสนุกสนานตื่นเต้นที่ได้เจาะระบบใหม่ๆ ที่ท้าทาย

จากแรงจูงใจอันหลากหลายเช่นนี้ เราพบว่า ยิ่งถ้าเป็นแรงจูงใจที่เกี่ยวข้องกับผลประโยชน์หรือเป็นความแค้นส่วนตัวมากเท่าไร ความรุนแรงของการทำลายล้างระบบก็จะยิ่งมากขึ้นเป็นเงาตามตัว ความปลอดภัยของระบบคอมพิวเตอร์มีส่วนเหมือนความปลอดภัยของบ้านเรือนอยู่เหมือนกัน ตรงที่ถ้าหากระบบคอมพิวเตอร์ของคุณมีการรักษาความปลอดภัยอย่างแน่นหนายากแก่การบุกรุกทำลายแล้ว แฮคเกอร์ก็จะผ่านเลยระบบของคุณไปเจาะระบบอื่นๆ ที่แข็งแกร่งน้อยกว่า แต่เมื่อใดก็ตามที่แฮคเกอร์มุ่งหมายเจาะจงมาที่ระบบของคุณ ไม่ว่าจะด้วยเหตุผลว่าระบบของคุณมีข้อมูลที่มีค่าเก็บรักษาอยู่ หรือด้วยเหตุผลส่วนตัวใดๆ ก็ตาม แฮคเกอร์ก็จะพยายามทุกวิถีทางเพื่อเข้าสู่ระบบคอมพิวเตอร์ของคุณให้จงได้ ไม่เลิกราง่ายๆ และนั่นหมายความว่า การต่อสู้ระหว่างคุณกับแฮคเกอร์ได้เริ่มต้นขึ้นแล้ว

คุณควรมีการประเมินดูอยู่เสมอว่า ระบบคอมพิวเตอร์ที่คุณดูแลเป็นที่หมายปองของแฮคเกอร์ประเภทใด สำหรับระบบที่เก็บข้อมูลที่มีค่าเอาไว้ ไม่ว่าจะเป็นข้อมูลทางธุรกิจที่ให้บริษัทคู่แข่งล่วงรู้ไม่ได้ ข้อมูลที่จะนำความเสียหายมาสู่องค์กรถ้าถูกเปิดเผยสู่สาธารณชน ข้อมูลทางด้านการเงินที่ไม่อาจถูกปลอมแปลงได้ ก็มีโอกาสเป็นไปได้สูงที่ระบบคอมพิวเตอร์ที่เก็บข้อมูลเหล่านี้จะต้องสู้รบปรบมือกับแฮคเกอร์ประเภทที่ชอบขโมยข้อมูลทางธุรกิจ

ถ้าในระบบของคุณมีข้อมูลเกี่ยวกับเงินๆ ทองๆ เก็บอยู่ ระบบนั้นจะเนื้อหอมเป็นพิเศษสำหรับแฮคเกอร์ไม่ว่าจะเป็นแฮคเกอร์ประเภทใดก็ตาม ต่างกับข้อมูลที่เกี่ยวข้องกับองค์กรที่จะทำให้เกิดส่วนได้ส่วนเสียเฉพาะกับตัวบริษัทหรือเป็นประโยชน์เฉพาะกับบริษัทคู่แข่งเท่านั้น ซึ่งจะเป็นที่ดึงดูดใจแค่แฮคเกอร์ที่เป็นพนักงานเก่าที่ต้องการล้างบัญชีแค้นหรือไม่ก็แฮคเกอร์รับจ้างล้วงข้อมูลลับ แต่ไม่ว่าข้อมูลที่เก็บในระบบจะเป็นข้อมูลชนิดใดก็ตาม สัดส่วนการลงทุนเพื่อรักษาความปลอดภัยระบบกับมูลค่าของความเสียหายที่อาจเกิดขึ้นถ้าระบบถูกบุกรุกขึ้นมาจริงๆ ควรมีอัตราส่วนใกล้เคียงกัน อีกประการหนึ่งที่คุณควรจดจำไว้คือ ในเมื่อระบบคอมพิวเตอร์ของคุณไม่ได้อยู่โดดเดี่ยวเพียงลำพัง ดังนั้น ความแข็งแกร่งหรืออ่อนแอของการรักษาความปลอดภัยของระบบอื่นๆ ที่เชื่อมต่อมายังระบบของคุณ จะมีผลโดยตรงกับความปลอดภัยของระบบของคุณด้วย

หนอนบ่อนไส้

แฮคเกอร์ประเภทหนอนบ่อนไส้ได้แก่ คนที่มีสิทธิ์เป็นผู้ใช้ระบบโดยชอบธรรมอยู่แล้ว แต่ด้วยเหตุผลบางอย่าง กลับแปลงตัวเป็นผู้มุ่งร้ายต่อระบบไป คนเหล่านี้โดยมากมักเป็นพนักงานของบริษัทเองที่มีความคับข้องใจหรือไม่ซื่อสัตย์ต่อหน้าที่การงาน ซึ่งเป็นได้ตั้งแต่แค่ผู้ใช้ระบบธรรมดาๆ คนหนึ่งที่เผอิญสามารถเข้าถึงข้อมูลที่สำคัญๆ ของบริษัท ไปจนถึงวิศวกรระบบที่รู้ไส้รู้พุงระบบคอมพิวเตอร์เป็นอย่างดี และมีความสามารถเล่นตลกกับระบบได้ทุกแบบ แฮคเกอร์ประเภทนี้สามารถสร้างความเสียหายอันใหญ่หลวงที่สุดให้กับระบบได้อย่างสบายๆ มีตัวเลขประมาณว่า ความเสียหายที่เกิดจากแฮคเกอร์ประเภทหนอนบ่อนไส้มีมากมายถึง 20 เปอร์เซ็นต์ของความเสียหายเกี่ยวกับคอมพิวเตอร์ทั้งหมด

ผู้ดูแลระบบควรจับตาดูบุคคลที่มีโอกาสกลายเป็นแฮคเกอร์ประเภทหนอนบ่อนไส้ไว้ให้ดี เพราะเขาเหล่านั้นทั้งรู้และทั้งสามารถเข้าถึงข้อมูลที่สำคัญในระบบ ใครจะรู้ว่าวันหนึ่งพวกเขาอาจเกิดแรงจูงใจให้กลายเป็นแฮคเกอร์ไปก็เป็นได้ แรงจูงใจที่ว่านี้มีอยู่ 2 ประการใหญ่ๆ คือความต้องการทำเงินจากข้อมูลสำคัญ แล้วก็เรื่องความแค้นส่วนตัว ไม่ว่าจะกับองค์กรหรือกับตัวบุคคลใดบุคคลหนึ่ง ลักษณะของการทำเงินก็เป็นได้ทั้งจากการแก้ไขข้อมูลให้เป็นประโยชน์กับตน การลักลอบนำข้อมูลที่เป็นความลับไปขาย ไปจนถึงการขู่เอาเงินเป็นค่าแก้ไขให้ระบบกลับทำงานได้ดังเดิม ส่วนการแก้แค้นก็เป็นไปได้ในหลากหลายรูปแบบ เพราะแฮคเกอร์จะคิดเพียงว่าทำอย่างไรก็ได้ เพื่อให้เกิดความเสียหายกับองค์กรหรือตัวบุคคลให้มากที่สุด

ซูเปอร์แฮคเกอร์

ซูเปอร์แฮคเกอร์ไม่ขี้โม้ ไม่มีการโอ้อวดว่าได้ทำอะไรลงไปบ้าง ไม่มีการป่าวประกาศความสำเร็จให้ชาวบ้านรับรู้ ตรงกันข้าม แฮคเกอร์ประเภทนี้จะซุ่มอยู่เงียบๆ เพื่อเฝ้าสังเกตการปฏิบัติการของแฮคเกอร์รายอื่นๆ พร้อมไปกับการเรียนรู้เทคนิควิธีการของแฮคเกอร์เหล่านั้น ครั้นเมื่อลงมือแฮค ซูเปอร์แฮคเกอร์จะเคลื่อนกายไปในระบบคอมพิวเตอร์อย่างไร้ร่องรอย ฉกฉวยเอาสิ่งที่เขาต้องการไปอย่างแผ่วเบาที่สุด เมื่อซูเปอร์แฮคเกอร์หมายตาระบบใดไว้แล้ว ก็เชื่อแน่ได้เลยว่า ระบบนั้นจะถูกเจาะเข้าไปในที่สุด เมื่อใดก็ตามที่เขาต้องการทำให้ระบบพัง ระบบก็จะพังลงอย่างจับมือใครดมไม่ได้ จนหลายคนคิดว่า ในโลกคอมพิวเตอร์ไม่มีซูเปอร์แฮคเกอร์อยู่จริง เพราะไม่เคยมีใครเห็นร่องรอยของแฮคเกอร์ประเภทนี้เลย อย่างไรก็ตาม ความเป็นซูเปอร์แฮคเกอร์ก็เป็นเป้าหมายสูงสุดของแฮคเกอร์จำนวนมาก แต่ถ้าจะนับกันจริงๆ ซูเปอร์แฮคเกอร์ตัวจริงมีอยู่น้อยเสียยิ่งกว่าน้อย ส่วนใหญ่ที่เหลือจะเป็นพวกอวดอ้างโดยไม่ได้เป็นจริงๆ เสียมากกว่า

แฮคเกอร์มือโปร

แฮคเกอร์มือโปรเป็นแฮคเกอร์"พันธุ์ใหม่"ของวงการ หมายถึง พวกที่ฝึกฝนการแฮคมาอย่างเป็นระบบ มีความสามารถตบตาและหลอกล่อบุคคลที่เกี่ยวข้องกับระบบคอมพิวเตอร์ เพื่อให้ได้มาซึ่งข้อมูลและวิธีการที่เป็นประโยชน์ต่อการแฮค บางส่วนของแฮคเกอร์ประเภทนี้เป็นผลผลิตจากหน่วยสืบราชการลับของรัฐบาลทั่วโลก ความแตกต่างของแฮคเกอร์มือโปรกับแฮคเกอร์ประเภทอื่นๆ อยู่ตรงที่แฮคเกอร์ประเภทนี้มีเป้าหมายที่เฉพาะเจาะจงเมื่อบุกรุกเข้าไปยังระบบใดระบบหนึ่ง โดยมักจะมีจุดมุ่งหมายอยู่ตรงข้อมูลทั้งหลายที่มีความสำคัญ เหยื่อของแฮคเกอร์มือโปรมักเป็นหน่วยงานราชการและบริษัทชั้นนำ แฮคเกอร์ประเภทนี้ส่วนใหญ่จะเป็นแฮคเกอร์รับจ้างด้วย

---รู้จักผู้ดูแลระบบ---

แฮคเกอร์รู้ดีว่าผู้ดูแลระบบคอมพิวเตอร์มีอยู่หลายระดับฝีมือด้วยกัน บางคนเป็นยอดฝีมือที่เรียนจบมาทางวิทยาศาสตร์คอมพิวเตอร์โดยตรง และเฝ้าดูแลระบบอยู่ตลอด 24 ชั่วโมง พวกเขาติดตามข่าวสารเกี่ยวกับความปลอดภัยของระบบและสามารถอุดรอยรั่วใหม่ๆ ที่มีการค้นพบได้อย่างทันท่วงทีทุกครั้งไป แต่ในหมู่ผู้ดูแลระบบก็มีมือใหม่ปะปนอยู่ด้วย หมายถึงบุคคลที่อยู่ในสถานะผู้ดูแลระบบก็จริง แต่จริงๆ แล้วเป็นเพียงผู้ใช้ระบบคนหนึ่งที่ได้รับมอบหมายให้ดูแลความเรียบร้อยของระบบ ซึ่งมีหน้าที่ความรับผิดชอบเพียงดูแลให้ผู้ใช้รายอื่นๆ สามารถใช้ระบบอย่างไม่มีปัญหาเท่านั้น โดยไม่มีการตรวจสอบความเป็นไปอย่างใกล้ชิด หรือที่ร้ายยิ่งกว่านั้นคือ ระบบคอมพิวเตอร์บางระบบไม่มีผู้ดูแลระบบด้วยซ้ำ อันเนื่องมาจากนโยบายรัดเข็มขัดตัดรายจ่ายของบริษัทเจ้าของระบบ จึงทำให้บริษัทตัดสินใจลดบทบาทหน้าที่ของผู้ดูแลระบบและผู้รักษาความปลอดภัยระบบลง ทั้งที่ระบบคอมพิวเตอร์ก็ยังคงเก็บข้อมูลที่สำคัญของบริษัทอยู่

ในทางกลับกัน ในฝ่ายของผู้ดูแลระบบก็ต้องรับมือกับแฮคเกอร์ที่มีหลายระดับฝีมือด้วยเช่นกัน หลักการที่เหมาะที่จะนำมาประยุกต์ใช้รับมือกับแฮคเกอร์ทั้งหลายมากที่สุด ได้แก่กฎ 80/20 เนื้อหาของกฎนี้มีว่า ผลลัพธ์ 80 เปอร์เซ็นต์ของผลลัพธ์ที่ได้ทั้งหมดไม่ว่าจะเป็นสิ่งใดก็ตาม จะเกิดจาก 20 เปอร์เซ็นต์ของการลงทุนลงแรง ส่วนการลงทุนลงแรงที่เหลืออีก 80 เปอร์เซ็นต์นั้น ก่อให้เกิดผลลัพธ์เพียง 20 เปอร์เซ็นต์เท่านั้น คุณนำกฎนี้มาใช้กับการสร้างเกราะป้องกันให้กับระบบของคุณได้ ตรงที่ขอเพียงคุณเพิ่มความเอาใจใส่ลงไปอีกเพียงเล็กน้อย ระบบของคุณก็จะปลอดภัยจากการรุกรานส่วนใหญ่ได้ ยกตัวอย่างเช่น การเลือกใช้รหัสผ่านให้เหมาะสม ไม่ใช้คำที่เดาง่ายหรือปล่อยให้รหัสผ่านที่ติดมากับระบบยังคงใช้ได้อยู่อย่างนั้น การติดตามข่าวสารเกี่ยวกับการค้นพบและแก้ไขจุดอ่อนใหม่ๆของระบบ การให้ความรู้ผู้ใช้เกี่ยวกับความปลอดภัยของระบบ การกำหนดระเบียบปฏิบัติทางความปลอดภัยให้ผู้ใช้ เป็นต้น ถ้าคุณทำสิ่งเหล่านี้ได้ แฮคเกอร์ส่วนใหญ่ก็จะไม่สามารถมาทำอะไรกับระบบของคุณได้ ยกเว้นแฮคเกอร์ที่มุ่งมั่นจะเจาะระบบของคุณจริงๆ กฎ 80/20 ยังนำมาใช้ได้กับการคิดมูลค่าของการรักษาความปลอดภัยระบบคอมพิวเตอร์อีกด้วย คือคุณจะจ่ายไม่มากเท่าใดนักในการสร้างระบบที่มีความปลอดภัยต่อการบุกรุกส่วนใหญ่ แต่ถ้าคุณต้องการสร้างระบบที่มั่นใจได้ว่า ปลอดจากการรบกวนของแฮคเกอร์ใดๆ ทั้งสิ้น คุณก็จะต้องเสียค่าใช้จ่ายมากมายมหาศาลเลยทีเดียว

---รู้จักระบบคอมพิวเตอร์---

คอมพิวเตอร์ทุกระบบล้วนแล้วแต่หนีไม่พ้นเงื้อมมือของแฮคเกอร์ทั้งสิ้น แต่ความแตกต่างนั้นอยู่ตรงที่ ยิ่งเป็นระบบปฏิบัติการที่เป็นที่นิยม หรือยิ่งมีข้อมูลเกี่ยวกับระบบปฏิบัติการเป็นที่แพร่หลายเท่าไหร่ ระบบปฏิบัติการนั้นก็จะยิ่งเป็นเหยื่ออันโอชะของแฮคเกอร์จากทุกสารทิศมากยิ่งขึ้นเท่านั้น ระบบปฏิบัติการที่เป็นที่ชื่นชอบมากที่สุดของแฮคเกอร์ปัจจุบันมีอยู่ 2 ระบบได้แก่ วีเอ็มเอสและยูนิกซ์ วีเอ็มเอสเป็นระบบปฏิบัติการของเครื่องคอมพิวเตอร์จากบริษัท Digital Equipment Corporation ระบบปฏิบัติการนี้เป็นที่นิยมกันมาช้านานในบริษัทและมหาวิทยาลัยที่ใช้เครื่องคอมพิวเตอร์สำหรับการคิดคำนวณทางวิชาการ และด้วยความเกี่ยวข้องอย่างแนบแน่นกับวงการวิจัยและวิทยาศาสตร์นี้เอง ที่ทำให้ข้อมูลเกี่ยวกับระบบปฏิบัติการวีเอ็มเอสมีอยู่ทั่วไปหาได้ไม่ยาก นอกจากนี้ ตามปกติมหาวิทยาลัยและศูนย์วิจัยทั้งหลายต่างก็ไม่ได้เน้นหนักในเรื่องการรักษาความปลอดภัยของระบบคอมพิวเตอร์ของตนอยู่แล้ว ด้วยเหตุผลดังกล่าวทั้งหมด ทำให้วีเอ็มเอสกลายมาเป็นสนามประลองฝีมือที่เปิดกว้างสำหรับแฮคเกอร์ทุกระดับชั้น

กระทั่งเวลาผ่านไป จึงได้เกิดอีกระบบปฏิบัติการหนึ่งซึ่งได้รับความนิยมในวงการวิจัยและในมหาวิทยาลัยไม่แพ้กัน นั่นคือยูนิกซ์ เอกสารข้อมูลเกี่ยวกับรายละเอียดของยูนิกซ์อีกทั้งซอร์สโค้ดเวอร์ชั่นต่างๆของระบบปฏิบัติการนี้เป็นที่แพร่หลายมากที่สุดระบบหนึ่งในบรรดาระบบปฏิบัติการที่มีอยู่ในโลกทั้งหมด จึงทำให้ยูนิกซ์กลายเป็นอีกเป้าหมายหนึ่ง ที่แฮคเกอร์น้อยใหญ่ชื่นชอบที่จะมาทดสอบฝีมือกัน นอกจากสองระบบปฏิบัติการดังกล่าวมาแล้ว ปัจจุบัน ด้วยกระแสของเครื่องคอมพิวเตอร์ส่วนบุคคลที่มาแรงจนกลบเครื่องขนาดอื่นๆทั้งหมด ทำให้ระบบปฏิบัติการของเครื่องระดับนี้ อาทิเช่น วินโดวส์เอ็นที และโอเอส/ทู กำลังเป็นที่นิยมมากขึ้นเรื่อยๆ นั่นหมายความว่า ระบบปฏิบัติการเหล่านี้จะเป็นที่หมายปองของแฮคเกอร์ส่วนใหญ่ในอนาคต

แฮคเกอร์มือเซียนจะมีการศึกษาระบบปฏิบัติการอย่างถ่องแท้ ไม่เหมือนพวกแฮคเกอร์สมัครเล่นหรือแฮคเกอร์มือใหม่ที่อาศัยแต่ชุดคำสั่งที่หยิบยืมมาจากแฮคเกอร์รายอื่นในการเจาะระบบ หรือไม่ก็สุ่มพิมพ์คำสั่งเข้าไปส่งเดช ตรงกันข้าม แฮคเกอร์ที่เก่งกาจจะรู้กลไกการทำงานของระบบปฏิบัติการที่พวกเขากำลังล่วงล้ำเข้าไปเป็นอย่างดี โดยเฉพาะอย่างยิ่งในส่วนที่เกี่ยวกับการเก็บร่องรอยของผู้เข้าใช้ระบบและส่วนที่เกี่ยวกับความปลอดภัยของระบบ พวกนี้สามารถเขียนภาษาซีและเชลล์สคริปท์ได้อย่างคล่องแคล่ว ทำให้การสร้างและดัดแปลงโปรแกรมสำหรับการเจาะระบบเป็นได้โดยง่ายและรวดเร็ว พวกนี้ยังมีการติดตามข่าวสารในวงการโดยการอ่านจดหมายข่าวของ Computer Emergency Response Team (CERT) และ the National Institue of Standards and Technology (NIST) เป็นประจำ และตามอ่านข่าวคราวของช่องโหว่ของระบบที่มีการค้นพบใหม่ๆ ทั้งจากบริษัทเจ้าของระบบเอง และจากเหล่าแฮคเกอร์ด้วยกันอย่างสม่ำเสมอ อีกแหล่งข่าวหนึ่งซึ่งอุดมไปด้วยข้อมูลข่าวสารสำหรับแฮคเกอร์ที่ใส่ใจค้นหาข้อมูล ได้แก่ ในกลุ่มข่าว (news group) และในเมลลิง ลิสต์ (mailing list)

เขยิบขึ้นไปอีกระดับหนึ่งของแฮคเกอร์ที่ทุ่มเทชีวิตให้กับการแฮค เป็นพวกที่ศึกษาระบบปฏิบัติการอย่างลึกซึ้งลงไปอีก คือถึงขั้นอ่านซอร์สโค้ดของระบบปฏิบัติการเลยทีเดียว อย่างเช่นซอร์สโค้ดของยูนิกซ์ที่เขียนด้วยภาษาซี เป็นต้น พวกนี้จะขวนขวายไปค้นหาข้อมูลเบื้องลึกมาจนได้ ไม่ว่าจะเป็นซอร์สโค้ดของยูนิกซ์หรือลินุกซ์ (Linux ระบบปฏิบัติการที่เลียนแบบยูนิกซ์) แล้วอ่านมันอย่างขมักเขม้น นอกจากนี้ พวกนี้ยังศึกษาเรื่องเกี่ยวกับการทำงานร่วมกันของระบบต่างๆ ที่มีอยู่ในระบบเครือข่าย และโปรโตคอลต่างๆ ที่เกี่ยวข้องกับการสื่อสารข้อมูล โดยเฉพาะโปรโตคอลของการดูแลระบบ อาทิเช่น SNMP และ RIP เป็นต้น

สมัยก่อน แฮคเกอร์ที่เอาจริงเอาจังบางรายจะอุตส่าห์พยายามเป็นเจ้าของเครื่องคอมพิวเตอร์ที่ทำงานด้วยระบบปฏิบัติการยูนิกซ์ให้จงได้ จนมาถึงปัจจุบัน เมื่อเครื่องคอมพิวเตอร์ส่วนบุคคลมีประสิทธิภาพมากยิ่งขึ้น ระบบปฏิบัติการจำลองเครื่องที่ใหญ่กว่าในเครื่องคอมพิวเตอร์ส่วนบุคคลจึงถูกนำมาใช้ทดแทน แฮคเกอร์มักต้องการระบบปฏิบัติการของเครื่องใหญ่เพื่อเอาไว้ซ้อมให้คล่องมือ โดยการทดลองเจาะระบบด้วยขอบเขตของการอนุญาตและสิทธิผู้ใช้ต่างๆ กันไป ในอีกทางหนึ่ง แฮคเกอร์ก็จะทดลองคำสั่งต่างๆ เกี่ยวกับการดูแลระบบและการรักษาความปลอดภัยของข้อมูลด้วย คือพยายามทำตัวเสมือนหนึ่งเป็นผู้ดูแลระบบตัวจริง เพื่อจะได้เข้าใจเทคนิคและการทำงานของฝ่ายตรงข้าม อันหมายถึงผู้ดูแลระบบคอมพิวเตอร์ที่แฮคเกอร์จะบุกเข้าโจมตี นอกจากนี้ แฮคเกอร์ยังต้องระวังอย่าให้ระบบของตนถูกเจาะโดยบุคคลภายนอกอีกด้วย ซึ่งโดยมาก คนที่จะมาเจาะระบบของแฮคเกอร์นั้น ได้แก่ผู้ดูแลระบบที่แฮคเกอร์กำลังบุกรุกเข้าไปอยู่ ซึ่งแกะรอยตามกลับเข้ามาถึงระบบคอมพิวเตอร์ของตัวผู้บุกรุกเอง

แม้แฮคเกอร์จะศึกษาเรื่องของระบบปฏิบัติการมามาก จนทำให้มีความรู้เบื้องลึกมากกว่าที่คุณในฐานะผู้ดูแลระบบรู้เสียอีก แต่คุณก็ยังได้เปรียบ เพราะยังมีสิ่งที่คุณรู้แต่แฮคเกอร์ไม่รู้ นั่นคือลักษณะการทำงานของระบบอันเป็นลักษณะการทำงานเฉพาะของระบบคอมพิวเตอร์ของคุณ อาทิเช่น คุณรู้ว่าช่วงเวลาใดที่มีคนเข้ามาใช้ระบบมากที่สุด รู้ว่าผู้ใช้ระบบของคุณเป็นคนกลุ่มไหน และรู้ว่าเขาเหล่านั้นใช้ระบบคอมพิวเตอร์ทำอะไรบ้าง ข้อมูลเหล่านี้จะทำให้คุณอยู่ในฐานะที่เหนือกว่าแฮคเกอร์ ดังนั้น คุณจึงควรจับตาระบบของคุณอย่าให้คลาดสายตาในส่วนของบันทึกการเข้าออกของผู้ใช้ระบบ และส่วนของบันทึกการทำงานของโปรแกรมต่างๆ ในระบบ และคุณควรกำหนดไว้ด้วยว่า ถ้าหากเกิดความผิดปกติอะไรก็ตาม ระบบจะแจ้งออกมาให้คุณทราบโดยทันที

---รู้จักกฏหมาย---

เมื่อตีความกันในบางนัยแล้ว การแฮคถือว่าเป็นสิ่งผิดกฏหมายในเกือบทุกประเทศทั่วโลก ในสหรัฐอเมริกา แฮคเกอร์อาจต้องรับโทษทั้งจากกฏหมายประจำรัฐและกฏหมายกลางจากการทำความผิดครั้งเดียวกัน ในหลายๆ รัฐของสหรัฐ การลองสุ่มล็อกอินก็ถือว่าเป็นความผิดสถานเบาแล้ว แล้วถ้าสามารถเข้าไปยังระบบคอมพิวเตอร์ได้ ก็จะถือว่าได้ทำความผิดสถานหนัก โดยทั่วไป ในการขโมยข้อมูลจะไม่มีร่องรอยถูกทิ้งไว้เลยว่าข้อมูลถูกขโมยไปทางใด ดังนั้น ในกฏหมายจึงได้ระบุถึงขั้นตอนต่างๆ ของระบบคอมพิวเตอร์เอาไว้ ซึ่งการล่วงละเมิดแต่ละขั้นตอนล้วนแล้วแต่มีโอกาสถูกฟ้องได้ทั้งสิ้น และบทลงโทษก็ไม่ใช่เล่นๆ เลย คือมีทั้งยึดอุปกรณ์ที่ใช้ปฏิบัติการ ปรับเงิน ไปจนถึงจำคุก

แต่กฏหมายจะไม่สามารถเอาผิดกับแฮคเกอร์ได้ ถ้าบริษัทที่ถูกบุกรุกระบบไม่ฟ้องดำเนินคดี ซึ่งโดยมากมักจะเป็นเช่นนั้นด้วย ทำให้แฮคเกอร์ทุกวันนี้ค่อนข้างวางใจได้ว่า เมื่อถูกจับได้แล้ว โอกาสที่จะหลุดรอดไปได้มีสูง เพราะบริษัทไม่อยากเสียประวัติต่อสาธารณชนในด้านการรักษาความปลอดภัยระบบคอมพิวเตอร์ ทั้งที่ทางที่ถูกแล้ว บริษัทควรมีการกำหนดข้อตกลงเกี่ยวกับการใช้ระบบคอมพิวเตอร์พร้อมทั้งบทลงโทษหากมีการใช้ระบบในทางไม่ถูกไม่ควร แล้วให้พนักงานทุกคนเซ็นชื่อเพื่อปฏิบัติตาม ในส่วนของการประชาสัมพันธ์ ก็ควรมีการกำหนดไว้แต่แรกว่า เมื่อเกิดเรื่องแล้ว ใครจะเป็นผู้ให้ข่าวกับสื่อมวลชน การทำความเข้าใจกับสื่อมวลชนเป็นเรื่องที่สำคัญ เพราะสิ่งนี้สามารถสร้างความแตกต่างระหว่างบริษัทที่ประมาทเลินเล่อในการรักษาความปลอดภัยระบบคอมพิวเตอร์ กับบริษัทที่เฝ้าระวังระไวจนสามารถจับแฮคเกอร์ได้ ให้เกิดขึ้นในสายตาประชาชน

นอกจากนั้น คุณควรหาความรู้เกี่ยวกับเจ้าหน้าที่บ้านเมืองไว้ด้วย ว่าฝ่ายใดแผนกใดของตำรวจที่มีหน้าที่ความรับผิดชอบเกี่ยวกับการกระทำความผิดทางด้านคอมพิวเตอร์ เพราะผู้ดูแลเรื่องอาชญากรรมคอมพิวเตอร์นั้นมีอยู่หลายระดับ นับตั้งแต่ระดับท้องถิ่นไปจนถึงระดับรัฐบาลกลาง ถ้าหากคุณได้ศึกษาเรื่องเหล่านี้ไว้ก่อน เมื่อเกิดเรื่องขึ้น คุณก็จะสามารถติดต่อประสานงานกับตำรวจได้ตรงตามหน้าที่ความรับผิดชอบที่สุด และอย่าลืมศึกษากฏระเบียบในการทำคดีและพยานหลักฐานต่างๆ ที่คุณต้องเก็บรวบรวมด้วย เพื่อมิให้การดำเนินการในระบบคอมพิวเตอร์หลังจากที่จับผู้กระทำผิดได้แล้วกระทบกระเทือนหลักฐานที่สำคัญซึ่งยังคงอยู่ในระบบคอมพิวเตอร์ของคุณ

---มันคืออาชญากรรม---

แฮคเกอร์จำนวนมากมองว่าสิ่งที่พวกเขาทำลงไป ไม่ถือว่าเป็นอาชญากรรม เพราะพวกเขาไม่ได้ขโมยเงินทอง บัตรเครดิต ฮาร์ดแวร์คอมพิวเตอร์ หรือสิ่งของใดที่จับต้องได้ พวกเขาเพียงแต่ก๊อปปี้ซอฟท์แวร์และข้อมูล หรือไม่ก็เพียงเข้าไปใช้อุปกรณ์คอมพิวเตอร์ อาทิเช่น ซีพียู ฮาร์ดดิสค์ และระบบเครือข่ายเท่านั้น ดูเหมือนพวกเขาจะเชื่ออย่างจริงๆ จังๆ ว่า การที่ข้อมูลสำคัญๆ ที่ถูกก๊อปปี้ไป ยังคงอยู่ ณ ที่เดิมกับเจ้าของเดิมโดยที่ข้อมูลไม่มีการเปลี่ยนแปลง ก็เปรียบได้ว่าพวกเขาไม่ได้ไปพรากทรัพย์สินไปจากใครเลย แล้วอย่างนี้จะบอกว่าเป็นอาชญากรรมได้อย่างไร อีกประการหนึ่งคือ แฮคเกอร์ถือว่าสิ่งที่พวกเขายุ่งเกี่ยวอยู่ เป็นเรื่องของซอฟท์แวร์ที่จับต้องไม่ได้ ดังนั้น กฏหมายที่บังคับใช้กันอยู่ซึ่งถูกร่างขึ้นโดยคำนึงถึงทรัพย์สินที่จับต้องได้เป็นหลัก ก็ไม่น่าจะใช้ได้กับพวกเขา

ก่อนปลายทศวรรษที่ 70 ขณะนั้นยังไม่มีกฏหมายเกี่ยวกับอาชญากรรมคอมพิวเตอร์ เมื่อเกิดเรื่องขึ้น ศาลต้องนำกฏหมายที่ว่าด้วยทรัพย์สินที่จับต้องได้มาประยุกต์ใช้กับคดีเกี่ยวกับข้อมูลคอมพิวเตอร์อันเป็นสิ่งจับต้องไม่ได้ แต่ก็ไม่สามารถทำได้อย่างมีประสิทธิภาพมากนัก ส่วนหนึ่งเป็นเพราะการขาดความรู้ความเข้าใจในสิ่งที่เป็นลักษณะเฉพาะของคอมพิวเตอร์ ผู้พิพากษาและทนายจำนวนมากในเวลานั้นไม่สามารถเข้าถึงเรื่องนี้ได้ จึงเป็นอุปสรรคพอสมควร

ในปี 1986 สภาสหรัฐได้ผ่านร่างกฏหมายที่ถูกร่างขึ้นเพื่อป้องกันและปราบปรามการบุกรุกระบบคอมพิวเตอร์ ซึ่งมีชื่อว่า the Computer Fraud and Abuse Act ตามกฏหมายนี้ การกระทำดังต่อไปนี้ ถือว่าเป็นการกระทำผิดกฏหมาย

1. เจตนาเข้าสู่ระบบคอมพิวเตอร์ที่ตนไม่ได้รับอนุญาต หรือเพิ่มสิทธิ์ผู้ใช้เกินปกติให้กับตนเอง เพื่อเข้าถึงข้อมูลเกี่ยวกับการเงิน ข้อมูลปกปิด หรือข้อมูลที่เป็นความลับของทางราชการ

2. พยายามเข้าสู่ระบบคอมพิวเตอร์ของหน่วยงานราชการของสหรัฐอเมริกา โดยไม่ได้รับอนุญาต

3. พยายามเปลี่ยนแปลง ทำความเสียหาย หรือทำลายข้อมูล หรือทำให้ผู้อื่นไม่สามารถเข้าถึงข้อมูลในระบบคอมพิวเตอร์ของหน่วยงานราชการของสหรัฐอเมริกา รวมทั้งความพยายามที่จะเข้าถึงข้อมูลสำคัญของระบบคอมพิวเตอร์ดังกล่าวด้วย

4. เจตนาเผยแพร่รหัสผ่านหรือข้อมูลที่สามารถช่วยให้ผู้ไม่ได้รับอนุญาตเข้าสู่ระบบคอมพิวเตอร์ได้

ตลอดทศวรรษหลังจากนั้น รัฐต่างๆ ในสหรัฐก็ได้ผ่านกฏหมายลักษณะเดียวกันนี้ให้มีผลบังคับใช้ ซึ่งทำให้การบุกรุกระบบคอมพิวเตอร์กลายเป็นอาชญากรรมตามกฏหมายไป

อาชญากรรมคอมพิวเตอร์มีอยู่หลายประเภทด้วยกัน ตามการแจกแจงดังต่อไปนี้

การขโมยซอฟท์แวร์

การขโมยซอฟท์แวร์ไปใช้เพื่อประโยชน์ส่วนตัว หรือเพื่อจำหน่ายต่อ ถือว่าเป็นสิ่งผิดกฏหมาย ไม่ว่าซอฟท์แวร์นั้นจะเป็นผลิตภัณฑ์ของบริษัทซอฟท์แวร์ หรือซอฟท์แวร์ที่พัฒนาขึ้นเพื่อใช้ภายในองค์กร แม้แต่ซอฟท์แวร์ที่ตัวแฮคเกอร์เองเป็นผู้สร้างขึ้นให้กับบริษัทเมื่อครั้งยังทำงานกับบริษัทก็อยู่ในข่ายนี้ด้วย กฏหมายไม่ได้มองว่าซอฟท์แวร์ที่ถูกขโมยนั้นจะทำรายได้ให้กับแฮคเกอร์หรือไม่ เพราะเพียงแค่ลงมือขโมย ก็ถือว่าได้ทำผิดกฏหมายเสียแล้ว ต่อไปนี้เป็นตัวอย่างเหตุการณ์ที่เกิดขึ้นจริง

[นักศึกษาของเอ็มไอทีคนหนึ่ง เก็บซอฟท์แวร์ที่เป็นผลิตภัณฑ์ของบริษัทซอฟท์แวร์ต่างๆ ไว้ในเครื่องคอมพิวเตอร์ของเอ็มไอที 2 เครื่อง เพื่อให้เพื่อนสนิทมาก๊อปปี้ไปใช้กัน แต่เมื่อเวลาผ่านไป กลับมีคนมาขอก๊อปปี้ซอฟท์แวร์มากขึ้นเรื่อยๆ จนในที่สุด คอมพิวเตอร์ทั้งสองเครื่องนั้นก็ได้ต่อเข้ากับอินเทอร์เน็ต เพื่อเป็นศูนย์กลางการแลกเปลี่ยนซอฟท์แวร์ลิขสิทธิ์ ในช่วงที่มีคนมาใช้บริการสูงสุด มีการโหลดซอฟท์แวร์ไปจากศูนย์นี้ถึง 180 ครั้งภายในเวลา 16 ชั่วโมง

คณะลูกขุนลงความเห็นว่า ซอฟท์แวร์ทั้งหมดที่นักศึกษาคนนั้นได้แจกจ่ายออกไปผ่านอินเทอร์เน็ตมีมูลค่ารวมกันถึง 1 ล้านเหรียญ ตรงกับความผิดที่มีโทษทั้งจำคุกและปรับถึง 250,000 เหรียญ]

ในความผิดที่ยกตัวอย่างมานี้ เจ้าของระบบคอมพิวเตอร์และผู้ปฏิบัติงานประจำวันของระบบมีความเสี่ยงที่จะติดร่างแหของการกระทำผิดเข้าไปด้วย ถ้าหากระบบคอมพิวเตอร์ถูกนำไปใช้เป็นตัวกลางในการรับส่งซอฟท์แวร์ที่ถูกขโมย เพราะศาลมองว่าเจ้าของระบบและผู้ปฏิบัติงานประจำวันจะต้องรับผิดชอบต่อทุกสิ่งที่เกิดขึ้นในระบบอย่างหลีกเลี่ยงไม่ได้

ในอีกแง่มุมหนึ่ง บริษัททั่วไปก็อาจตกเป็นจำเลยในฐานขโมยซอฟท์แวร์ด้วยเหมือนกัน หากไม่สามารถพิสูจน์ได้ว่า ซอฟท์แวร์ทุกก๊อปปี้ที่มีใช้อยู่ในบริษัทเป็นซอฟท์แวร์ที่บริษัทซื้อหามาอย่างถูกต้อง โดยที่หลักฐานแสดงสิทธิ์นั้นอาจจะเป็นเอกสารที่เป็นกระดาษ หรือจะเป็นดิสค์ที่ใช้ลงโปรแกรมก็ได้

ในกรณีนี้ บริษัทควรมีระเบียบการใช้ซอฟท์แวร์ภายใน และระบบการจัดเก็บหลักฐานของซอฟท์แวร์อย่างเป็นเรื่องเป็นราว เพื่อจะได้พร้อมสำหรับการตรวจสอบความถูกต้องโดยเจ้าพนักงานได้ทุกเมื่อ

การขโมยความลับทางธุรกิจ

แต่ละบริษัทที่ทำธุรกิจต่างมีข้อมูลความลับของบริษัทที่ไม่อาจให้เป็นที่ล่วงรู้ถึงบริษัทคู่แข่งได้ มิฉะนั้น อาจทำให้เกิดการเพลี่ยงพล้ำจนตกเป็นฝ่ายพ่ายแพ้ทางธุรกิจ อย่างไรก็ตาม บริษัทส่วนมากมักไม่ต้องการช่วงชิงความได้เปรียบด้วยวิธีการซื้อข้อมูลที่ได้มาโดยไม่ชอบธรรม และในอีกทางหนึ่ง การแบล็คเมลล์โดยการเสนอขายข้อมูลกลับไปยังบริษัทที่ถูกขโมยข้อมูลมาก็ไม่ค่อยได้ผลด้วยเช่นกัน ถึงแม้ว่าการแบล็คเมลล์จะมาในรูปของการเสนอตัวขอเข้าไปเป็นผู้แก้ปัญหาให้บริษัทก็ตาม ดังตัวอย่างต่อไปนี้

[เหตุการณ์เกิดขึ้นกับบริษัทเจเนอรัล ไดนามิคส์ ซึ่งเป็นบริษัทที่ทำธุรกิจกับรัฐบาลสหรัฐในการสร้างฐานข้อมูลสำหรับชิ้นส่วนและอะไหล่ของอาวุธต่างๆ ในกองทัพสหรัฐอเมริกา พนักงานคนหนึ่งของบริษัทเห็นช่องโหว่ในระบบการทำงานตรงที่ไม่มีการสำรองข้อมูลสำคัญไว้อย่างปลอดภัยเพียงพอ จึงวางแผนสร้างระเบิดเวลาทางซอฟท์แวร์ที่จะทำลายข้อมูลตามเวลาที่ได้ตั้งไว้ ซึ่งเป็นเวลาภายหลังจากที่เขาลาออกจากบริษัทไปแล้ว เพื่อเขาจะได้กลับเข้ามาแก้ไขปัญหาในฐานะ"ผู้เชี่ยวชาญค่าตัวสูง"

เมื่อพนักงานคนนั้นลาออกจากบริษัทตามแผนการที่เขาคิดไว้ ในช่วงเวลาก่อนที่ระเบิดเวลาจะระเบิดขึ้น ผู้ดูแลระบบอีกคนหนึ่งบังเอิญไปพบระเบิดเวลาลูกนี้เสียก่อนจากการตรวจสอบแก้ไขปัญหาในระบบอีกปัญหาหนึ่งซึ่งไม่เกี่ยวข้องกับระเบิดเวลา และเขาก็ได้ทำการถอดสลักของระเบิดเวลาลูกนี้ได้อย่างทันท่วงที เขากล่าวในภายหลังว่า ถ้าหากความพยายามมุ่งร้ายต่อบริษัทครั้งนี้ประสบความสำเร็จ ทางบริษัทจะไม่มีทางระแคะระคายได้เลยว่า เหตุการณ์ทั้งหมดเกิดขึ้นจากการเจตนาวางระเบิดเวลา]

บริษัททั้งหลายที่ดำเนินกิจการทางธุรกิจจะถือว่าทรัพย์สินที่มีคุณค่าสูงสุดของบริษัทนั้นได้แก่พนักงานของบริษัท รองลงมาก็เป็นข้อมูลทางธุรกิจที่เรากำลังให้ความสำคัญอยู่ขณะนี้นั่นเอง การรักษาความปลอดภัยของข้อมูลจึงเป็นสิ่งสำคัญ ก่อนอื่น คุณควรแบ่งระดับชั้นของความปลอดภัยให้กับข้อมูลทั้งหมดในระบบคอมพิวเตอร์ที่คุณดูแลอยู่เสียก่อน โดยที่คุณสามารถนำการแบ่งประเภทข้อมูลที่มีใช้กับข้อมูลที่เป็นกระดาษอยู่แล้ว มาเป็นเกณฑ์ในการแบ่งประเภทข้อมูลในระบบคอมพิวเตอร์ ซึ่งอาจจะใช้คำว่า "ปกปิด", "ลับ", "ลับสุดยอด" หรือคำอื่นๆ ซึ่งแต่ละคำต่างก็มีข้อกำหนดถึงความเข้มงวดในการดูและใช้ข้อมูลแตกต่างกันไป คุณควรนำคำและข้อกำหนดของคำเหล่านี้มาประยุกต์ใช้กับข้อมูลในระบบคอมพิวเตอร์ เพื่อคงความเป็นระบบระเบียบเดียวกันของข้อมูลทั้งหมดของบริษัท

นอกจากนี้ คุณควรระบุ"เจ้าของข้อมูล"ให้กับทุกๆ ข้อมูลในระบบของคุณด้วย เพราะสำหรับแต่ละข้อมูลของบริษัท จำเป็นจะต้องมีใครสักคนที่จะรับผิดชอบในการทำงานพื้นฐานที่ทำกับข้อมูล โดยเจ้าของข้อมูลจะคอยดูไม่ให้เกิดความผิดปกติขึ้นกับข้อมูล อีกทั้งเป็นผู้ตัดสินใจว่า ใครบ้างที่สมควรจะเป็นผู้เข้าไปดูและแก้ไขข้อมูลได้

| Create Date : 23 สิงหาคม 2548 | | |

| Last Update : 23 สิงหาคม 2548 9:25:26 น. |

| Counter : 517 Pageviews. |

| |

|

| |

|

|

|

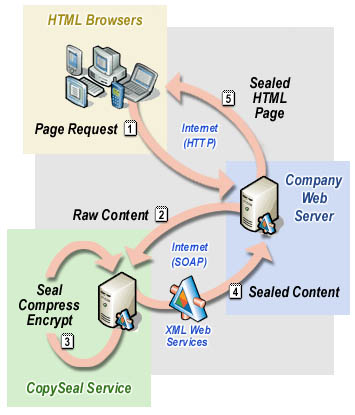

Web Service

Web Service บางคนอาจจะคิดไปว่ามันคือการให้บริการ Web Site หรือเปล่า ? :D ซึ่งจริงๆแล้ว ต้องขอบอกว่าผิดถนัดเลยครับ แต่ผมจะขอนิยาม ง่ายๆเพื่อความเข้าใจนะครับ Web Service เนี้ย คือการเรียก Service ของ ฟังก์ชั่นทางธุรกิจต่างๆ หรือ ก็คือเรียก Business Logic ผ่าน ทาง Web Protocol ก็คือ HTTP นั้นเองแหละครับ

Ref: //digionen.com/Article-NET001.html

| Create Date : 21 สิงหาคม 2548 | | |

| Last Update : 21 สิงหาคม 2548 21:39:49 น. |

| Counter : 636 Pageviews. |

| |

|

| |

|

|

|

|

|

|