The Impact of Information Security

in Academic Institutions on Public Safety and Security

ผลกระทบของความปลอดภัยของข้อมูลข่าวสารในสถาบันการศึกษาบนความปลอดภัยสาธารณะ

กนกวรรณ วีระประสิทธิ์

(ปัจจุบันเปลี่ยนชื่อเป็น ธัญญดา วีระประสิทธิ์)

รหัสนักศึกษา 5107173 [ITM0056]

14 สิงหาคม 2551

อุบัติการณ์การละเมิดความปลอดภัยของข้อมูลข่าวสารมีแนวโน้มเพิ่มขึ้นอย่างรวดเร็ว เนื่องจากมีปัจจัยสนับสนุนหลายด้าน ได้แก่ เทคโนโลยี วัฒนธรรม การเมือง และกฎหมาย รวมไปถึงการเชื่อมโยงของระบบเครือข่ายคอมพิวเตอร์ โดยเฉพาะข้อมูลที่เกี่ยวพันกับความมั่นคงและโครงสร้างพื้นฐานของชาติ กิจกรรมที่ผิดกฎหมายทางอินเทอร์เน็ตเป็นผลมาจากวิวัฒนาการของเกม ทำให้มี "มือใหม่หัดแฮก" มากมาย อินเทอร์เน็ตจึงเป็นเวทีตลาดมืดของนักเจาะระบบคอมพิวเตอร์ อาชญากรด้านเทคโนโลยี และพวกผู้ก่อการร้าย (McAfee, July 2005) นอกจากนี้ ยังมีการละเมิดความปลอดภัยของข้อมูลข่าวสารแบบต่างๆ ได้แก่ การโจมตีแบบบอท (หรือเครือข่ายคอมพิวเตอร์ "ซอมบี้") ซอฟท์แวร์สอดแนม การหลอกลวงทางอินเทอร์เน็ต และเว็บไซด์ตรวจสอบเครดิตลวง ที่จ้องขายข้อมูลส่วนบุคคลและรหัสบัตรเครดิตที่ล้วงมาได้ (Time Magazine, August 2005; IEEE, December 2005)

เป้าหมายที่เป็นส่วนบุคคลและหน่วยงานของรัฐมีการป้องกันที่ดี ทำให้ผู้กระทำผิดเปลี่ยนเป้าหมายเป็นเป้าหมายที่โจมตีได้ง่ายกว่า ซึ่งได้แก่ สถาบันการศึกษา ผู้ใช้งานตามบ้าน พนักงานที่ทำงานแบบไม่อยู่กับที่ (Mobile Workforce) สถาบันการศึกษาเป็นเป้าหมายที่มีลักษณะที่น่าดึงดูดเนื่องจากมีลักษณะเฉพาะ คือ มีวัฒนธรรมแบบเปิด มีข้อมูลที่เป็นความลับ มีผู้ใช้และวิธีการเข้าถึงที่หลากหลาย และมีกิจกรรมที่เสี่ยงสูง

ลักษณะเฉพาะที่ทำให้สถานบันการศึกษาเป็นเป้าหมายของผู้กระทำผิด ได้แก่

1. วัฒนธรรมของการศึกษาและความปลอดภัย วัฒนธรรมของการศึกษาจะต้องถูกสร้างบนการเปิดกว้างของข้อมูลข่าวสาร มีการแสดงความคิดเห็น การเรียนรู้ การแบ่งปันและการตรวจสอบข้อมูลข่าวสาร ซึ่งทำให้เป็นช่องทางหนึ่งในการถูกโจมตีข้อมูลข่าวสาร

2.ข้อมูลที่เป็นความลับ สถาบันการศึกษาเป็นที่เก็บข้อมูลส่วนตัวเกี่ยวกับคณาจารย์ เจ้าหน้าที่ นักเรียน ศิษย์เก่า ข้อมูลงานวิจัย เช่น หมายเลขประกันสังคม หมายเลขใบขับขี่ ข้อมูลทางการเงินและทางการแพทย์ และผลการเรียน นอกจากนั้น สถาบันการศึกษาเป็นส่วนแรกที่มีการวิจัยและพัฒนานวัตกรรมเทคโนโลยีของประเทศ ซึ่งข้อมูลส่วนนี้และทรัพย์สินทางปัญญาจะถูกควบคุมจากนโยบายการคุ้มครองความปลอดภัยอย่างเคร่งครัด แต่อย่างไรก็ตาม ก็ยังมีช่องโหว่ที่ทำให้เกิดอันตรายต่อข้อมูลส่วนบุคคลและทรัพย์สินทางปัญญา

3.ผู้ใช้และวิธีการเข้าถึงที่หลากหลาย เครือข่ายการศึกษาถูกใช้เป็นประจำจากผู้ใช้ที่หลากหลายและมีภาระหน้าที่ที่แตกต่างกัน ผู้ใช้ก็คือ นักเรียน คณาจารย์ เจ้าหน้าที่ พนักงานชั่วคราว และผู้เยี่ยมชม ซึ่งสามารถเข้าสู่ระบบของสถาบันโดยเข้ามาในสถานศึกษา หรือเข้าถึงระบบโดยการล็อกอินจากที่สถานที่ต่างๆ เช่น ที่พัก, ห้องเรียน, ศูนย์คอมพิวเตอร์, มหาวิทยาลัยอื่น ผู้ดูแลระบบจะต้องเผชิญกับสิ่งแวดล้อมของเครือข่ายที่เปลี่ยนแปลงไป นั่นก็คือ การเปลี่ยนแปลงจำนวนนักเรียนในสถาบันการศึกษา ซึ่งมีอัตราเฉลี่ยการลาออกของนักเรียนชั้นปีที่ 1 และ 2 ถึง 50% (Washington Post.com, Sept 4, 2003)

4.กิจกรรมที่มีความเสี่ยงสูงบนเครือข่ายการศึกษา สถาบันการศึกษามีกิจกรรมที่มีความเสี่ยงสูงบนเครือข่าย ได้แก่ ระบบที่อนุญาติให้ผู้ใช้สามารถแลกเปลี่ยนไฟล์ระหว่างกันหรือใช้ทรัพยากรร่วมกันผ่านระบบเครือข่าย (peer-to-peer) โปรแกรมที่ใช้ในการสื่อสารและส่งข้อความในระหว่างเพื่อน หรือกลุ่มคนที่อยู่ในอินเทอร์เน็ต (instant messaging) และการเรียนผ่านสื่ออิเล็กทรอนิกส์ (e-learning) ถึงแม้ว่าจะมีนวัตกรรมการป้องกันต่างๆ มากมาย แต่ก็ยังมีช่องโหว่ที่ทำให้เกิดอันตรายต่อข้อมูลที่เป็นความลับ

การเผชิญกับการคุกคามความปลอดภัยของข้อมูลข่าวสารของสถาบันการศึกษา

การคุกคามความปลอดภัยของข้อมูลข่าวสารอาจเกิดขึ้นจากภายใน ได้แก่ นักเรียน เจ้าหน้าที่ คณาจารย์ หรือภายนอก ได้แก่ ผู้เจาะระบบเครือข่ายคอมพิวเตอร์ ผู้ก่อการร้าย องค์กรอาชญากรรม ที่มีความเกี่ยวข้องกับเครือข่ายสถาบันการศึกษา

การคุกคามความปลอดภัยของข้อมูลข่าวสารของสถาบันการศึกษา ได้แก่

1.การลักลอบโจมตี สถาบันการศึกษาเป็นเป้าหมายที่ดีเยี่ยมและเป็นหนทางในการเข้าสู่ข้อมูลที่เป็นความลับเนื่องจากมีการแบ่งปันข้อมูลข่าวสาร เมื่อไม่นานมานี้ ในสถาบันวิจัยหลายแห่ง หน่วยงานทางทหาร และนาซ่า ถูกวัยรุ่นชาวสวีเดนลักลอบเข้าระบบ (CNN.com, May 10, 2005) เป็นการชี้ให้เห็นว่ายังมีช่องโหว่ของการป้องกันความปลอดภัยข้อมูลข่าวสารของสถาบันการศึกษาและหน่วยงานที่สำคัญ ซึ่งทำให้ผู้ก่อการร้าย องค์กรอาชญากรรม และกลุ่มจารกรรม สามารถหาผลประโยชน์จากช่องโหว่นี้เพื่อโจมตีข้อมูลข่าวสารที่สำคัญ

2.การคุกคามของบอทเน็ต เนื่องจากธรรมชาติของระบบที่เปิดกว้างของเครือข่ายสถาบันการศึกษาทำให้เป็นจุดอ่อนที่ทำให้เกิดการระบาดของบอท MS-ISAC ได้ยกตัวอย่าง 3 ตัวอย่างในบทความ บอทเน็ท: อะไรที่คุณควรรู้ (Nov 2004) ของการระบาดของบอท โดยทุกตัวอย่างนั้นเกิดในสถาบันการศึกษา หนึ่งในตัวอย่างนั้นคือ มีการระบาดของบอทไปสู่เครื่องคอมพิวเตอร์ที่เชื่อมต่อกันถึง 7,200 เครื่อง โดยนักเรียนที่เป็นเจ้าของเครื่องที่เป็นตัวควบคุมบอทเน็ตไม่รู้ว่าคอมพิวเตอร์ของตนเป็นตัวแพร่บอท

3.การโจมตีแบบไม่รู้ตัว การโจมตีแบบนี้จะไม่เป็นอันตราย แต่การระบาดของบอทอาจจะทำให้การทำงานของเครื่องคอมพิวเตอร์ช้าลง ผู้ดูแลระบบเครือข่ายของสถาบันการศึกษาอาจจะต้องยุ่งยากในการจัดการกับเครือข่ายของคอมพิวเตอร์กว่า 100,000 เครื่องที่ประสบปัญหาเกี่ยวกับซอฟท์แวร์ที่ฝังมาในเครื่องคอมพิวเตอร์โดยไม่รู้ตัว บ่อยครั้งที่ตรวจสอบแล้วพบว่าเป็นเหตุการณ์บังเอิญเท่านั้น

ผลกระทบของความปลอดภัยสาธารณะ นโยบาย และการปฏิบัติ

เครือข่ายคอมพิวเตอร์มีการเชื่อมโยงกันมากขึ้น และมีความซับซ้อนมากขึ้น ทำให้ส่งผลกระทบต่อความปลอดภัยข้อมูลข่าวสารของสถาบันการศึกษาเพิ่มขึ้นด้วย ลิ่งที่เป็นอันตรายต่อข้อมูลส่วนบุคคลและทรัพย์สินทางปัญญา ความเสียหายทางการเงิน และการคุกคามโครงสร้างพื้นฐาน ส่งผลกระทบต่อสิทธิส่วนบุคคลและความปลอดภัยสาธารณะ

สิ่งที่เป็นอันตรายต่อข้อมูลส่วนบุคคล รวมถึงการขโมยข้อมูลที่เป็นข้อมูลของนักเรียน ผู้สมัครเข้าเรียน ผู้สมัครเข้าทำงาน คณาจารย์ และเจ้าหน้าที่ มีอัตราที่เพิ่มมากขึ้น ซึ่งเป็นตัวชี้ให้เห็นช่องโหว่ของระบบ ยกตัวอย่างเช่น ข้อมูลส่วนตัวของนักเรียนปัจจุบันและศิษย์เก่า ผู้สมัครและลูกจ้างกว่า 178,000 ข้อมูลของสำนักงานกองทุนช่วยเหลือทางด้านการเงินของมหาวิทยาลัย San Diego State ถูกเจาะเข้าเครื่องแม่ข่ายของระบบ (San Francisco Chronicle, April 2004) การถูกโจมตีของเครื่องแม่ข่าย 2 ตัวของมหาวิทยาลัย Colorados health center ทำให้เป็นอันตรายต่อหมายเลขประกันสังคม ชื่อ วันเกิด และที่อยู่กว่า 43,000 ข้อมูล (CNET, July 2005) มีการเจาะระบบการบันทึกข้อมูลของหมายเลขประกันสังคมและวันเกิดของประชาชนกว่า 197,000 คน จากมหาวิทยาลัย Texas (Statesman.com, April 2006)

ความเสียหายทางการเงิน ความเสียหายนี้จะเกิดขึ้นช้าๆ แต่ทำให้เกิดความเสียหายต่อความปลอดภัยสาธารณะและระบบรักษาความปลอดภัยอย่างร้ายแรง อันมีผลมาจากสถาบันมีการสูญเสียทางด้านการเงิน. หากการสูญเสียมีการดำเนินไปอย่างต่อเนื่อง รัฐบาลจำเป็นต้องเข้ามาแทรกแซง การสำรวจอย่างไม่เป็นทางการจาก 19 งานวิจัยของมหาวิทยาลัยต่างๆ (The Chronicle of Higher Education, March 19, 2004) แสดงให้เห็นการใช้เงินโดยเฉลี่ยครั้งละ $299,579 ในระยะเวลา 5 สัปดาห์ เพื่อแก้ความเสียหายที่เกิดจากหนอนอินเทอร์เน็ต (Blaster worm) ผลจากมหาวิทยาลัยที่ถูกสำรวจ พบว่า มหาลัย Stanford ได้จ่ายเงินมากกว่า $806,000 เพื่อแก้ไขเครื่องคอมพิวเตอร์ 6,000 เครื่อง และเสียเวลาไปกับการซ่อมเครื่อง 18,420 ชั่วโมง

การโจมตีบนโครงสร้างพื้นฐานที่สำคัญของสหรัฐอเมริกา อาจทำให้เกิดผลกระทบที่น่ากลัวที่สุดในสถาบันการศึกษา ผู้ประสงค์ร้ายสามารถหาผลประโยชน์จากช่องโหว่ของการป้องกันความปลอดภัยนี้และเป็นเหตุให้เกิดความเสียหายด้วยการโจมตีด้วยไวรัสที่มีจุดประสงค์เพื่อทำให้ระบบไม่สามารถให้บริการได้ (DDOS) บนระบบโครงสร้างพื้นฐานที่จำเป็นของสหรัฐอเมริกา โดยคอมพิวเตอร์ของมหาวิทยาลัยทำการแพร่ซอฟท์แวร์ที่ฝังมาในเครื่องคอมพิวเตอร์โดยไม่รู้ตัว การโจมตีโดยไวรัสที่มีจุดประสงค์เพื่อทำให้ระบบไม่สามารถให้บริการได้บนโมโครซอฟ (February 2004) ส่งผลกับความรวดเร็ว และประสิทธิผลของการทำงาน การกระทำที่เป็นอันตรายต่อระบบ 911 (November 2003) ส่งผลกับความหายนะบนความปลอดภัยสาธารณะ

ข้อมูลการโจมตีข้อมูลข่าวสารทั่วโลก

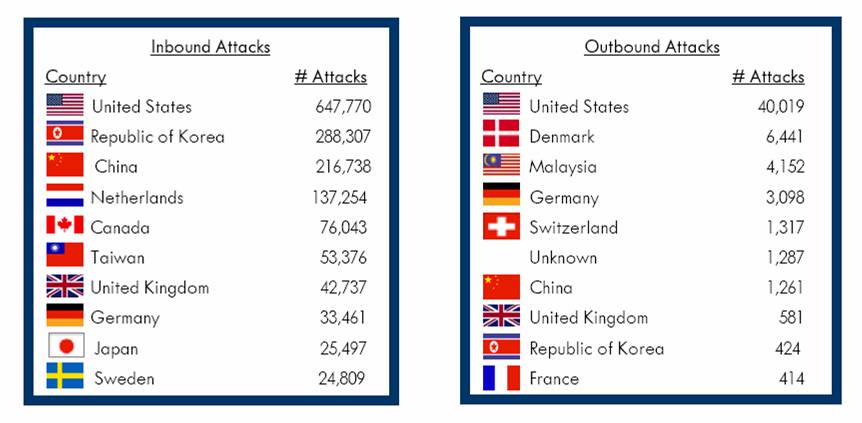

ผลของการวิเคราะห์เครือข่ายระดับสูง พบว่ามีการโจมตีด้านระบบข้อมูลข่าวสารของสถาบันต่างๆ โดยมีการโจมตีข้อมูลข่าวสารภายในประเทศ จาก 173 ประเทศที่เกี่ยวข้อง 3 อันดับแรก ได้แก่ สหรัฐอเมริกา เกาหลี และจีน และการโจมตีข้อมูลข่าวสารระหว่างประเทศ จาก 87 ประเทศที่เกี่ยวข้อง 3 อันดับแรก ได้แก่ สหรัฐอเมริกา เดนมาร์ก และมาเลเซีย

ภาพที่ 1 สิบประเทศแรกที่มีการโจมตีข้อมูลข่าวสาร

รายงานสรุปผลการตอบสนองเหตุละเมิดความปลอดภัยคอมพิวเตอร์ของประเทศไทย

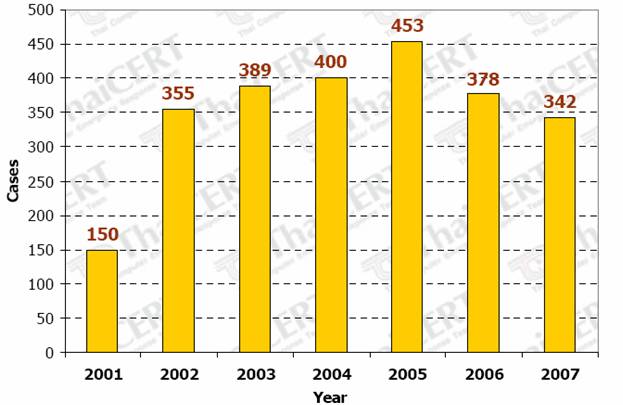

ศูนย์ประสานงานการรักษาความปลอดภัยคอมพิวเตอร์ประเทศไทย ได้ทำรายงานสรุปผลการตอบสนองเหตุละเมิดความปลอดภัยคอมพิวเตอร์ โดยมีจำนวนเหตุละเมิดความปลอดภัยทางคอมพิวเตอร์ตั้งแต่ปี 2545 (ค.ศ.2001) ถึงปี 2550 (ค.ศ.2007) ดังแผนภูมิ

แผนภูมิที่ 1 จำนวนเหตุละเมิดความปลอดภัยคอมพิวเตอร์ตั้งแต่ปี 2545 (ค.ศ.2001) ถึงปี 2550 (ค.ศ.2007)

จากแผนภูมิ พบว่า จำนวนเหตุละเมิดความปลอดภัยทางคอมพิวเตอร์มีแนวโน้มลดลง ซึ่งอาจเกิดจากการที่ผู้ใช้โดยเฉพาะอย่างยิ่งผู้ใช้ทั่วไปที่ไม่ใช่ผู้ดูแลระบบคอมพิวเตอร์ มีความตื่นตัวเกี่ยวกับภัยคุกคามทางระบบคอมพิวเตอร์มากขึ้น ทำให้มีการพัฒนาความพร้อมเพื่อรับมือกับเหตุละเมิดนั้น

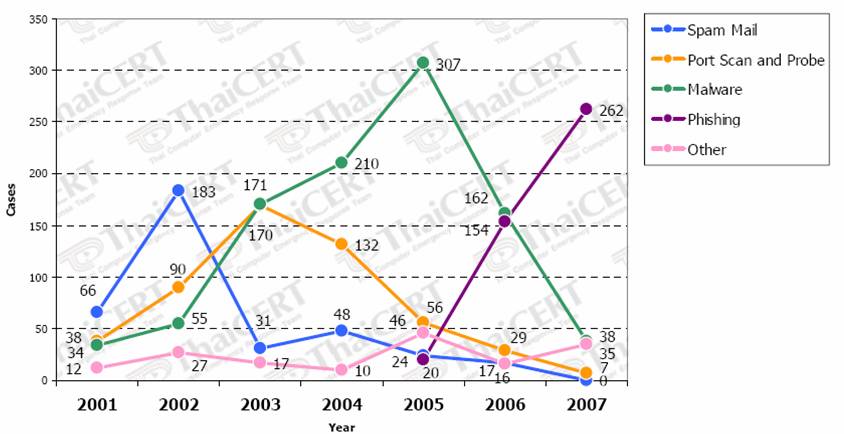

นอกจากนี้ ยังมีการจำแนกเหตุละเมิดความปลอดภัยคอมพิวเตอร์ตั้งแต่ปี 2545 (ค.ศ.2001) ถึงปี 2550 (ค.ศ.2007) ตามประเภท ดังแผนภูมิ

แผนภูมิที่ 2 จำนวนเหตุละเมิดความปลอดภัยคอมพิวเตอร์ตั้งแต่ปี 2545 (ค.ศ.2001) ถึงปี 2550 (ค.ศ.2007)จำแนกตามประเภท

จากแผนภูมิ พบว่า ข้อมูลปี 2550 ประเภทเหตุละเมิดที่มีจำนวนมากที่สุดคือ เหตุละเมิดรูปแบบฟิชชิ่ง กล่าวได้ว่าภัยคุกคามระบบคอมพิวเตอร์ได้เปลี่ยนมาเป็นการโจมตีที่เป้าหมายเกี่ยวข้องกับด้านการทำธุรกรรมและการเงินส่วนบุคคลมากขึ้น โดยเฉพาะการทำฟิชชิ่ง ซึ่งก็คือ การโจมตีในรูปแบบของการปลอมแปลงอีเมล์และทำการสร้างเว็บไซต์ปลอม เพื่อทำการหลอกลงให้เหยื่อหรือผู้รับอีเมล์เปิดเผยข้อมูลทางด้านการเงินหรือข้อมูลส่วนบุคคลนั่นเอง

ตัวอย่างอาชญากรรมคอมพิวเตอร์ที่ผ่านมา

ค.ศ.1980

Hacking เครือข่ายคอมพิวเตอร์ของ Digital Equipment Corporation ที่บริษัท U.S.Leasing ด้วยการหลอกถามข้อมูล Login ทำ Logic Bomb สั่งให้เครื่องพิมพ์พิมพ์ข้อความทั้งวันทั้งคืน แล้วปล่อย Virus เข้าไปทำลายฐานข้อมูลของบริษัททั้งหมด

ค.ศ.1983 ภาพยนต์ 2 เรื่องของสหรัฐอเมริกา จำลองเหตุการณ์ที่เกิดขึ้นจากเรื่องจริง เรื่องแรก คือ "141 Hackers" เป็นเรื่องราวของเด็กหนุ่มที่ถูกจับในปี ค.ศ.1983 ฐานลักลอบใช้เครื่องคอมพิวเตอร์ และโมเด็มโทรศัพท์ เจาะเข้าไปในระบบคอมพิวเตอร์ของหน่วยงานต่างๆ ประมาณ 80 กว่าแห่ง รวมทั้งสถาบันโรคมะเร็ง Sloan Kettering Memorial Cancer Institute, ธนาคาร Security Pacific National Bank และสถาบันวิจัย Los Alamos National Laboratory) ในจำนวนนี้มีแฟ้มข้อมูลขององค์การสหประชาชาติ โดยข้อมูลของสถาบันโรคมะเร็งถูกทำลายบางส่วน การกระทำดังกล่าวถูกตัดสินว่าเป็นความผิดฐานใช้โทรศัพท์รบกวนผู้อื่น เรื่องที่สองชื่อ War Game สร้างขึ้นในปีเดียวกัน (ค.ศ.1983) ซึ่งในภาพยนต์ดังกล่าวได้จำลองเหตุการณ์ที่เกิดขึ้นจริง เป็นเรื่องของเด็กหนุ่มผู้มีอัจฉริยะทางคอมพิวเตอร์ สามารถเจาะเข้าไปในระบบคอมพิวเตอร์ของกองกำลังป้องกันภัยทางอากาศในพื้นที่ภาคเหนือของสหรัฐ North Air Defense (NORAD) Command in Wyoming ที่ตั้งอยู่ในมลรัฐไวโอมิง และเกือบทำให้เกิดสงครามปรมาณูโดยอุบัติเหตุ

ผลกระทบของภาพยนตร์ที่ทำจากเรื่องจริงทั้งสองเรื่องนี้ ได้ถูกนำเข้าสู่ที่ประชุมสภา Congress ของสหรัฐหลายครั้งและในเดือนกันยายน ค.ศ.1983 และได้มีการนำตัวนาย Neal Patrick หนึ่งในผู้กระทำความผิดในแก๊ง 141 Hackers มาให้ปากคำในเรื่องการลักลอบใช้คอมพิวเตอร์โดยปราศจากอำนาจ และก่อนให้ปากคำได้มีการนำภาพยนต์เรื่อง War Game มาฉายให้กรรมการผู้ไต่สวนชมเพื่อเป็นหลักฐานแสดงให้เห็นว่าผู้ต้องหากระทำความผิดได้จริงอย่างไร

ค.ศ.1988นายมอริส นักศึกษา ม.คอร์แนล สร้าง Worm และปล่อยไว้ที่ระบบปฏิบัติการ Unix ของ MIT และได้ระบาดไปสู่ระบบเครือข่ายอื่นๆ ที่เชื่อมต่อด้วยกันอย่างรวดเร็ว ทำระบบเครือข่ายล่มตามๆ กัน

ค.ศ.1994

นายมิทนิค นักเจาะข้อมูลที่ชอบทดลองและท้าทายความสามารถของตน ได้เจาะระบบเครือข่ายคอมพิวเตอร์ของ San Diego Supercomputer Center โดยผ่านระบบโทรศัพท์ และต่อมาเจาะระบบเครือข่ายคอมพิวเตอร์ของ The Well และ NetCom ซึ่งจากการเขียนโปรแกรมติดตามพฤติกรรมการก่ออาชญากรรม และการใช้อุปกรณ์ตามจับแบบเซลลูล่าร์ของ F.B.I. ทำให้สามารถจับตัวนายมิทนิคมาดำเนินคดีได้ภายในไม่ถึงสองเดือน

ค.ศ.1996

ชาวสวีเดนเจาะเข้า Web Site ของ CIA (Central Intelligence Agency ของสหรัฐฯ) และทิ้งข้อความว่า Central Stupidity Agency

ค.ศ.1997แฮกเกอร์ได้เจาะเข้าไปในระบบรักษาความปลอดภัยของ Yahoo และได้แจ้งว่าใครก็ตามที่เข้ามาใช้บริการของ Yahoo ในเดือนธันวาคมจะต้องติดไวรัสที่มีชื่อว่า "Logic bomb/Worm" โดยที่บริการของ Yahoo จะมีผู้ใช้ประมาณ 26 ล้านคนต่อเดือน และไวรัสดังกล่าวได้รับการกำหนดให้ทำลายระบบคอมพิวเตอร์นับล้านทั่วโลก

ค.ศ.1998

Hacker ในประเทศสวีเดนและแคนาดา เจาะเข้าระบบคอมพิวเตอร์ของ ม.สแตนฟอร์ด และขโมยข้อมูลรหัสผ่านไปกว่า 5,000 รหัส

ตัวอย่างอาชญากรรมในประเทศไทย

กรณี Sanook.com

มีการแอบอ้างชื่อ ส่งข้อมูลไปแจ้งขอแก้ไข IP address ที่ InterNic ซึ่งทาง InterNic นั้นใช้เครื่องคอมพิวเตอร์ทำงานรับข้อมูลและแก้ไขแบบอัตโนมัติแทนคนทั้งหมด ลักษณะ Robot โดยได้แก้เป็น IP หมายเลขอื่นๆ ที่ไม่มีตัวตนจริง หลังจากนั้น InterNic จะกระจายข้อมูลไปยัง Root ต่างๆ ให้เปลี่ยนแปลง ดังนั้น เมื่อคนทั้งโลก จะเข้าเว็บของ Sanook.com ก็จะชี้ไปยัง IP ปลอมดังกล่าว ทำให้ไม่สามารถเข้าเว็บจริงได้ ทั้งๆที่ เว็บของ Sanook ก็ยังเปิดใช้บริการอยู่ตามปกติ กรณีนี้ ได้สืบทราบว่า ผู้ทำคือใคร ใช้ account ของ ISP รายใด ใช้หมายเลขโทร.ใด แต่ไม่อาจดำเนินคดีได้ ในช่วงเวลาดังกล่าวนั้น มีเว็บไซต์ชั้นนำหลายราย ก็ถูกกระทำในลักษณะนี้ เช่น Thaimail.com ฯลฯ

ปัญหาคือ ข้อหาฐานความผิด, มูลค่าความเสียหาย, ผู้เป็นเจ้าของ account ที่เข้าไปแก้ไขข้อมูลนั้น จะถือว่าเป็นผู้กระทำผิดได้หรือไม่, การแสวงหาหลักฐาน

กรณี Thailand.com

เป็นกรณีของผู้ใช้ชื่อว่า ซอนย่า รักไทย ขั้นแรก ส่งข้อมูลไปที่ InterNic ขอแก้ไข หมายเลขโทรศัพท์และที่ติดต่อ เพื่อไม่ให้ติดต่อกลับได้ แต่ยังใช้ชื่อเจ้าของเดิม ขั้นต่อมา ได้แจ้งให้เปลี่ยนชื่อเจ้าของเป็น ซอนย่า รักไทย และที่อยู่ใหม่ โดยอ้างว่าได้ซื้อโดเมนนั้นมาจากเจ้าของเดิม แล้วตั้งเว็บใหม่บนเครื่องใหม่ โดยใช้โดเมนว่า Thailand.com ต่อมาเมื่อเจ้าของเดิมทักทวง ก็อ้างว่าได้ซื้อมาและพร้อมจะขายคืนให้ในราคาเดิมคือ 5 ล้านบาท และได้ส่งเอกสารการซื้อขาย บัตรประชาชนปลอมของเจ้าของเดิม (บัตรเป็นภาษาอังกฤษ) และหนังสือยืนยันรับรองมีตราประทับของหน่วยราชการ (ไม่มีตัวตน) ไปให้ InterNic จนในที่สุดเจ้าของเดิมต้องแสดงหลักฐานต่างๆยืนยันพร้อมคำรับรองของบริษัทผู้รับฝากเว็บในสหรัฐฯไปให้ InterNic จึงได้โดเมนนั้นกลับคืนมา เจ้าของเดิมไม่อาจใช้เว็บนั้นได้ประมาณ 1 เดือนเศษ

ปัญหาคือ ข้อหาฐานความผิด, มูลค่าความเสียหาย, ใครเป็นผู้เสียหาย เพราะไม่อาจหาหลักฐานแสดงความเป็นเจ้าของโดเมนที่ถูกต้องได้ (ไม่มีเอกสารสิทธิ), การแสวงหาหลักฐานเนื่องจาก ผู้ดูแลเครื่อง Server ใหม่ไม่ยอมให้หลักฐานการขอเช่าเนื้อที่ ทั้งชื่อที่อยู่และด้านการเงิน (แนวทางการช่วยเหลือ ควรให้ THNIC เป็นผู้ประสานกับ InterNic ในการรับรอง)

ปัญหากรณี ISP แห่งหนึ่ง ถูกพนักงานเดิมที่ไล่ออกไป แก้ไขเว็บ

ISP แห่งหนึ่งในประเทศไทย เมื่อได้ไล่พนักงานกลุ่มหนึ่งออกไปแล้ว ปรากฏว่าเว็บไซต์ของ ISP รายนั้น ได้ถูกเพิ่มเติมข้อมูลกลายเป็น เว็บลามกอนาจาร และได้ใช้ชื่อ E-Mail ของผู้บริหาร ส่งไปด่าทอผู้อื่น

ปัญหากรณี แอบใช้ Account InterNet ของผู้อื่น

การแอบลักลอบใช้ Account Internet ของผู้อื่น ทำให้ผู้นั้นต้องจ่ายค่าชั่วโมงมากขึ้น หรือเสียเวลาชั่วโมงการใช้งาน (คล้ายกับการจูนโทรศัพท์มือถือของผู้อื่น) จากการสืบสวนบางรายทราบว่า ใครเป็นผู้ใช้ บางรายทราบเพียงหมายเลขโทรศัพท์ที่ใช้ในการติดต่อ (จาก Caller ID) และบางรายใช้หมายเลขโทรศัพท์เดียวกัน กับ Account หลายๆราย

ปัญหา คือ ผู้กระทำผิดรู้ Account และ รหัสลับได้อย่างไร เจ้าของเป็นผู้บอกเอง หรือมี Hacker เข้ามาในระบบแล้วนำข้อมูลไป ,ใครเป็นผู้เสียหาย ISP หรือ ผู้ใช้บริการ, ฐานความผิดข้อหาใด แพ่ง หรือ อาญา , สิทธิในการใช้บริการ ชั่วโมงใช้งาน เป็นทรัพย์หรือไม่ , หลักฐานที่ต้องใช้ บันทึกหมายเลขโทรศัพท์ที่ติดต่อใช้บริการ Caller ID ได้หรือไม่ , ใครที่ต้องถือว่าเป็นผู้กระทำผิด คนในบ้านหรือเจ้าบ้าน ถ้าไม่มีใครรับจะทำอย่างไร , ที่เกิดเหตุเป็นที่ใด เป็นที่ตั้ง ISP หรือที่บ้านผู้กระทำผิด หรือที่บ้านขอเจ้าของ Account , การประเมินค่าความเสียหาย

ปัญหากรณี เว็บที่ส่งเสริมการขายสินค้าของไทย 3 แห่ง ถูกใส่ร้าย

มีเว็บที่ส่งเสริมเผยแพร่สินค้าไทยสู่ตลาดโลก 3 เว็บไซต์ ได้ถูกกลุ่มผู้ไม่หวังดี ปลอม อี-เมล์ ของเว็บดังกล่าว แล้วส่งไปยังผู้ใช้อินเทอร์เน็ตทั่วโลกประมาณ 4 ล้านฉบับ เป็นลักษณะ Spam Mail และได้ใส่ร้ายเว็บดังกล่าวว่า " เป็นเว็บที่ฉ้อโกง จะนำชื่อและหมายเลขบัตรเครดิตของผู้ที่สนใจเข้ามาซื้อของ ไปใช้ในทางที่ผิด ขอให้อย่าเข้าเว็บไทยทั้ง 3 ดังกล่าว " ผลร้ายที่เกิดขึ้น นอกจากจะทำให้คนทั้งโลกไม่เข้าไปชมเว็บดังกล่าวแล้ว ยังทำให้องค์กรต่อต้าน Spam Mail สั่งให้ Web Hosting ยุติ ปิดการให้บริการ เว็บไทยทั้ง 3 อีกด้วย

ปัญหากรณี อาจารย์ในสถานศึกษา ถูกแอบขโมยข้อมูลตำราและข้อสอบ

อาจารย์ในสถานศึกษาแห่งหนึ่ง ได้ใช้เวลากว่า 3 ปี เขียนตำราไว้ รวมเกือบ 1,000 ไฟล์ รวมทั้งข้อสอบ ข้อเฉลย และคะแนนสอบ เก็บไว้ในเครื่อง PC ของตนในห้องทำงานส่วนตัว แต่เนื่องจากได้มีการต่อเชื่อมโยงเป็นเครือข่าย LAN ไว้ทั้งสถานศึกษา จึงทำให้มีบุคคลอื่นสามารถเข้ามาดึงข้อมูลในเครื่อง PC ทั้งหมดที่มีไปได้

ปัญหากรณี การสั่งซื้อของจากการประมูล eBay.com

เว็บไซต์ eBay.Com เป็นเว็บที่เปิดโอกาสให้บุคคลทั่วไป ประกาศขายสินค้าโดยการประมูลบนเว็บ กรณีปัญหาคือ มีบุคคลในประเทศไทย ได้เข้าไปในเว็บ eBay.Com และพบว่า มีชายชาวอเมริกัน ได้ประกาศขายเครื่องโทรทัศน์ใช้แล้ว ขนาดจอภาพ 50 นิ้ว เกิดความสนใจจึงได้เข้าไปร่วมประมูล ต่อมาชายชาวอเมริกันดังกล่าวได้ส่ง e-mail ว่าเป็นผู้ชนะการประมูล ขอให้ส่งเงินเข้าบัญชีเป็นจำนวน 266,000 บาท หลังจากนั้น บุคคลในประเทศไทย ได้รับกล่องพัสดุขนาดใหญ่ จากบริษัทขนส่ง FedEx ที่กล่องเขียนว่าเป็น อีเล็กทรอนิกส์ แต่เมื่อเปิดกล่องดูพบว่าเป็นเพียงตุ๊กตา และเครื่องแก้วที่แตกแล้ว

ปัญหากรณี การแอบอ้างใช้ชื่อ และข้อมูลของบุคคลอื่น ขอฟรี E-mail

มีการแอบอ้าง ใช้ชื่อและข้อมูลของบุคคลอื่น ซึ่งเป็นผู้มีชื่อเสียง ไปขอใช้ ฟรี e-mail แล้วใช้ e-mail เข้าไปลงทะเบียนเล่นเกมส์ออนไลน์ และส่ง e-mail ไปยังผู้อื่นโดยอ้างว่าเป็นบุคคลผู้มีชื่อเสียงนั้นจริง ซึ่งอาจทำให้ผู้อื่นดูแคลนหรือลดความเชื่อถือศรัทธา

ปัญหากรณี พนักงานบริษัทที่รับออกแบบพัฒนาเว็บไซต์

บริษัทชั้นนำแห่งหนึ่งที่รับออกแบบและพัฒนาเว็บไซต์ ซึ่งมีลูกค้าทั้งในและต่างประเทศได้ถูกพนักงานในบริษัทนั้น แอบไปรับงานนอก โดยใช้ ทรัพยากร, อุปกรณ์เครื่องมือ, Software และเทคโนโลยี ต่างๆ ของบริษัท ใช้ในการพัฒนา และแอบอ้างผลงานของบริษัทฯ (ซึ่งต้องทำหลายคน) ว่าเป็นผลงานของตนเองในการเสนอขอทำงาน

กระทรวงเทคโนโลยีสารสนเทศและการสื่อสารถูกแฮก

วันที่ 19 ก.ค. 50 เวลา 11.50 น. เว็บไซต์ของกระทรวงเทคโนโลยีสารสนเทศและการสื่อสาร //www.mict.go.th ถูกแฮกเกอร์นำภาพของ พ.ต.ท.ทักษิณ ชินวัตร อดีตนายกรัฐมนตรี รูปธงชาติ พร้อมข้อความที่ไม่เหมาะสม และมีรูปของ พล.อ. สนธิ บุญยรัตกลิน ผู้บัญชาการทหารบก ในฐานะประธานคณะมนตรีความมั่นคงแห่งชาติ มีข้อความว่า เอา คมช. คืนไป เอาทักษิณคืนมา ไปแสดงไว้บนหน้าเว็บไซต์กระทรวงไอซีที ประมาณ 20 นาที

แฮกเกอร์ เจาะ-ดูดเงิน ลูกค้ากรุงไทย

เจ้าหน้าที่ตำรวจกองบังคับการปราบปรามอาชญากรรมทางเศรษฐกิจและเทคโนโลยี (ปศท.) ได้รับแจ้งจากธนาคารกรุงไทยจำกัด (มหาชน) สำนักงานใหญ่ เมื่อวันที่ 10 เมษายน 51 ว่า มีลูกค้าของธนาคารหลายรายร้องเรียนว่าเงินในบัญชีธนาคารที่ได้มีการเปิดบัญชีออนไลน์ หรือที่เรียกกันว่าการใช้โปรแกรม ID-PLUS+ ถูกดึงเงินออกจากบัญชีไปยอดเงินรวมไม่ต่ำกว่า 800,000 บาท ซึ่งแฮกเกอร์เป็นนักเรียน กศน.อยู่ที่ศูนย์การศึกษานอกโรงเรียนจังหวัดสมุทรปราการ

เว็บสภาโดนแฮก! เปลี่ยนรูป 'ชัย ชิดชอบ'

8 กรกฎาคม 2551 ได้มีแฮกเกอร์มือดีเข้าไปแฮกในเว็บไซต์ของรัฐสภา //www.parliament.go.th ในส่วนข้อมูลประวัติของนายชัย ชิดชอบ ประธานรัฐสภาและประธาน สภาผู้แทนราษฎร โดยได้เปลี่ยนรูปนายชัยเป็นรูปตัวเงินตัวทอง โดยมีการโพสต์นานประมาณ 10 นาที ก่อนที่เจ้าหน้าที่จะตรวจพบและแก้ไขจนเรียบร้อย

References

McAfee, Virtual Criminology Report: North American Study into Organized Crime and the Internet, McAfee, July, 2005, //www.mcafeesecurity.com/us/local_content/misc/mcafee_na_virtual_ criminology_report.pdf

Thornburgh, N., The Invasion of the Chinese Cyberspies, Time Magazine, August, 29, 2005, //www.time.com/time/magazine/printout/0,8816,1098961,00.html

Goth, Greg, Higher-Ed Networks Begin Circling the Wagons", IEEE Distributed Systems Online, (6:12), December, 2005, //csdl2.computer.org/persagen/DLAbsToc.jsp?resourcePath= /dl/mags/ds/&toc=comp/mags/ds/2005/12/oztoc.xml

Staff Reporter, Students infecting university system with viruses, Washingtonpost.com, September 4, 2003.

Sieberg, D., Hacker infiltrated government computers, CNN.com, May 10, 2005., //www.cnn.com/2005/TECH/05/10/govt.computer.hacker/

Multi-State Information Sharing and Analysis Center (MS-ISAC), What You Need To Know About Botnets!, MS-ISAC, November 2004, //whitepapers.silicon.com/0,39024759,60125590p-39001181q,00.htm

Schevitz, Tanya, Colleges leaking confidential data Students compromised by Internet intrusions, San Francisco Chronicle, April 5, 2004,

Evers, Joris, University of Colorado servers hacked, CNETNews.com, July 22, 2005, //news.com.com/University+of+Colorado+servers+hacked/2110-7349_3800712.html?part=rss&tag=5800712&subj=news

Haruwitz, Ralph, Computer records on 197,000 people breached at UT , Statesman.com, April 24, 2006, //www.statesman.com/news/content/news/stories/local/04/24utcomputers.html

//www.sfgate.com/cgi-bin/article.cgi?file=/c/a/2004/ 04/05/MNGGP60LNV1.DTL

Foster, Andrea L., Colleges Brace for the Next Worm, The Chronicle of Higher Education, March 19, 2003, //chronicle.com/weekly/v50/i28/28a02901.htm

National Institute of Standards and Technology (NIST), Federal Information Processing Standards Publication: Standards for Security Categorization of Federal Information and Information Systems. (FIPS PUB 199), NIST, Feb, 2004, //www.csrc.nist.gov/publications/ fips/fips199/FIPS-PUB-199-final.pdf

United States National Infrastructure Advisory Council, National Strategy to Secure Cyberspace, U.S. National Infrastructure Advisory Council, February 14, 2003, //www.whitehouse.gov/pcipb

Steffani A. Burd.The Impact of Information Security in Academic Institutions on Public Safety and Security: Assessing the Impact and Developing Solutions for Policy and Practice. The U.S. Department of Justice, October 2006.

ดร.ทวีศักดิ์ กออนันตกูล. โครงการพัฒนากฎหมายเทคโนโลยีสารสนเทศ อาชญากรรมคอมพิวเตอร์. ไอทีปริทัศน์ ปีที่ 6 ฉบับที่ 9 ประจำเดือนพฤศจิกายน - ธันวาคม 2541.

พ.ต.อ.ญาณพล ยั่งยืน. กรณีตัวอย่าง อาชญากรรมทางคอมพิวเตอร์ ในประเทศไทย. ศูนย์ข้อมูลข้อสนเทศ สำนักงานตำรวจแห่งชาติ พฤศจิกายน 2549.

ณัฐพงษ์ แสงเลิศศิลปชัย. รายงานสรุปผลการตอบสนองเหตุละเมิดความปลอดภัยคอมพิวเตอร์ปี 2550. ศูนย์ประสานงานการรักษาความปลอดภัยคอมพิวเตอร์ประเทศไทย, กุมภาพันธ์ 2551.

//www.thairath.co.th/offline.php?section=hotnews&content=54574

//www.thairath.co.th/offline.php?section=hotnews&content=86542

//www.thairath.co.th/offline.php?section=hotnews&content=96450