|

มาตรฐานความปลอดภัยด้านเทคโนโลยีสารสนเทศ(ต่อ)

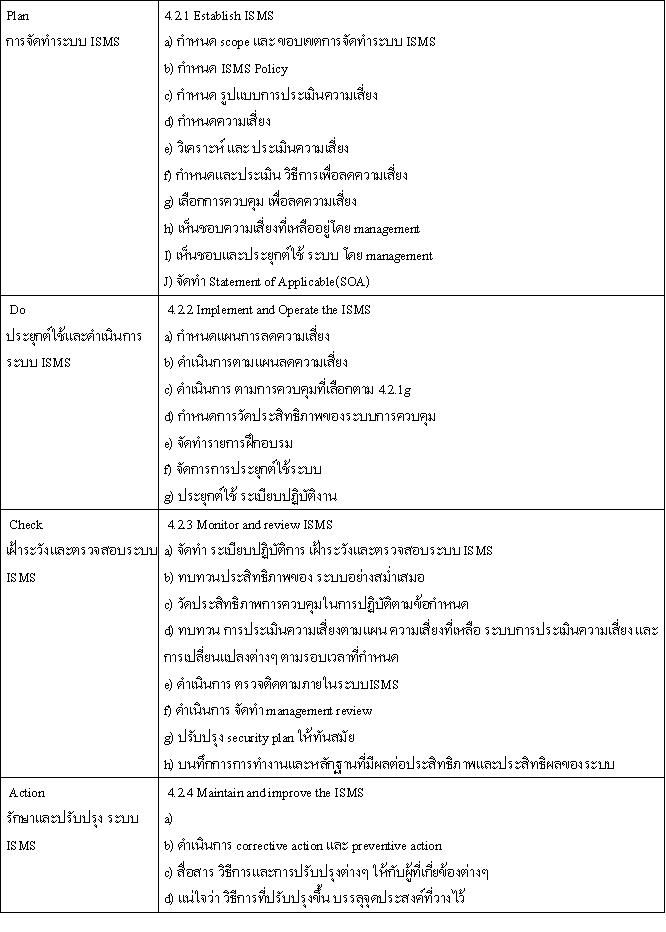

ระบบ ISMS เป็นระบบ Dynamic system ที่ใช้โครงสร้าง PDCA ดังนั้น ระบบจะมีการหมุนเพื่อปรับปรุงอย่างต่อเนื่องอยู่ตลอดเวลาไม่มีที่สิ้นสุด โดยโครงสร้างของข้อกำหนด จะถูกแบ่งตาม PDCA ดังนี้

ตารางที่ 1 โครงสร้างของข้อกำหนด ISO/IEC27001:2005

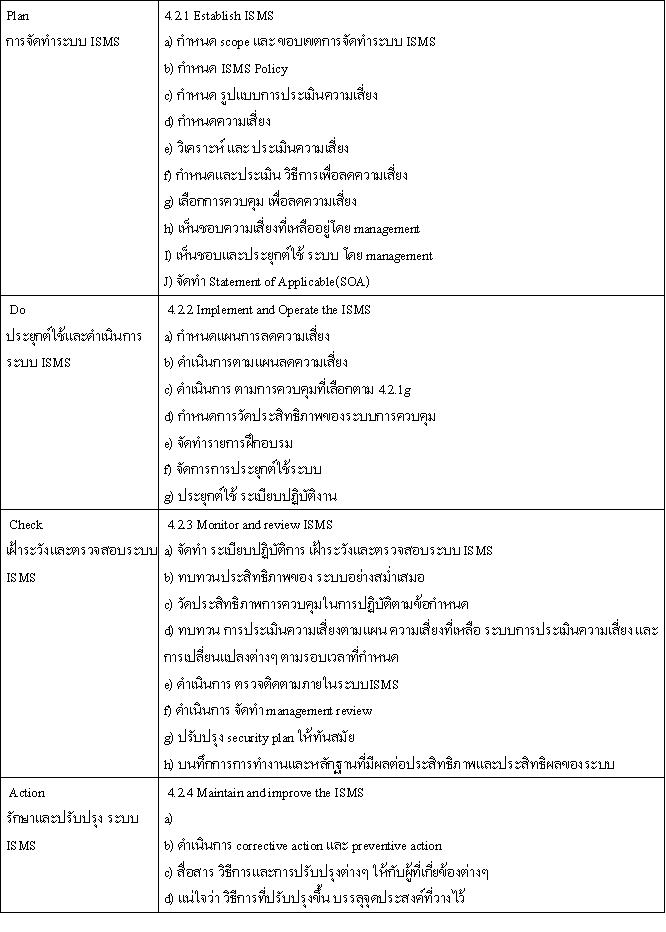

นอFree TextEditor กจากนี้ บางข้อกำหนดในระบบ ISMS ถูกแยกมากล่าวเพื่อชี้แจงรายละเอียดดังนี้ กจากนี้ บางข้อกำหนดในระบบ ISMS ถูกแยกมากล่าวเพื่อชี้แจงรายละเอียดดังนี้

ตารางที่ 2 บางข้อกำหนดของ ISMS

ความแตกต่างระหว่างมาตรฐาน ISO/IEC27001 กับ ISO/IEC17799-2005 สามารถอธิบายโดยย่อได้ดังนี้

1.ขอบเขต (Scope)

2.ศัพท์เทคนิคและนิยาม (Terms and definitions)

3.โครงสร้างของมาตรฐาน (Structure of this standard)

4.การประเมินความเสี่ยงและการจัดการกับความเสี่ยง / ลด / โอนย้าย / ยอมรับความเสี่ยง (Risk assessment and treatment)

สำหรับมาตรฐาน ISO/IEC 17799-2005 ว่าด้วยเรื่องของวิธีปฏิบัติที่จะนำไปสู่ระบบบริหาร จัดการความมั่นคงปลอดภัยที่องค์กรได้จัดทำขึ้น ซึ่งจะต้องเป็นไปตามข้อกำหนดในมาตรฐาน ISO/IEC27001 รายละเอียดของมาตรฐานนี้จะบอกถึงวิธีปฏิบัติในการลดความเสี่ยงที่เกิดจากจุดอ่อนของระบบโดยแบ่งเป็นหัวข้อหลักที่เกี่ยวข้องกับระบบ และให้แนวทางว่าผู้จัดทำควรปฏิบัติอย่างไร ซึ่งผู้ใช้สามารถเพิ่มเติมมาตรการหรือใช้วิธีการที่มีความมั่นคงปลอดภัยเพียงพอ หรือเหมาะสมตามที่องค์กระได้ประเมินไว้

ประโยชน์ของมาตรฐาน ISO 27001

1. สร้างความได้เปรียบทางการแข่งขัน พร้อมทั้งโอกาสทางธุรกิจขององค์กร เพราะการมีข้อมูลและระบบการ จัดเก็บข้อมูล ที่มีความปลอดภัย เที่ยงตรงและพร้อมใช้งานตลอดเวลา

2. เป็นการปฏิบัติให้สอดคล้องกับกฎหมาย และพระราชบัญญัติ

3. สร้างความมั่นใจให้กับบริษัทคู่ค้ารับประกันความต่อเนื่องในการทำธุรกิจระหว่างคู่ค้า

4. มีการประเมินความเสี่ยง การแยกแยะภัยคุกคามของข้อมูลการรับรู้จุดอ่อนและความเป็นไปได้ของความเสี่ยง และจากการพิจารณาอย่างถี่ถ้วนของผลกระทบที่จะเกิดนี่เองย่อมส่งผลดีกับธุรกิจท่านในการเลือกลงทุนที่จะก่อประโยชน์และคุ้มค่าที่สุด

11 Module เพื่อเป็นกรอบด้านการควบคุมระบบความปลอดภัยข้อมูล (ISO/IEC17799:2005)

ระบบ ISO/IEC 27001:2005 มีการแนะนำให้ประยุกต์ ข้อกำหนดของ ISO/IEC 17799:2005 มาใช้ในการควบคุมและจัดการเกี่ยวกับความเสี่ยงที่เกิดขึ้น (ตามข้อกำหนด 4.2.1 ของ ISO/IEC 27001:2005) และหากองค์กรจะไม่เลือกประยุกต์และ/หรือใช้บางส่วน ข้อกำหนดของ 17799:2005 สามารถกระทำได้แต่ต้องมีการอธิบายสาเหตุของการไม่เลือกประยุกต์ใช้ให้ชัดเจนไว้ใน SOA (ตามข้อกำหนด 4.2.1 ของ ISO/IEC 27001:2005) และสำหรับระบบ ISO/IEC 17799:2005 เป็นกรอบด้านการควบคุมระบบ ความปลอดภัยข้อมูล ซึ่งแบ่งออกเป็น 11 การควบคุมหลักดังนี้

1. Security policy นโยบายความมั่นคงปลอดภัยขององค์กร

2. Organization Information Security-โครงสร้างความมั่นคงปลอดภัยขององค์กร

3. Asset Management Security - การจัดหมวดหมู่และการควบคุมทรัพย์สินขององค์กร

4. Human Resource Security -มาตรฐานของบุคลากรเพื่อสร้างความมั่นคงปลอดภัยให้กับองค์กร

5. Physical and environment Security ความมั่นคงปลอดภัยทางกายภาพและสิ่งแวดล้อมขององค์กร

6. Communications and Operations management การบริหารจัดการด้านการสื่อสารและการดำเนินงานของ เครือข่ายสารสนเทศและองค์กร

7. Access Control การควบคุมการเข้าถึงระบบสารสนเทศขององค์กร

8. Information systems acquisition, development and Maintenance การพัฒนาและดูแลระบบสารสนเทศ

9. Information security incident Management การบริหารจัดการเหตุการณ์ละเมิดความมั่นคงปลอดภัย

10. Business continuity management-การบริหารความต่อเนื่องในการดำเนินงานขององค์กร

11. Compliance การปฏิบัติตามข้อกำหนดทางด้านกฎหมายและบทลงโทษของการละเมิดนโยบาย

การบริหารจัดการความเสี่ยง หรือ Risk Management กับมาตรฐาน ISO 27001

กระบวนการในการบริหารจัดการความเสี่ยงเป็น Requirement หนึ่งในการจัดทำระบบ ISMS (Information Security Management Systems) ตามมาตรฐาน ISO 27001 และถือเป็นส่วนสำคัญที่มีผลอย่างมากต่อความสำเร็จและความมีประสิทธิภาพของระบบ ISMS โดยตัวมาตรฐาน ISO 27001 นั้น เปิดกว้างและมิได้ระบุถึงวิธีการที่จะต้องใช้ในการจัดการความเสี่ยงแต่อย่างใด ซึ่งวิธีการในการบริหารจัดการความเสี่ยงของแต่ละองค์กรอาจมีความแตกต่างกันไปได้หลายวิธี ขึ้นกับลักษณะการดำเนินธุรกิจ,ขนาดขององค์กร, นโยบายของผู้บริหาร เป็นต้น

1. การประเมินความเสี่ยงหรือ Risk Assessment

ความเสี่ยง (Risk) ในที่นี้จะหมายถึง ความเสี่ยงรูปแบบต่างๆที่อาจก่อให้เกิดผลเสียหายต่อข้อมูลสำคัญและระบบหรืออุปกรณ์ต่างๆ ที่สนับสนุนการทำงานให้กับข้อมูลสำคัญนี้อยู่ โดยขั้นตอนนี้จะเป็นขั้นของการประเมินระดับความเสี่ยง (Risk Level) ที่มีทั้งหมดต่อข้อมูลและทรัพย์สินต่าง ๆ ขององค์กร เพื่อนำความเสี่ยงที่เกินระดับที่องค์กรสามารถยอมรับได้ ไปดำเนินการควบคุมและแก้ไขความเสี่ยงในขั้นตอนต่อไป ระดับของความเสี่ยง (Risk Level) สามารถพิจารณาได้จาก 2 ปัจจัย คือ

1. ความน่าจะเป็น ( Probability) ในการที่จะเกิดภัยคุกคามใด ๆ ขึ้น และก่อให้เกิดความเสียหายต่อข้อมูลและทรัพย์สินขององค์กร ซึ่งโดยปกติจะคำนวณค่าโดยพิจารณาจากการวิเคราะห์ภัยคุกคามหรือจุดอ่อน (Threat / Vulnerability Assessment) ที่มีต่อข้อมูลและทรัพย์สินขององค์กร ร่วมกับการพิจารณาถึงวิธีการควบคุมและแก้ไขความเสี่ยงที่มีอยู่ในปัจจุบัน

2. ความรุนแรง (Severity) ของความเสียหายที่อาจเกิดขึ้น ซึ่งโดยปกติจะคำนวณค่าโดยการพิจารณาจากระดับความสำคัญของข้อมูลหรือทรัพย์สินนั้น ๆ ที่มีต่อองค์กร

การประเมินความเสี่ยงโดยส่วนมาก จะทำการประเมินและให้ค่าต่างๆ ในเชิง Qualitative เนื่องจากผลกระทบต่างๆ ที่อาจเกิดขึ้นต่อข้อมูลและทรัพย์สินขององค์กรนั้น นอกจากอาจจะก่อให้เกิดความเสียหายในด้านของตัวเงิน ที่สามารถวัดได้ในเชิงของ Quantitative แล้วยังมีความเสียหายบางอย่าง เช่น ชื่อเสียงและภาพลักษณ์ขององค์กร, การเสียโอกาสในเชิงธุรกิจ ซึ่งอาจจะประเมินค่าเป็นตัวเงินได้ยาก หรือไม่สามารถประเมินค่าได้ ดังนั้นจึงนิยมใช้การประเมินค่าแบบ Qualitativeเป็น 3 ระดับ คือ High, Medium และ Low หรืออาจใช้ถึง 5 ระดับ หรือ 7 ระดับ ตามความเหมาะสมของแต่ละองค์กร

สำหรับเรื่องของภัยคุกคามหรือ Threat อาจแบ่งได้หลายระดับ เช่นภัยคุกคามจากคนภายในองค์กร อย่างการฉ้อโกง หรือการทำงานผิดพลาด ภัยคุกคามจากคนภายนอกองค์กร อย่างโจรกรรมข้อมูล การก่อวินาศกรรม การหลอกถามข้อมูล ภัยธรรมชาติอย่างน้ำท่วมหรือแผ่นดินไหว และภัยคุกคามจากสภาพแวดล้อมที่ไม่เหมาะสม เช่นน้ำรั่ว,ฝุ่นละอองหรือสารเคมี

นอกจากนี้ยังต้องการพิจารณาถึงจุดอ่อนควบคู่ไปกับ Threat ด้วย เพราะถ้ามีภัยคุกคามจากภายนอก แต่ตัวข้อมูล,ทรัพย์สินและระบบของเราไม่มีจุดอ่อน ภัยคุกคามนั้น ๆ ก็ไม่สามารถทำอันตรายหรือก่อให้เกิดความเสียหายได้ ในบางครั้งการค้นหาเพื่อระบุจุดอ่อน อาจต้องใช้วิธีทางเทคนิคเข้ามาช่วย เพื่อค้นหาจุดอ่อนในเชิง Logical ของระบบเช่นการทำ Vulnerability Assessment ให้กับระบบ IT ขององค์กร

2. การควบคุมหรือแก้ไขความเสี่ยง หรือ Risk Treatment (การควบคุม/แก้ไขความเสี่ยง)

โดยมาตรฐาน ISO 27001 นั้นมีอยู่ 4 แนวทางในการเลือกคือ

1. การลดความเสี่ยง (Risk Reduction) คือการพิจารณาหาวิธีในการควบคุมหรือแก้ไขความเสี่ยงให้ลดลงมาอยู่ในระดับที่องค์กรสามารถยอมรับได้ ซึ่งในมาตรฐาน ISO 27001 ได้แนะนำไว้ทั้งหมด 127 Controls ให้สามารถเลือกใช้ได้

2.การยอมรับความเสี่ยง (Risk Acceptance) คือการที่องค์กรพิจารณาแล้วพบว่า การดำเนินการแก้ไขหรือควบคุมความเสี่ยงนั้นไม่เหมาะสม ไม่สามารถกระทำได้ในทางปฏิบัติ หรือไม่คุ้มค่า เช่นค่าใช้จ่ายในการดำเนินการแก้ไขหรือควบคุมมีมูลค่าสูงกว่ามูลค่าของข้อมูลและทรัพย์ที่จะทำการปกป้อง ทั้งนี้ขึ้นอยู่กับดุลยพินิจของผู้บริหาร

3. การหลีกเลี่ยงความเสี่ยง (Risk Avoidance) คือการหลีกเลี่ยงความเสี่ยงโดยยกเลิกกระบวนการทำงานหรือทรัพย์สินที่ก่อให้เกิดความเสี่ยงขึ้น ซึ่งมักจะกระทำเมื่อการแก้ไขความเสี่ยงด้วยวิธีการอื่นไม่คุ้มกันผลประโยชน์ที่ได้จากการทำงานด้วยกระบวนการหรือทรัพย์สินนั้น ๆ

4. การโอนความเสี่ยง (Risk Transfer) คือการพิจารณาถ่ายโอนความเสี่ยงไปให้ผู้อื่นรับผิดชอบ เช่น การซื้อประกันภัย เป็นต้น

สำหรับการควบคุมที่สามารถเลือกใช้เพื่อการแก้ไขหรือควบคุมความเสี่ยง อาจแบ่งออกเป็น 3 ประเภท ดังนี้

- Physical Control โดยจัดให้มีสภาพแวดล้อมทางกายภาพที่เหมาะสม เช่น จัดให้มีการควบคุมการเข้าออก หรือ Access Control, การจัดแบ่งพื้นที่สำคัญ เช่น Data Center ออกจากพื้นที่ปฏิบัติงานปกติ และการจัดเก็บสายเคเบิลต่างๆ ให้เรียบร้อย

-Technical Control เป็นการใช้ซอฟต์แวร์หรือฮาร์ดแวร์มาช่วยควบคุมและจัดการด้านความปลอดภัยหรือ Security เช่น Encryption, Anti-Virus,Firewall หรือ Instruction Detection System (IDS)

- Administrative Control เป็นการจัดให้มีนโยบาย,ระเบียบ,วิธีการปฏิบัติงาน (Procedure), การฝึกอบรมให้เหมาะสมสำหรับบุคลากรทั้งหมดที่เกี่ยวข้องกับการดำเนินงานขององค์กรรวมถึง Third Party และ Outsource ด้วย

กรณีศึกษาของบริษัท ดาต้าวัน เอเชีย (ประเทศไทย) จำกัด

ดาต้าวัน เอเชีย คือผู้ให้บริการด้านไอทีโซลูชั่นครบวงจร ซึ่งได้แก่ Hardware, Software, Software Installation, Software Implementation และ Software Customization พร้อมการบริการด้านออกแบบวางระบบ ติดตั้งพัฒนา การบริการให้คำปรึกษาในด้านการนำระบบคอมพิวเตอร์ และเทคโนโลยีจากพันธมิตรธุรกิจระดับโลก พร้อมการบริการบำรุงรักษาหลังการขายทั้งระบบ การให้บริการเอาท์ซอร์สซิ่ง เซอร์วิส และดาต้าเซ็นเตอร์ โดยทีมงานผู้เชี่ยวชาญกว่า 20 ปี เพื่อประยุกต์ปรับใช้งานให้เหมาะสมกับธุรกิจต่างๆ อันได้แก่ สถาบันทางการเงิน ธุรกิจโทรคมนาคม กลุ่มอุตสาหกรรม หน่วยงานราชการ และธุรกิจประกันภัย นอกจากนี้ดาต้าวันเอเชีย ยังเป็นหนึ่งในกลุ่มบริษัทเอสวีโอเอ (SVOA) ผู้นำด้านตลาดคอมพิวเตอร์มากกว่า 30 ปีอีกด้วย

โดยที่ดาต้าวันได้เริ่มนำเอาระบบมาตรฐาน ISO 27001 มาใช้กับการจัดการความปลอดภัยด้านสารสนเทศของตนเอง ทั้งนี้เนื่องเป็นบริษัทเกี่ยวกับการให้บริการจัดเก็บข้อมูลหรือให้บริการเช่าพื้นที่สำหรับฝากเซิร์ฟเวอร์เพื่อให้ความเชื่อมั่นในด้านข้อมูลความปลอดภัยของลูกค้า

คุณอดิศร แก้วบูชา ประธานเจ้าหน้าที่บริหารบริษัทดาต้าวัน เอเชีย (ประเทศไทย) จำกัดได้กล่าวให้สัมภาษณ์กับนิตยสาร Thailand Bureau Veritas Certification e-newsletter ฉบับที่ 2 ปี ค.ศ. 2010 ว่า ธุรกิจของดาต้าวัน เอเชีย เริ่มมาจากธุรกิจ Systems Integrator (SI) และดาต้าเซ็นเตอร์ โดยเน้นการให้บริการไอทีโซลูชั่นครบวงจร พร้อมทั้งการบริการด้านการออกแบบวางระบบ ติดตั้งพัฒนา การบริการให้คำปรึกษาในด้านการวางระบบคอมพิวเตอร์ การบำรุงรักษาหลังการขายและบริการเทคโนโลยีพันธมิตรธุรกิจระดับโลก เช่น Oracle, Jupiter, ACI, Polaris, CA, Hitachi Data Systems และ Epicor เป็นต้นนับอายุได้มากกว่า 20 ปี

ด้วยรูปแบบธุรกิจที่เกี่ยวข้องกับดาต้าเซ็นเตอร์ การให้บริการเช่าและรับฝากเซิร์ฟเวอร์ การทำเวบโฮสติ้ง อีกทั้งกลุ่มลูกค้าที่เกี่ยวกับด้านการเงินการธนาคาร ซึ่งเน้นเรื่องของความปลอดภัยเป็นหลัก ทางดาต้าวันจึงเห็นความสำคัญของการขอรับรอง ISO/IEC27001 เพื่อสร้างความมั่นใจให้กับลูกค้าในการใช้บริการจากทางดาต้าวัน

เริ่มแรกของการทำระบบ ปัญหาอยู่ที่การตีความในข้อกำหนดของ ISO 27001 ให้ถูกต้อง บริษัทจึงได้นำประสบการณ์จาการทำ ISO 9001 มาประยุกต์ในส่วนที่เกี่ยวข้องกับ PDCA โดยช่วงแรกใช้เวลาไปกับการวางแผน ทำ Mind mapping เพื่อให้เห็นกระบวนการ PDCA ในแต่ละกระบวนการ และแตกกิ่งก้านแต่ละ PDCA ออกไปจนสามารถต่อจิกซอร์รวมกันจนเห็นภาพรวมทั้งหมดขององค์กร เมื่อเกิดภาพรวมแล้วก็จะเน้นไปที่การ Brain Strom และการฝึกอบรมสร้างความเข้าใจให้มากขึ้น พร้อมทั้งการนำโปรแกรมเกี่ยวกับ Mind mapping เข้ามาช่วยในการวางแผน เพื่อทำให้ทีมงานทำงานได้ง่ายขึ้น

ทั้งนี้ประโยชน์ของการได้รับรองมาตรฐานนี้ จะได้ประโยชน์ในแง่ของความปลอดภัย สามารถเรียกดูเอกสารและตรวจสอบได้เพราะมีการบันทึกรายละเอียด ทำให้สามารถแก้ไขปัญหาได้รวดเร็วขึ้น มีความเป็นธรรมในกรณีที่ต้องตอบคำถามลูกค้า และปลูกจิตสำนึกของพนักงานในเรื่องของความถูกต้องของข้อมูลและการรักษาความลับของข้อมูล ซึ่งแตกต่างจากเมื่อก่อนได้รับรองมาตรฐานที่ไม่มีการควบคุมการเข้าถึงข้อมูล หรือไม่มีการจัดทำเอกสารอ้างอิง นอกจากนี้ข้อดีอีกข้อหนึ่งก็คือการมีระบบมาตรฐานทำให้เพิ่มโอกาสในการได้ลูกค้าเพิ่มขึ้น พร้อมสนับสนุนธุรกิจที่สามารถสร้างความน่าเชื่อถือให้กับลูกค้าได้ดีขึ้น

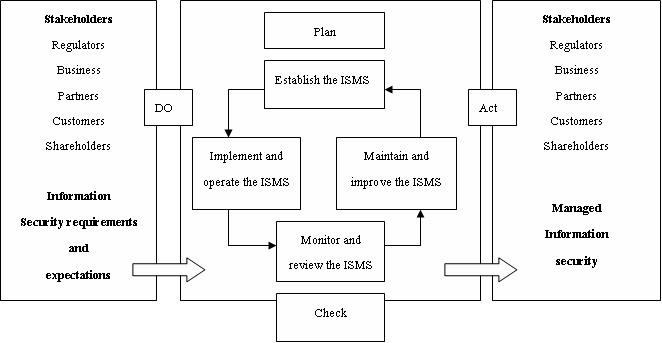

ภาพที่ 3 แสดงโมเดล Plan Do Check Act (PDCA)ของ ISO 27001

planหน่วยงานจัดให้มีนโยบายรักษาความมั่นคงของข้อมูลกำหนดวัตถุประสงค์ เป้าหมาย และกระบวนการที่เกี่ยวข้องในการบริหารจัดการความเสี่ยงและปรับปรุงการรักษาความมั่นคงปลอดภัยของข้อมูลหน่วยงาน เพื่อให้บรรลุนโยบายและเป้าหมายโดยรวมขององค์กร

Doหน่วยงานประยุกต์ใช้และดำเนินงานตามที่กำหนดไว้ในนโยบายการรักษาความมั่นคงของข้อมูล ตัวควบคุมและกระบวนการต่างๆ ที่เลือกใช้เพื่อแก้ไขความเสี่ยงและปรับปรุงการรักษาความมั่นคงปลอดภัยของข้อมูลของหน่วยงาน

Checkหน่วยงานประเมินและวัดผลกระบวนการต่างๆ เปรียบเทียบกับนโยบายการรักษาความมั่นคงของข้อมูลและวัตถุประสงค์ที่ตั้งไว้ และรายงานผลต่อผู้บริหาร ทั้งนี้รวมถึงการทบทวนข้อมูลเกี่ยวกับความเสี่ยงของหน่วยงานและพิจารณาถึงการเปลี่ยนแปลงที่เกิดขึ้นที่อาจส่งผลกระทบต่อความเสี่ยงของหน่วยงาน

Actหน่วยงานดำเนินการแก้ไขและปรับปรุงระบบ ISMS อย่างต่อเนื่อง ตามผลการทบทวนโยผู้บริหาร ผลการตรวจประเมินภายในและผลการตรวจสอบอื่นๆ

โดยสรุปแล้วระบบการจัดการความปลอดภัยข้อมูล ISO/IEC 27001:200หรือ ISMS เป็นระบบdynamic systemที่มีการประยุกต์หลักการ PDCA Cycle ที่สามารถประยุกต์ใช้ได้กับทุกธุรกิจ เพื่อให้ระบบข้อมูลขององค์กร มี Confidentiality ให้แน่ใจว่าข้อมูลต่างๆ สามารถเข้าถึงได้เฉพาะ ผู้ที่มี สิทธิที่จะเข้าเท่านั้น, มี Integrity ป้องกัน ให้ ข้อมูล มี ความถูกต้อง และความสมบูรณ์ และ Availability แน่ใจว่า ผู้ที่มี สิทธิ ในการเข้าถึงข้อมูล สามารถเข้าถึงได้เมื่อมีความต้องการ โดยระบบ การจัดการ ISMS นั้น จะเป็นระบบการจัดการภายใต้ความสี่ยงที่ยอมรับได้ ไม่ใช่ให้ระบบไม่มีความเสี่ยงเลยหรือไม่เกิดปัญหาเลย ทำให้เกิดประสิทธิภาพในการใช้ ทรัพยากรในการลงทุนสำหรับการจัดการความปลอดภัยของข้อมูลอย่างมีประสิทธิภาพ โดยส่วนใหญ่จะมีการใช้ร่วมกับ ระบบ ISO/IEC 17799:2005 เพื่อเป็นให้เกิดประสิทธิภาพในการดำเนินงาน

เอกสารอ้างอิง

___________. ถอดรหัสมาตรฐานความปลอดภัยด้านเทคโนโลยีสารสนเทศ ISO/IEC 27001. Thailand Bureau Veritas

Certification e-newsletter. Issue 02. 3-8.

___________. ดาต้าวัน เพิ่มความเชื่อมั่น ด้วยมาตรฐานISO 27001. Thailand Bureau Veritas Certification e-newsletter. Issue

02. 13-16.

กิตติพงษ์ เกียรตินิยมรุ่ง. จากเวปไซต์ //www.tuv.com/th/_iso_27001.html เข้าถึงข้อมูลวันที่ 4 กรกฎาคม 2553

//imclub.spaces.live.com/blog/cns!5F40768134F6EB55!241.entry เข้าถึงข้อมูลวันที่ 4 กรกฎาคม 2553

ThaiCERT, NECTEC, มาตรฐานการรักษาความมั่นคงปลอดภัยในการประกอบธุรกรรมทางอิเล็กทรอนิกส์ (เวอร์ชั่น 2.5)

ประจำปี 2550, //www.thaicert.nectec.or.th/paper/basic/Book_2.5_FullVersion.pdf เข้าถึงข้อมูลวันที่ 4 กรกฎาคม 2553

| Create Date : 24 สิงหาคม 2553 |

|

1 comments |

| Last Update : 25 สิงหาคม 2553 9:24:30 น. |

| Counter : 7367 Pageviews. |

|

|

|